Поиск уязвимостей

Роберт Беббер отмечает, что эти подходы многообещающие и заслуживают похвалы, однако их главный недостаток в том, что ни один из них не нацелен на центр тяжести Китая или его уязвимые места. Однако Китай имеет такие уязвимые места, которые совпадают с уникальными американскими преимуществами. Милан Вего определил центр тяжести как «источник массовой силы – физической или моральной – или источник давления, серьезное ухудшение, перемещение, нейтрализация или уничтожение которого может самым решительным образом повлиять на способность врага или кого-либо добиться определенной политической/военной цели». В доктрине о совместном планировании центр тяжести – это «источник власти, который обеспечивает моральную или физическую силу, свободу действий или волю к действию». Концепция центра тяжести важна для стратегии противодействия, поскольку повышает «шансы, что источники силы используются наиболее быстрым и эффективным способом для достижения данной политической/военной цели». Это суть «надлежащего применения принципов цели, массы и экономии усилий».

Используя аналитический конструкт, разработанный Вего, отмечается, что любая военная ситуация включает в себя большое количество и «физических, и так называемых абстрактных военных и невоенных элементов». Это «решающие факторы», которые требуют внимания и считаются необходимыми для достижения цели, своей и врага. Неудивительно, что эти факторы охватывают значимые сильные и слабые стороны – обе из которых имеют важное значение. Уязвимые места – это «элементы военных или невоенных источников силы, открытые для вражеских атак, контроля, воздействия или эксплуатации». Нападая на уязвимые места, мы в конечном счете атакуем центр тяжести противника.

По данным Вего, для большинства авторитарных/тоталитарных режимов диктатор, центральная правящая партия или руководящий комитет – это стратегический центр тяжести. КПК – единственная правящая политическая партия в Китае. Высшее руководство КПК – Постоянный комитет Политбюро (или Постоянный Центральный комитет), состоящий в настоящее время из семи членов и возглавляемый Генеральным секретарем Си Цзиньпином. Целый ряд факторов обеспечивает правление КПК, в том числе массовый внутренний аппарат безопасности и крупнейшая в мире армия. Растет уровень жизни и государственного контроля над СМИ и информацией, доступной народу. Китайское руководство уже провело анализ собственной уязвимости и пришло к выводу, что свободный поток информации представляет наибольшую угрозу для его власти. Четырнадцать отдельных государственных министерств ответственны за внутреннюю цензуру – за все, от прессы и других средств массовой информации до текстовых сообщений на сотовых телефонах. Форма самоцензуры узаконена, и китайские интернет-компании обязаны подписать «Общественный залог саморегулирования и профессиональной этики интернет-индустрии Китая». Короче, Китай уже показал, чего он боится больше всего и где его наиболее уязвимые места, он выполнил свой «анализ центра тяжести» и определил управление информацией как важнейшее требование сохранения господства КПК.

Режим Китая определяет свободный поток информации как угрозу существованию. Был воздвигнут массивный бюрократический комплекс цензуры и ограничения свободного доступа почти 618 миллионам (и более) пользователей Интернета (и 270 миллионам пользователей социальных сетей). Однако сама природа Интернета как сетевой системы затрудняет цензуру и ограничение доступа. Информационно-управляющие системы Китая критически уязвимы в их центре тяжести. Сеть безопасности Китая управляется фрагментарной, разрозненной системой «часто пересекающихся и конфликтующих административных органов и управляющих организаций».

Операции и стратегии Китая в киберпространстве обусловлены в основном внутренними проблемами с главным императивом – сохранение господства КПК. Внутренняя безопасность, экономический рост и модернизация, территориальная целостность и возможность использования киберпространства в военных операциях определяют понимание Китая. Даже его дипломатическая и международная политика строится вокруг предоставления Китаю простора для маневра, чтобы интерпретировать международные нормы, правила и стандарты для обслуживания внутренних нужд, прежде всего через примат государственного суверенитета. Это создает естественное напряжение, так как Китай должен стремиться к обеспечению сбалансированного экономического роста и глобализации при сохранении надежного контроля власти над Партией. Использование Интернета не только контролируется и подвергается цензуре, но также является инструментом государственной пропаганды.

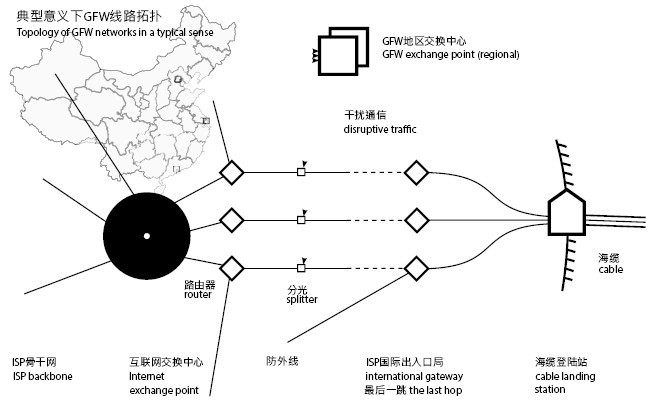

Китайские власти используют ряд методов, чтобы контролировать поток информации. Весь интернет-трафик извне должен пройти через один из трех крупных компьютерных центров в Пекине, Шанхае и Гуанчжоу – так называемый «Великий Брандмауэр Китая». Входящий трафик может быть перехвачен, сверен с регулярно обновляемым списком запрещенных ключевых слов и веб-сайтов, и данные могут быть заблокированы. Общие методы цензуры включают в себя:

• Блокировку доступа к определенным адресам интернет-протокола (IP);

• Фильтрацию и переадресацию системы доменных имен (DNS), предотвращение ее от перехода на неверный IP-адрес;

• Фильтрацию унифицированного указателя ресурса (URL), сканирование указанного сайта по ключевым словам и блокировку сайта, независимо от названия домена;

• Пакетную фильтрацию, которая прекращает передачу протокола управления передачей (TCP), когда обнаружено определенное количество слов, подвергшихся цензуре. Это особенно полезно в отношении запросов поисковых систем;

• Атаку «человек посредине», позволяющую цензору контролировать, изменять или добавлять данные в канал связи;

• Сброс TCP-соединения, прерывание связи передачи данных между двумя точками;

• Блокировку соединений виртуальной частной сети (VPN);

• Сеть перечислений, которая инициирует нежелательное подключение к компьютерам (обычно в США) с целью блокирования IP-адресов. Преимущественно направлено против защищенных сетевых систем или анонимных сетей, таких как «Tor». (рис. 11)

Рис. 11. Упрощенная топология китайского брандмауэра.

Источник:

Китай также активно регулирует и контролирует интернет-провайдеров, интернет-кафе, университетские электронные доски объявлений. Требуется регистрация сайтов и блогов. Был проведен ряд громких арестов и гонений оппозиционеров и интернет-провайдеров. Этот «избирательный подход» породил «затаенный страх и поощрил самоцензуру». В правительстве работают тысячи людей, контролирующих и подвергающих цензуре интернет-активность, а также продвигающих пропаганду КПК.

Режим контроля информации в Китае уязвим на нескольких уровнях скоординированной стратегии, которая может держать его под угрозой. С технической точки зрения, распределенный характер сети делает его уязвимым, несмотря на «Великий Брандмауэр». Методы, используемые для фильтрации и блокировки содержимого, имеют множество обходных путей, доступных для обычного человека. Например, доступ к заблокированным IP-адресам можно получить, используя прокси-сервер – промежуточный сервер, который позволяет пользователю обойти компьютерные фильтры. Фильтрация и переадресация DNS могут быть преодолены путем изменения файла Host или введением IP-адреса (64.233.160.99) вместо имени домена (). Это простые примеры того, как можно легко перехитрить правительственную цензуру.

Внутри Китая отмечается высокий уровень киберпреступности, «во многом из-за неумеренного потребления и распространения пиратской технологии», что создает уязвимые места. Предполагается, что 54,9 % компьютеров в Китае инфицированы вирусами и что у 1367 из 2714 правительственных порталов, проверенных в 2013 г., «обнаружены бреши в безопасности». Сами китайские сети в силу своих размеров и объема представляют собой зияющие дыры.

Бюрократия китайского управления информацией очень громоздкая. Это идеальная цель, чтобы использовать слабые места по горизонтали и вертикали в их печально известной византийской структуре. Четырнадцать агентств, которые проводят мониторинг Интернета и осуществляют цензуру, должны бороться за ресурсы и внимание политиков, провоцируя организационные конфликты и конкуренцию. Любая стратегия должна использовать эти разногласия, осложняющие способности Китая контролировать информацию».

Чтобы быть эффективными, США должны применить «комплексный государственный» подход, использующий киберпространство и другую информацию о возможностях, чтобы провести внутреннюю интернет-фильтрацию Китая, цензуру и распространение информации о возможностях риска. Эта кампания должна работать во всем спектре конфликта: от общественной дипломатии и стратегической коммуникации до боевой подготовки, ограниченного конфликта, и, если деэскалация ситуации не удалась, полномасштабных военных действий. Вероятно, потребуются координация и управление на высоком уровне. Это будет долгосрочная кампания, направленная против Китая в ближайшие десять-двадцать лет, когда его экономическая и военная мощь будет расти, а затем спадет, так как демографические факторы ограничат ее рост, вынудив Китай вступить в период упадка и направить свое внимание внутрь, чтобы сохранить стабильность.

США придется решать три основные проблемы: доступ, власти и возможности. В Китае доступ в Интернет ограничен извне, и разумно предположить, что в период роста напряженности или конфликтов традиционные методы доступа (гражданские, военные и государственные сети) будут недоступны. США понадобятся альтернативные пути в китайские сети, которые могут принимать форму радиочастотного внедрения в беспроводную сеть (Bluetooth, WiFi и WiMAX) в дополнение к другим методам, ориентированным на физические и логические сетевые слои для предустановки доступа.

Требуемые возможности могут в себя включать интернет-активность, например, участие сотрудников дипломатической службы в онлайн-форуме или социальную сеть для коммуникации между американскими политиками, разработки инструментов и вредоносных программ, которые могут ухудшить и разрушить сети контроля и управления. Другие возможности включают в себя распределение зашифрованных персональных средств связи и неопознанных социальных сетей и приложений, которые позволяют оппозиционным группам в Китае поддерживать ситуационную осведомленность.

Совет управляющих по вопросам вещания, курирующий программы «Голос Америки» и Радио «Свободная Азия», также поддерживает противодействие цензуре, разработку и распространение соответствующего ПО. «Голос Америки» ежедневно отправляет письма «8 миллионам китайских граждан… с международными и местными новостями, а также инструкции по использованию прокси-сервера». Радио «Свободная Азия» внедрило программу Freedom2Connect для «исследования, разработки и распространения онлайн-инструментов среди китайских интернет-пользователей для безопасной работы онлайн и безопасной отправки электронной почты».

На межведомственном уровне США должны продолжать двусторонние, многосторонние и международные соглашения, как упомянутые выше документы, которые содействуют свободе информации, выражению мнений и свободе от государственного контроля и цензуры. США также должны продолжать укреплять международные режимы борьбы с киберпреступностью и кражей интеллектуальной собственности.

США должны ужесточить технологии экспортного контроля для стран, которые продолжают ограничивать доступ. Например, Китай. В случае промышленного шпионажа или даже кибератак США могут ввести реальные экономические издержки и санкции. США также могут продвигать «Акт о глобальной сетевой свободе», который, среди прочего, запрещает американским компаниям сотрудничать с правительствами стран, которые занимаются цензурой или нарушают права человека.

Использование новых возможностей в киберпространстве и в личных контактах, комплексных программ доставки объективных новостей и стратегического обмена сообщениями со временем предоставит альтернативы китайской государственной пропаганде. Не следует забывать, что около двух миллионов китайцев посещают США каждый год в качестве туристов и около четверти миллиона китайских студентов учатся в США. Каждый турист и студент – это возможность для взаимодействия.

Способность добиваться желаемых результатов в киберпространстве Китая – это вопрос доступа и возможности. Китай имеет одну из самых мощных и сложных систем управления информацией в мире, с множеством внутренних военных организаций и организаций безопасности и десятками тысяч китайцев, работающих ежедневно над цензурой коммуникаций и фильтром доступа внутри Китая и между Китаем и остальным миром. Проникновение в сети и предустановка доступа должны произойти сейчас, в мирное время, и продолжаться, чтобы можно было удостовериться, что при необходимости возможности могут быть предоставлены. Дело в том, что, когда растет напряжение и Китай возводит больше брандмауэров, проникновение становится намного сложнее, если не становится невозможным. Это почти не оставляет военачальникам и политикам выбора, кроме как вернуться к традиционным кинетическим инструментам, чтобы сдержать китайскую агрессию – точно по сценарию, которого они надеются избежать, – и играть на сильных сторонах Китая.

Развитие векторов множественного доступа с возможностью удерживать в группе риска, во время и в месте по выбору, системы информационного контроля в долгосрочной перспективе – эффективный способ напрямую атаковать наиболее уязвимые места Китая и удерживать политический контроль Коммунистической партии в зоне риска. Это асимметричное противодействие усиливающимся в Китае системам ограничения доступа (A2/AD), и это намного более эффективная и экономичная альтернатива.

Операции в киберпространстве находятся в континууме – иногда наступательные, иногда оборонительные, а иногда обе одновременно. В то же время США разрабатывают векторы доступа и инструменты, чтобы эксплуатировать системы информационного контроля Китая, они также должны усилить собственную армию, государственные и гражданские объекты жизнеобеспечения сетей. Вместо того чтобы строить «киберстены» с помощью традиционной модели ведения войны, кибероборона должна моделировать биологические системы, которые могут адаптироваться и восстанавливаться. Системы могут быть разработаны таким образом, чтобы выдать «бочку с дегтем за бочку с медом» и направить их по ложному следу. Это даже может быть эффективным при пересылке ложной информации или просто заставит злоумышленника тратить время и ресурсы на охоту за фантомами. В связи с трудностями в приобретении и поддержании доступа к закрытым сетям Соединенные Штаты должны предпринять тайные усилия как в киберпространстве, так и с помощью традиционных средств. Политикам следовало бы быть более осторожными, чтобы не быть сбитыми с толку «приманками» технологических операций в киберпространстве как предпочтительной альтернативы традиционным агентурным операциям. В то время как США правы в том, что продолжают работу в области беспилотных транспортных средств, радиочастотных и электромагнитных операций, космических компьютерных и коммуникационных операций, получение и поддержание доступа, во многих случаях потребуется смешанный режим проникновения: усилия человека и кибердействия. Подготовка кадров с целью разобраться в намерениях руководства, конфигурации сети и возможных областях эксплуатации остается важной частью широкой кампании информационных операций. Так как Китай продолжает проводить тайные операции против США, чтобы собрать традиционные разведданные и обеспечить собственные операции в киберпространстве, контрразведка и обороноспособность США в киберпространстве станут более важными. Эти усилия должны быть синхронизированы во взаимной поддержке. Общественная дипломатия и стратегическая коммуникация могут быть включены в киберпространство. Тайные действия могут потребоваться, чтобы получить и сохранить доступ к критически важным сетям. Экономические стимулы, контроль экспорта технологий и санкции будут играть решающую роль для продвижения интересов Америки, чтобы ухудшить или разрушить информационные системы управления Китая.

Надо иметь в виду, что, хотя системы управления информацией – это слабое место Китая, оно не ведет к свержению КПК и установлению демократического правительства. Данные показывают, что подавляющее большинство китайского населения, использующего Интернет и социальные сети, вполне довольно количеством и разнообразием контента. Только около 10 % пользуются Интернетом в политических целях, а остальная часть, как и их американские коллеги, используют его для развлечения и общения. Таким образом, стратегические сообщения будут гораздо менее открытыми и более незаметными.

Беббер утверждает, что «нужно использовать естественные преимущества, которые есть у США в сфере развлечений и публичных отношений, чтобы призвать общественность оказать постепенное давление на правительство, быть может, не непосредственно в политической сфере, а скорее, надавить на уже имеющиеся проблемы, такие как коррупция, плохое управление, этнические конфликты, неравномерность развития, ухудшение экологической обстановки и растущий разрыв в уровне благосостояния в Китае. Чтобы быть успешными, необходимо детально разобраться не только в технических аспектах аппарата информационного контроля в Китае, но также в его способах контроля, управления и коммуникации, системе подчинения и в вычислении принятия решений. Требования технической разведки будут включать в себя способы конфигурации сети и модели оборудования сервера и роутера, ПО для видеонаблюдения, административного управления, беспроводные точки доступа, воздушные зазоры и оптоволоконные сетевые системы. США нужно знать, какие ведомства и учреждения отвечают за различные виды наблюдения, их возможности, недостатки и сферу ответственности. Было бы полезно определить ключевые личности и понимать уровень конкуренции за ресурсы между ними, чтобы использовать их. Мы должны знать, как команды передаются от руководства к операторам, и, если возможно, запретить, ухудшить и каким-то образом попасть в центр путей коммуникации. Мы также должны знать вычисление решений Постоянного Центрального комитета. Что вынудит их ужесточить контроль, или, возможно, еще лучше, что они просто будут игнорировать? Это, конечно, не исчерпывающий список требований разведки, но он дает представление о том, какая информация необходима для успешной стратегии».

Поскольку высокопоставленные генералы Пентагона уже открыто говорят о том, что, если отключить камеры наблюдения в Шанхае, то это сломает механизмы контроля и нанесет удар по централизированной власти страны, можно предположить, что эта теория была адаптирована Пентагоном как одна из стратегий действий против Китая.

Нацеливанием на систему управления информацией Китая США могут напрямую атаковать его наиболее уязвимые места и ослабить центр тяжести, Коммунистическую партию Китая. Подвергнув эти элементы риску, руководство КНР придет к мнению, что его власть и способность сохранять внутреннюю гармонию находятся в опасности. Это позволит США эффективно противостоять китайским властям в ближайшие десять-двадцать лет, когда демографическая и экономическая ситуации заставят Китай вступить в период спада. Операции в киберпространстве и информационные операции противостояния позволяют США использовать свои уникальные преимущества, как технологические, так и исторически-идеологические, чтобы атаковать уязвимые места Китая асимметрично.

Вместе с выдавливанием китайского бизнеса из США и других стран-сателлитов Вашингтона вместе с экономическими санкциями и увеличением военно-стратегического присутствия Пентагона в Индо-Тихоокеанском регионе такая комплексная стратегия может возыметь определенный эффект на Пекин.