Книга: Путеводитель по карьере в кибербезопасности

Назад: Глава 1 Что такое кибербезопасностъ

Дальше: Глава 3 Навыки, пользующиеся спросом на горячем рынке

Глава 2

Карьерные возможности в сфере кибербезопасности

В этой главе

• Разнообразные направления в сфере кибербезопасности

• Особенности специалистов по кибербезопасности, работающих в разных направлениях

• Отличительные качества хорошего специалиста по кибербезопасности

В главе 1 мы говорили о том, что такое кибербезопасность и для чего она нужна. Теперь пришло время копнуть чуть глубже и рассмотреть различные карьерные направления, существующие в этой сфере сегодня,

В первой главе вы узнали, что разнообразие играет огромную роль в защите цифровых ценностей — одного из столпов нашего общества на протяжении уже долгого времени. Здесь вы увидите, что направления в сфере кибербезопасности также отличаются большим разнообразием.

2.1. Множество направлений в сфере кибербезопасности

Если вы хотите построить карьеру в кибербезопасности, вам следует начать с анализа ее направлений. В каждом из тех, что перечислены на рис. 2.1, можно выделить ряд специальностей, которые непрерывно эволюционируют и меняются. Понимание того, какие направления больше всего соответствуют вашим способностям, опыту и интересам, поможет вам лучше фокусировать усилия при построении карьеры, Учитывая динамичный характер специальностей в этой сфере, составить их исчерпывающий список и поддерживать его в актуальном состоянии невозможно.

Рис. 2.1. Основные направления в сфере кибербезопасности

Кроме того, не существует общепринятой системы должностей и категорий, хотя многие представители сообщества не раз пытались ее создать. И технология, и подходы продолжают меняться, а с ними меняются должности и методы их категоризации. Тем не менее мы попробуем выделить хотя бы основные направления, чтобы вы получили общее представление о широте и разнообразии современных специализаций. Также мы обсудим множество руководящих позиций, существующих внутри них.

2.1.1. Операции по обеспечению безопасности

Говоря об операциях по обеспечению безопасности, мы имеем в виду людей на переднем крае этой сферы, которые отвечают за повседневное управление системами, мониторинг, приоритизацию и первоначальное реагирование на атаки. Эти специалисты, как правило, обладают большим набором навыков, поскольку несут ответственность за поддержание определенного уровня безопасности всех технологий организации.

Получается, что спектр обязанностей у этих специалистов широк. За операции по обеспечению безопасности обычно отвечает центр оперативного управления информационной безопасностью (SOC, security operations center). Во многих организациях такой отдел постоянно проверяет систему на наличие признаков, связанных с безопасностью событий, Обнаружив потенциальный инцидент, сотрудники центра должны определить, атака ли это, а затем при необходимости надлежащим образом на него отреагировать.

Однако операции по обеспечению безопасности не ограничиваются рамками деятельности SOC. Зачастую к ним также относится администрирование основных средств защиты организации: этим могут заниматься сотрудники службы технической поддержки или отдельные лица в единой структуре. В конечном счете они несут ответственность за повседневное техническое обслуживание, в том числе за администрирование учетных записей пользователей и управление программным обеспечением, защищающим настольные компьютеры. В более крупных организациях над этим иногда работают целые группы специалистов. Например, те, кто обслуживает конкретные средства защиты, могут взаимодействовать с группой из SOC и службой технической поддержки, отвечая при этом за фактическое обслуживание и настройку самих средств.

Специалисты этого направления также взаимодействуют с представителями многих других направлений, о которых речь пойдет далее. Например, при выявлении атаки они могут привлечь группу реагирования на инциденты, чтобы дать более комплексный ответ (подробнее об этом мы поговорим чуть позже). Они также должны иметь представление о текущем ландшафте угроз, а потому им очень важно регулярно получать информацию от сотрудников службы киберразведки.

Многие люди, желающие построить карьеру в сфере кибербезопасности, начинают именно с этого направления. Такие специалисты часто работают с автоматизированными системами и решают однотипные задачи, оттого обучение на рабочем месте получается эффективным. Кроме того, они могут легко использовать опыт в ИТ-сфере в повседневной деятельности. Наконец, благодаря самой сути таких должностей и широкому кругу обязанностей работа в этом направлении будет отличным способом познакомиться со множеством технологий и концепций, которые специалисты по кибербезопасности призваны защищать.

2.1.2. Цифровая криминалистика и реагирование на инциденты

Один из ключевых аспектов кибербезопасности — реагирование на атаки и выявление их источников и последствий. Область, охватывающая такие задачи, известна как цифровая криминалистика и реагирование на инциденты (DFIR, digital forensics and incident response). Оценивает потенциальные атаки и принимает первичные меры защиты от них SOC, но если атаке подвергся широкий спектр систем и требуется более скоординированный и специализированный ответ, то к делу может быть привлечена группа реагирования на инциденты (IR-группа).

Задача IR-группы — обеспечить скоординированный и методичный ответ на инциденты, связанные с безопасностью. Критерии подобных инцидентов могут существенно различаться в разных организациях. В их определении часто играют роль такие факторы, как терпимость к риску, степень важности бизнеса и ресурсы SOC. Процессы реагирования также могут сильно различаться в зависимости от организации. Размер, возможности, нормативно-правовая база, бизнес-модель и многие другие факторы влияют на то, как организация реагирует на инциденты, угрожающие безопасности.

Критерии определения инцидента и порядок реагирования на него часто документируются в плане реагирования на инциденты. Каждой организации необходимо подготовить такой план и в нем подробно описать процесс оповещения о потенциальных инцидентах, изложить последовательность действий IR-группы, а также перечислить все отделы, которые должны быть задействованы в случае необходимости.

За разработку и обновление такого плана, как правило, отвечает IR группа. Однако, учитывая, что он так или иначе затрагивает все части организации, IR-группа часто сотрудничает с юридическим отделом, отделом по маркетингу и связям с общественностью, SOC, другими группами специалистов по безопасности и даже с командами, отвечающими за развитие бизнеса и разработку продуктов.

Поскольку IR-группа должна быть в состоянии реагировать на инциденты, затрагивающие любую из технологий организации, требуется, чтобы ее сотрудники имели множество навыков, в том числе работы с сетями и беспроводной связью, а также обладали опытом разработки ПО и были подкованы в теме межличностного взаимодействия. Организации с более зрелыми IR-функциями понимают ценность разнообразия среди сотрудников в группе реагирования на инциденты. В некоторых организациях такая группа также отвечает за цифровую криминалистику, а в других эти роли отделены друг от друга.

Под цифровой криминалистикой понимается расследование инцидентов, связанных с безопасностью (или даже не связанных с безопасностью событий), которое часто происходит уже после разрешения ситуации. Специалисты здесь изучают обнаруженные в системах улики, чтобы выяснить, как именно была осуществлена атака и какие данные и системы она затронула. Также они выявляют, документируют, сохраняют улики, собранные в атакованных системах, и представляют экспертное заключение по ним. В организациях, работающих в строго регулируемых отраслях, эта роль может быть особенно важна.

Все вышесказанное означает, что сотрудникам, занимающимся цифровой криминалистикой, необходимо обладать обширным набором навыков. Понимать не только низкоуровневое поведение систем, но и цепочки ответственного хранения и других концепций, имеющих отношение к работе с уликами. Люди этой профессии должны быть особенно внимательны к деталям и уметь эффективно вести документацию.

Несмотря на то что DFIR-специальности обычно относят к продвинутому уровню, опытные профессионалы из других сфер вполне могут обладать достаточной квалификацией, чтобы занимать такие должности. Бывшие сотрудники правоохранительных органов с опытом проведения расследований и работы с уликами часто находят себе здесь место. То же касается сетевых и системных администраторов, а также специалистов по обслуживанию инфраструктуры, которые хорошо разбираются в данных о событиях и низкоуровневом поведении различных систем. Кроме того, огромное значение здесь имеют навыки устной и письменной коммуникации, поскольку иногда за решение технических задач и документирование результатов отвечают разные люди.

2.1.3. Архитектура и дизайн безопасности

Деятельность специалистов по архитектуре и дизайну безопасности скорее превентивна, но от этого их роль не становится менее важной. Специалисты из этой области отвечают за то, чтобы придумать, спроектировать и внедрить средства и технологии обеспечения безопасности. Эту работу часто выполняют люди, знакомые с широким спектром технологий, от брандмауэров и средств защиты конечных точек до систем управления инцидентами и событиями информационной безопасности (SIEM, security incident and event management).

Они могут взаимодействовать с сотрудниками многих других подразделений организации. Необходимо, чтобы предлагаемые ими технологии были пригодны для широкомасштабного применения. В случае крупных компаний или государственных учреждений это иногда представляет особую проблему. Архитектор безопасности должен уметь взаимодействовать со специалистами, которые не имеют отношения к вопросам безопасности и часто не обладают техническими знаниями; это нужно, чтобы дизайн и архитектура разрабатываемых систем соответствовали потребностям бизнеса.

Также для такого специалиста важно иметь представление о потенциальных угрозах и знать — по крайней мере неформально, — как разрабатывать их модели. Они должны понимать, с какими угрозами сталкивается организация, приоритизировать их в соответствии с общим ландшафтом рисков для бизнеса, а затем разрабатывать решения, которые устраняют или в достаточной степени снижают риски этих угроз.

Как и во многих других направлениях кибербезопасности, здесь коммуникативные навыки играют очень важную роль. Архитектор безопасности отвечает не только за определение требований и разработку решения, но и за представление этого решения на различных уровнях организации, чтобы получить финансирование и поддержку. Вероятно, это наиболее сложный аспект этой специальности, поскольку предполагает преодоление разрыва между техническими и деловыми соображениями. Архитектор должен не только обладать техническими знаниями для разработки эффективных средств защиты, но и понимать мотивы и методы бизнес-профессионалов, чтобы добиться поддержки своих инициатив со стороны высшего руководства.

Архитектору безопасности необходимо иметь богатый и разнообразный опыт, поэтому такая должность может быть одной из самых высокооплачиваемых в организации. Чтобы достичь успеха, он должен уметь опираться на свой опыт работы с различными технологиями, подходами и платформами, а также следить за появлением новых угроз и тенденций. Организациям подчас сложно найти таких специалистов, однако если им это удастся, уровень безопасности бизнеса существенно вырастет.

2.1.4. Оценка и проверка безопасности

Одно из наиболее популярных и широко известных направлений кибербезопасности — ее оценка и проверка. Именно пентестер (или этичный хакер) первым приходит на ум, когда задумываешься о работе в кибербезопасности. Однако это направление не ограничивается тестированием на проникновение.

Оценка и проверка безопасности предусматривает совокупность практик, направленных на защиту организации через выявление и устранение недостатков в системе безопасности. Такие специалисты не только ищут уязвимости, но и отслеживают известные слабые места, чтобы присвоить им должный приоритет и устранить. Эта деятельность может распространяться на сети, компоненты инфраструктуры и программное обеспечение, а также выходить за рамки ИТ-систем и включать физическую охрану, проверку персонала и даже обзор общедоступной информации об организации, также известный какрдзеедкя с использованием открытых источников (OSINT, open source intelligence).

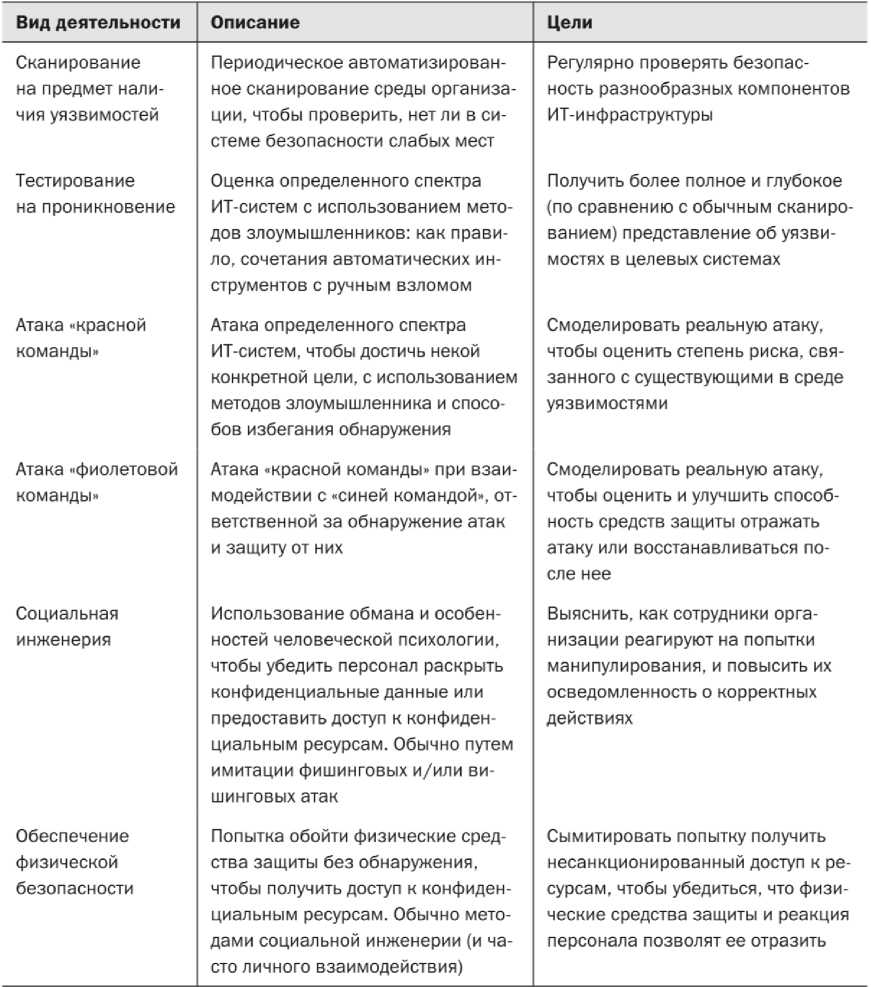

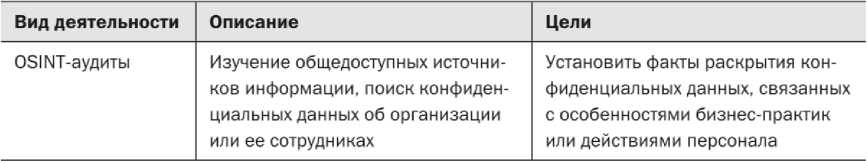

Некоторые виды деятельности, относящиеся к оценке и проверке безопасности в организации, перечислены в табл. 2.1.

Табл. 2.1. Основные виды деятельности, связанные с оценкой и проверкой безопасности

Табл. 2.1. Основные виды деятельности, связанные с оценкой и проверкой безопасности. Окончание

Специалисты по оценке и проверке безопасности должны обладать широким спектром навыков. Совершенно очевидно, что тестирование на проникновение и осуществление атак «красной» и «фиолетовой команд» требует применения множества технических знаний. Профессионалу следует уметь выявлять признаки уязвимостей и понимать методы их эксплуатации. Поскольку зачастую атакуют сетевые устройства, операционные системы, а также системное или прикладное ПО, наличие опыта в соответствующих областях может быть особенно полезным. Например, многие бывшие разработчики ПО нередко специализируются на проведении тестов на проникновение в области приложений, поскольку благодаря опыту лучше распознают ситуации, когда не соблюдаются принципы безопасного программирования.

А вот социальная инженерия обычно требует не глубоких технических навыков, а понимания основ межличностного взаимодействия, психологии и особенностей человеческого поведения, которые позволяют влиять на людей и заставлять их выполнять нужные действия. Психологическое образование или соответствующий опыт работы, например в сфере продаж, часто оказываются полезными специалистам в этой области. Многие навыки социального инженера не поддаются количественной оценке. Здесь требуется человек особого типа: проницательный, способный быстро соображать и обладающий развитыми навыками межличностного взаимодействия. Однако техническая смекалка ему тоже не повредит. Социальные инженеры должны уметь собирать информацию о своих целях, и в этом им может пригодиться определенный технический опыт.

Сочетание технических и нетехнических навыков еще важнее, когда речь идет об оценке физической безопасности. Здесь тоже, безусловно, требуются навыки социальной инженерии, поскольку при проведении подобной оценки специалистам обычно приходится взаимодействовать с охранниками, сотрудниками и другими людьми и влиять на них. Однако им также необходимы особые технические навыки, в том числе умение взламывать замки, глубокие познания в области электроники и даже опыт работы с радиосвязью.

Однако, как говорилось ранее, это направление не ограничивается выявлением слабых мест в системе безопасности. Важнейший компонент деятельности любой организации — управление уязвимостями-, это процессы и системы, которые позволяют каталогизировать, приорити-зировать и устранять выявляемые уязвимости. Кто-то возразит, что такая работа относится к операциям по обеспечению безопасности. Однако с практической точки зрения управление уязвимостями чаще всего тесно связано с ее оценкой и проверкой. В некоторых случаях за управление уязвимостями может отвечать команда специалистов по управлению рисками. Она изучает все виды рисков, которым подвергается организация, и помогает руководителям решить, какие из них необходимо устранить в первую очередь. В этом смысле управление уязвимостями хорошо вписывается в ее сферу ответственности. В конечном счете именно группа, отвечающая за оценку и проверку безопасности, должна обнаруживать слабые места, чтобы их можно было устранить до того, как ими воспользуются злоумышленники.

Чтобы еще раз продемонстрировать степень разнообразия карьерных возможностей в этом направлении, я приведу пример Квадво Берджи, старшего аналитика по работе с уязвимостями из Агентства по кибербезопасности и защите инфраструктуры США (CISA), подведомственного Министерству внутренней безопасности (DHS). Берджи выступает посредником между исследователями, выявляющими уязвимости в распространенных программах и продуктах, и организациями, отвечающими за поддержку этих продуктов. В частности, он помогает управлять базой данных общеизвестных уязвимостей информационной безопасности Common Vulnerabilities and Exposures (CVE), принадлежащей некоммерческой организации MITRE. Несмотря на то что его работа не связана с оценкой сетей и программного обеспечения, ему и его команде необходимо понимать соответствующие концепции, поскольку они помогают создавать отчеты о выявленных уязвимостях. Помимо всего прочего, его команда отвечает за то, чтобы поставщики, которым сообщается о выявленных недостатках, адекватно реагировали на эти отчеты.

2.1.5. Безопасность приложений, программного обеспечения и продуктов

Это направление сосредоточено на обеспечении безопасности элементов, которые организации создают, чтобы продавать их, оказывать с их помощью услуги или поддерживать работу внутренних процессов. Под обеспечением безопасности приложений обычно понимается то, как организации защищают разрабатываемые ими программы.

Понятие безопасности программного обеспечения несколько двусмысленное, но в основном оно касается защиты любого ПО, используемого в организации, — разработанного ли внутри нее или приобретенного у стороннего производителя. Безопасность продукта в общем смысле относится к защите любых программных или аппаратных продуктов, продаваемых компанией. Все эти три области объединяет одно: к ним применяется концепция жизненного цикла, на всех этапах которого должны использоваться методы обеспечения безопасности.

Под безопасностью приложений понимается использование методов защиты в рамках жизненного цикла разработки программного обеспечения (SDLC, software development life cycle). Результаты множества исследований, проведенных за несколько десятилетий, показали, что обнаруживать и устранять уязвимости на ранних этапах разработки приложений гораздо дешевле и эффективнее, чем после их запуска в производство.

Со своего появления в 2008 году DevOps подкидывает проблем тем, кто стремится сделать безопасность эффективной частью непрерывной поставки ПО. В культуре DevOps разработчики ПО и персонал, занимающийся поддержкой операций, сотрудничают в рамках модели общей ответственности. Благодаря стремлению специалистов по безопасности внедрить методы ее обеспечения в ранние этапы разработки ПО родилась концепция DevSecOps. Ее практики безопасности также обычно относятся к сфере защиты приложений.

Защита программного обеспечения расширяет сферу защиты приложений, ведь организация может использовать и сторонние программы. Это направление опирается на общность жизненного цикла приобретения и развертывания стороннего ПО и цикла разработки собственного.

Под обеспечением безопасности продукта обычно подразумевается защита продуктов, продаваемых организацией. Иногда это понятие позволяет подчеркнуть тот факт, что продукт — не всегда программы или приложения. Это могут быть также устройства или другие материальные товары, в безопасности которых компания должна убедиться. Опять же, поскольку в их разработке и обновлении используется концепция жизненного цикла, обеспечение безопасности должно быть интегрировано в его этапы.

Специалисты этого направления должны обладать техническими навыками, а также глубоко понимать процесс разработки ПО и продуктов вплоть до уровня кода или компонентов. Во многих случаях такое понимание оказывается обязательным. Специалисту будет трудно внедрять принципы безопасного программирования совместно с разработчиками, если он не написал за свою жизнь ни строчки кода. Кроме того, эмпатия, обусловленная наличием опыта работы в похожей сфере, может оказаться полезной при попытке повлиять на поведение создателей продукта или ПО.

2.1.6. Управление и соблюдение требований

Мы уже познакомились с идеей управления и соблюдения требований ранее в этой главе. К организациям как государственного, так и частного сектора предъявляется все больше отраслевых и правовых требований. Кроме того, в большинстве компаний есть внутренние политики и стандарты, регламентирующие применение необходимых средств защиты, процессов и технологий. Задача специалистов по управлению и соблюдению требований — обеспечить соответствие деятельности всех подразделений организации внешним нормативам и внутренним политикам.

Как правило, такие специалисты занимаются не только кибербезопасностью. Корпоративные политики, а также отраслевые и правительственные требования обычно распространяются на многие области, представляющие интерес для бизнеса. Однако по мере роста числа правил, связанных с конфиденциальностью и безопасностью, растет потребность в квалифицированных кадрах, обладающих знаниями в этой области.

Специалисты этого направления отвечают за административную сторону деятельности организации. Взаимодействие с юридическими и аудиторскими службами для них обычное дело. Им часто приходится интерпретировать законы и другие правила в плане их влияния на бизнес. Кроме того, они оценивают текущий уровень соответствия организации требованиям, анализируют пробелы и разрабатывают рекомендации по их устранению, а также сотрудничают с внутренними и внешними аудиторами, чтобы продемонстрировать соответствие требованиям в ходе регулярных проверок.

Учитывая эти ключевые обязанности, таким специалистам может пригодиться опыт юридической или аудиторской деятельности. Им также необходимы развитые навыки межличностного общения, поскольку их работа требует взаимодействия с техническими специалистами и с высшим руководством. При взаимодействии с командами им может пригодиться технический опыт, однако глубокие знания конкретных технологий им обычно не требуются.

2.1.7. Обучение и повышение осведомленности

В последнее время человеческий фактор играет все более значимую роль в обеспечении кибербезопасности. Многие из наиболее известных атак были успешно осуществлены из-за человеческой ошибки и методов социальной инженерии. Поэтому во всех отраслях и секторах обычным явлением становится обучение сотрудников, клиентов, пользователей и даже представителей широкой общественности, Направление, связанное с обучением и повышением осведомленности, охватывает все способы непосредственного обучения людей современным правилам безопасности.

Большинство средних и крупных организаций уже внедрили подобные программы в той или иной форме. Ценность такого обучения хорошо изучена и общеизвестна, и по многим отраслевым и правительственным постановлениям проводить его обязательно. Содержание учебных программ может варьироваться в зависимости от организации. Где-то обучают под руководством инструктора, где-то используют компьютерные обучающие модули, иногда проводятся соревнования и внутренние маркетинговые кампании. Внедрить и отслеживать эффективность программ обычно поручают команде специалистов, обладающих навыками в области образования.

Однако повышение осведомленности — не единственная форма обучения. Из-за того что кибербезопасности стали уделять огромное внимание, появилось множество учебных программ и университетских курсов, помогающих людям освоить навыки для работы в этой области. На подобных курсах часто преподают профессионалы с большим опытом в сфере кибербезопасности, причем многие из них все еще активно работают в разных ее направлениях.

При подготовке к написанию этой книги мне довелось пообщаться с Габриэль Хемпель, которая имеет обширный опыт в проведении оценки и обеспечении безопасности приложений (в частности, облачных) и выпускает учебные материалы для нескольких организаций. Ее история впечатляет тем, что она попала в сферу кибербезопасности совер шенно нетрадиционным путем: перешла туда из биомедицины. Однако она хорошо понимала связь между этой областью здравоохранения и науки и кибербезопасностью.

Она использует свой разнообразный опыт в различных направлениях кибербезопасности не только для создания качественных образовательных материалов. Несмотря на отсутствие долгой карьеры в этих областях, она смогла превратить полученные знания в контент, позволяющий эффективно обучать других людей. Эта уникальная способность синтезировать информацию и обмениваться ею очень важна для специалиста по кибербезопасности.

Таким образом, человек с опытом работы в сфере образования и с техническими знаниями, позволяющими ему понимать концепции кибербезопасности, может с успехом играть любую из этих ролей. Помимо непосредственно навыков инструктирования этим людям не помешает умение разрабатывать программы обучения и учебные планы.

2.1.8. Продажи и их поддержка

Я уверена, что заголовок этого раздела вызовет недоумение у многих читателей. Зачем включать продажи в список направлений кибербезопасности? Я долго думала, стоит ли это делать. Однако без продаж, без инженеров по продажам и других лиц, поддерживающих этот процесс, не появилось бы ни одного из тех замечательных инструментов кибербезопасности и средств защиты, которыми мы сегодня пользуемся. И это неоспоримый факт.

Отношения между ИТ-специалистами и продавцами продуктов действительно довольно напряженные. Однако, как бы ни жаловались представители отрасли на некоторые сомнительные тактики продавцов, эти люди должны быть частью нашего сообщества.

Продажа продуктов происходит не сама собой. В этом процессе участвуют продавцы, инженеры по продажам, архитекторы решений и другие отнюдь не случайные люди. Специалисты по продажам должны понимать концепции кибербезопасности, на которых основан их продукт. Инженерам по продажам и архитекторам решений необходимы глубокие технические знания, чтобы они могли помогать клиентам выбирать правильные продукты и настраивать их так, чтобы он подходил для целей их организации.

Итак, я выделила продажи и их поддержку в отдельное направление, потому что те, кто в нем работает, вносят свой вклад в защиту цифрового мира. Этим специалистам необходимо понимать принципы обеспечения безопасности и иметь специальную подготовку, связанную с применением различных инструментов и методов защиты. Мы не можем отделить людей, участвующих в распространении и развертывании средств защиты, от остальных представителей сообщества, ежедневно использующих эти инструменты.

Я поговорила с одним таким человеком, Каролиной (Линой) Терра-сас — специалистом по кибербезопасности в Cisco, ведущей компании в области сетевых технологий и кибербезопасности. Она сказала, что суть ее деятельности заключается в консультировании клиентов. Она встречается с ними, выясняет особенности их рабочей среды и дает рекомендации по тому, как улучшить практики использования существующих инструментов или в какие новые инструменты инвестировать. Таким образом, несмотря на то что она занимается продажами, ее работа непосредственно влияет на общий уровень безопасности этих организаций.

Вполне очевидно, что человек, обладающий опытом продаж и готовый расширить свою базу знаний в области кибербезопасности, может с легкостью найти себе место в этой сфере. Инженеры по продажам и архитекторы решений часто полагаются на обширный прошлый опыт, дополняя его специализированным обучением по продукту или продуктам, которые они продвигают. Однако такой опыт не обязателен для технически подкованного человека, способного быстро освоить продукт наряду с общими навыками обеспечения безопасности. Многие люди, ныне занимающие технические должности в области кибербезопасности, начинали с продаж или их поддержки.

Образование Террасас было связано с компьютерами и технологиями. Однако вместо того, чтобы пойти по пути инженера, она выбрала карьеру в сфере продаж. Ее путь служит примером того, как технический практический опыт можно сочетать с принципами продаж, чтобы создать нечто весомое с точки зрения обеспечения кибербезопасности.

2.1.9. Лидеры и руководители

Составляя список направлений в сфере кибербезопасности, я сомневалась, следует ли давать отдельное место в этом ряду руководящим должностям. В значительной степени они представляют собой кульминацию карьеры в направлениях, обсуждавшихся в этой главе. Вы, вероятно, заметили, что они отсутствуют в диаграмме на рис. 2.1.

Однако, когда я разговариваю со специалистами по кибербезопасности об их карьерных целях, многие выражают желание перейти на более высокую должность. Все они хотят когда-нибудь стать директором по информационной безопасности (CISO). Чтобы возглавить целое подразделение, человек должен обладать дополнительными навыками и способностями, которые обычно не свойственны специалистам более низкого уровня. Потому я и считаю важным здесь упомянуть об этом.

Как я уже говорила, человек на руководящей должности обычно имеет обширный опыт в одном, а часто и в нескольких направлениях кибербезопасности. Поднимаясь по карьерной лестнице, лидер должен получить хотя бы общее представление о различных процессах, за которые ему предстоит нести ответственность. Кроме того, необходимо научиться оказывать влияние на другие подразделения и эффективно общаться с высшим руководством.

Директор по информационной безопасности, как правило, вершина карьеры в этой сфере; эта роль охватывает все, что связано с кибербезопасностью целого подразделения или даже всей организации. Руководитель должен уметь применять знания в области кибербезопасности и навыки управления бизнесом в повседневных ситуациях, а также четко понимать, как работа всех восьми описанных направлений складывается в картину единой стратегии.

Еще более важно для него понимать, в чем заключается деятельность остальных руководителей и как в нее вписывается кибербезопасность.

Именно ему предстоит информировать других руководителей и совет директоров о текущем уровне защиты компании. Чем лучше высшее руководство будет осознавать важность кибербезопасности, тем чаще директоров по информационной безопасности будут привлекать к совещаниям на самом высоком уровне.

С верхами руководства люди, отвечающие за информационную безопасность, должны говорить о ней особым образом. Руководители далеки от этой темы, и обсуждение с ними технических деталей угроз, уязвимостей и тому подобного может быть неуместным. Пытаясь получить финансирование для дополнительных ресурсов, инструментов, технологий и проектов, отвечающие за безопасность лидеры должны быть в состоянии продемонстрировать, как их инициативы связаны с общим успехом организации.

Вот почему руководящая должность, хоть и может казаться впечатляющей, даже, вероятно, естественной целью, подходит далеко не всем. В этой роли лучше всего раскрываются те, кто хочет разбираться и работать в области не только безопасности, но и управления бизнесом. Здесь требуется уникальное сочетание технических знаний и навыков делового администрирования. Однако, несмотря на такое количество требований, работа в этой должности может оказаться делом стоящим. Нести полную ответственность за стратегию безопасности организации — шанс сформировать свое наследие.

Разумеется, есть риск, что это наследие может не оправдать ожиданий. Поэтому планируя свое будущее, подумайте: действительно ли эта кажущаяся идеальной роль — желанная вершина вашей карьеры?

2.2. Характеристики специалиста по кибербезопасности

Чтобы занять конкретную должность в каждом из направлений кибербезопасности, надо получить конкретные же навыки и опыт. Однако у специалистов в этой области есть некоторые общие черты. Именно на них обращают внимание многие менеджеры по найму при поиске талантов.

2.2.1. Изобретательность и креативность

По сравнению со многими другими область кибербезопасности относительно молода. Кроме того, она постоянно развивается. Каждая уникальная ситуация, с которой сталкивается практик, требует такого же уникального и заточенного под нее решения. Поэтому люди, от природы склонные изобретать и создавать что-то новое или совершенствовать существующее, хорошо подходят для работы в сфере кибербезопасности.

Первые хакеры часто стремились разобраться в технологии, чтобы в дальнейшем манипулировать ею и создавать на ее основе что-то новое. Те же принципы работают в сфере кибербезопасности и сегодня. Существующие решения и методы зачастую просто не могут удовлетворить текущие потребности в защите. В этих случаях специалисты по безопасности должны применять новаторский подход и находить творческие способы решения проблем.

2.2.2. Неуемная любознательность

Неуемная любознательность имеет решающее значение для специалистов по кибербезопасности. При возникновении проблемы они должны быть готовы разобраться в ней, проведя собственное расследование. Неважно, идет ли речь о реагировании на предупреждение о потенциальном инциденте, о проверке приложения на конкретную уязвимость или об оценке компании на соответствие новым требованиям, профессионалы должны проявлять беспредельную любознательность.

Ответы, интересующие специалистов по безопасности, не всегда легко найти. Поэтому их любопытство должно граничить с одержимостью. Готовность прыгнуть в «кроличью нору» и досконально изучить проблему — неотъемлемое качество самых уважаемых профессионалов в этой области. Настойчивость в преодолении неудач в итоге позволяет им достичь успеха. Такая любознательность свойственна тем, кто готов, хочет и умеет учиться. С учетом постоянно растущей скорости развития технологий, непрерывное обучение становится обязательным условием.

2.2.3. Жажда знаний

Помимо любознательности, специалистам по безопасности также необходимо демонстрировать желание и способность постоянно учиться. Самые эффективные сотрудники службы безопасности — те, у кого есть потребность досконально разбираться в интересующем их объекте, не довольствуясь простым пониманием его функций.

Понимание принципа работы технологий позволяет им внедрять инновации и создавать новые решения. Потребность в таком понимании побуждает человека выявлять аспекты технологии, нуждающиеся в улучшении, и добывать знания для их совершенствования. В сфере безопасности это относится не только к технологическим системам (и людям), которые мы пытаемся защитить, но и к тем технологиям и практикам, которые мы используем для их защиты. Непрерывное совершенствование показало свою эффективность в обеспечении высокоуровневой кибербезопасности. Обучение и рост специалистов в этой области гарантирует то, что они будут постоянно работать над повышением качества, безопасности и надежности своих систем.

2.2.4. Идеализм

Вера в идеалы, которые разделяют участники сообщества кибербезопасности, и следование им имеет особую важность для всех, кто хочет построить карьеру в этой сфере. Тот, кто способен видеть общую картину и стремиться к общему благу, став профессионалом в кибербезопасности, будет придерживаться этического кодекса в своей работе.

Навыки, технологии и знания этих профессионалов могут быть использованы не только во благо, но и во зло. Приверженность идеалам сообщества кибербезопасности (подробно описанным в главе 1) означает, что у них есть тот этический компас, что позволяет принимать решения, соответствующие принципам сообщества и организаций, которые построены на них.

2.2.5. Забудьте о «рок-звездах информационной безопасности»

Понятие «рок-звезда информационной безопасности» было порождено хакерской культурой и тематическими конференциями и приобрело широкую известность благодаря обсуждению вопросов кибербезопасности в СМИ и социальных сетях. Большинство людей знает, что в этой сфере работает ряд выдающихся личностей. Хакеры, которые обнаруживают и раскрывают особенно примечательные эксплойты, специалисты по безопасности, ведущие популярные блоги и подкасты, люди, которые часто выступают с программными докладами на тематических конференциях, — всех их называют рок-звездами информационной безопасности.

Эти личности обрели известность, поскольку кибербезопасность стала доминирующей темой в СМИ. Брюс Шнайер, Лесли Кархарт, Эд Скудис и Кэти Муссурис — вот лишь несколько влиятельных экспертов, к которым представители средств массовой информации обращаются за комментариями. Кроме того, хакерская культура на протяжении нескольких десятилетий была окутана ореолом таинственности и активно воспевалась в кино и на телевидении. В результате некоторые из тех, кто желает построить карьеру в сфере кибербезопасности, ищут славы или имеют нереалистичное представление о том, в чем заключается суть работы в этой области.

Желание получить признание коллег или общества за ваши навыки и способности вполне здоровое. Но если вы сделаете это своей главной целью, оно скорее нанесет ущерб вашей карьере. Анализ мотивов, побуждающих вас заняться кибербезопасностью, критически важен для планирования дальнейшего пути. Чего вы хотите добиться и почему? В мире кибербезопасности царит неопределенность, он постоянно меняется. Подумайте, действительно ли вы к этому готовы.

2.3. Соображения анонимности

Многие участники сообщества кибербезопасности предпочитают сохранять анонимность и действовать максимально скрытно. На это есть много причин. Работа в сфере безопасности, предполагающая защиту систем от злоумышленников или борьбу с потенциально преступными элементами, может сделать человека мишенью. Кроме того, многие ценности хакерской культуры, обсуждавшиеся в главе 1, способны побудить человека оставаться анонимным. Почему мы коснулись этой темы именно сейчас?

Дело в том, что это личное решение должно быть принято в самом начале карьеры. Если вы решили сохранять анонимность, об этом необходимо позаботиться сразу. Вы можете начать строить карьеру, соблюдая конфиденциальность, а затем решить стать более публичным, но не наоборот. Практически все понимают, что, когда личная информация уходит в общий доступ, этого уже не отменить.

Несмотря на то что на первый взгляд такое решение может показаться тактическим и даже незначительным, все может измениться через несколько лет после начала карьеры. Вы должны решить, каким объемом информации готовы поделиться с миром. Необходимо определить для себя границы, которые будете защищать. Вы хотите делиться информацией о своих детях? Скорее всего, нет. Вы готовы мириться с тем, что случайные пользователи интернета смогут узнать ваш адрес? Вы вообще хотите сообщать людям свое настоящее имя, пол и другие идентифицирующие вас характеристики? На все эти вопросы следует ответить заранее.

Однако не стоит думать, что единственный вариант — это сохранять анонимность. Вы можете решить сразу же открыто заявить о себе, и на то есть несколько причин. Во-первых, сохранение анонимности — это еще один источник напряжения, который вам придется постоянно терпеть. Кроме того, на это придется тратить дополнительные усилия. Нужно будет следить, как вы взаимодействуете с другими людьми, что вы говорите, чем делитесь, какие сайты посещаете и так далее. Вам придется все время оставаться настороже.

Во-вторых, сохраняя анонимность, вы делаете себя потенциальной жертвой доксинга: кто-то может выяснить и раскрыть миру информацию о вас. Вы получите большую свободу, лишив злоумышленников такой опции, если открыто заявите о себе с самого начала.

В-третьих, анонимность может ограничить вас в средствах при установлении деловых контактов, а они играют огромную роль при поиске новой работы. Есть вероятность, что вы захотите создать личный бренд, способный открыть перед вами множество дверей в профессиональном плане. Создать такой бренд, сохраняя конфиденциальность, тоже реально, но это будет гораздо сложнее.

Никто, кроме вас, не может принять это решение. Тем не менее подумать об этих вещах и учесть наиболее важные для себя аспекты следует до начала карьеры.

Подведение итогов

— В сфере кибербезопасности есть несколько основных направлений, каждое из которых включает в себя множество ролей и должностей.

— Достичь успеха и стать профессионалом можно в любом из них.

— Карьерный рост в сфере кибербезопасности не ограничивается выполнением высокотехнологичных функций.

— Наиболее успешными профессионалами в сфере кибербезопасности становятся изобретательные и креативные люди, которые отличают ся неуемной любознательностью, постоянно учатся и верят в идеалы своего сообщества.

Назад: Глава 1 Что такое кибербезопасностъ

Дальше: Глава 3 Навыки, пользующиеся спросом на горячем рынке