Книга: Путеводитель по карьере в кибербезопасности

Назад: Глава 2 Карьерные возможности в сфере кибербезопасности

Дальше: Часть II Подготовка к поиску работы

Глава 3

Навыки, пользующиеся спросом на горячем рынке

В этой главе

• Текущее состояние рынка труда в сфере кибербезопасности и основные проблемы, с которыми мы сталкиваемся

• Система карьерного роста в сфере кибербезопасности

• Основные технические навыки, необходимые специалисту по кибербезопасности

• Основные гибкие навыки, необходимые специалисту в этой сфере

В своем официальном отчете о состоянии рынка труда в сфере кибербезопасности за 2019 и 2020 годы (2019/2020 Official Annual Cybersecurity Jobs Report) компания Cybersecurity Ventures проанализировала вакансии в этой области и предсказала, что к началу 2021 года незакрытыми останутся более 3,5 миллиона. В другом отчете, опубликованном в 2018 году отраслевой ассоциацией (ISC)2, прогнозировалось, что количество открытых вакансий к 2021 году составит 2,93 миллиона. Несмотря на разницу в цифрах, оба исследования говорят о том, что число незанятых рабочих мест в сфере кибербезопасности представляет собой серьезную проблему.

Для тех, кто хочет начать здесь карьеру, это может показаться хорошей новостью. Вы можете подумать, что отрицательный уровень безработицы должен значительно облегчить поиск работы, однако не спешите радоваться. В реальности многие новички с огромным трудом находят свою первую должность в сфере кибербезопасности. Чтобы помочь вам лучше подготовиться, далее мы обсудим текущее состояние рынка труда, некоторые из распространенных должностей и навыки, необходимые для того, чтобы эти должности занять.

3.1. Соискатели и вакансии

Анализ текущего состояния рынка труда в сфере кибербезопасности дает противоречивые результаты. С одной стороны, есть множество незакрытых вакансий, в чем можно убедиться, просто просмотрев соответствующие разделы сайтов вроде Linkedln и Indeed. С другой стороны, многим людям, желающим заняться кибербезопасностью, трудно найти здесь работу.

Еще более интересно, что с такой проблемой сталкиваются не только новички, но и соискатели с многолетним стажем.

Рис. 3.1. Трудности с поиском работы в сфере кибербезопасности испытывают и новички, и опытные сотрудники. Согласно результатам проведенного мной опроса, более 32 % кандидатов-новичков искали свою первую работу более семи месяцев

В январе и феврале 2020 года я провела исследование о построении карьеры в сфере кибербезопасности; оно состояло из двух опросов с участием специалистов по кибербезопасности и представителей академического сообщества. Первый был создан для людей без опыта, которые никогда не работали в этой области, но хотели бы в нее перейти. Второй — для людей, занимавших должности, связанные с кибербезопасностью. Участников обеих групп, находящихся в поиске работы, спрашивали, как долго продолжается этот поиск. Результаты, приведенные на рис. 3.1, оказались неожиданными. Более 16 % участников обеих групп сообщили, что ищут работу уже более 12 месяцев.

Cybersecurity Workforce Study («Исследование рынка труда в сфере кибербезопасности»), проведенное (ISC)2 в 2019 году, показало, что в 11 ведущих экономиках мира в сфере кибербезопасности занято 2,8 миллиона специалистов. В моем опросе доля респондентов, находящихся в поиске работы, составляла около 4,2 %. Это говорит о том, что в этих 11 странах более 27000 опытных специалистов тратят на поиск новой работы более шести месяцев. У нас нет хорошего способа оценить количество жителей планеты, ищущих свою первую работу в сфере кибербезопасности, однако, учитывая растущую популярность соответствующих учебных специальностей во всем мире, можно с уверенностью сказать, что это число внушительное. Далее в главе мы обсудим, почему важно это понимать и что это значит для тех, кто хочет построить карьеру в сфере кибербезопасности.

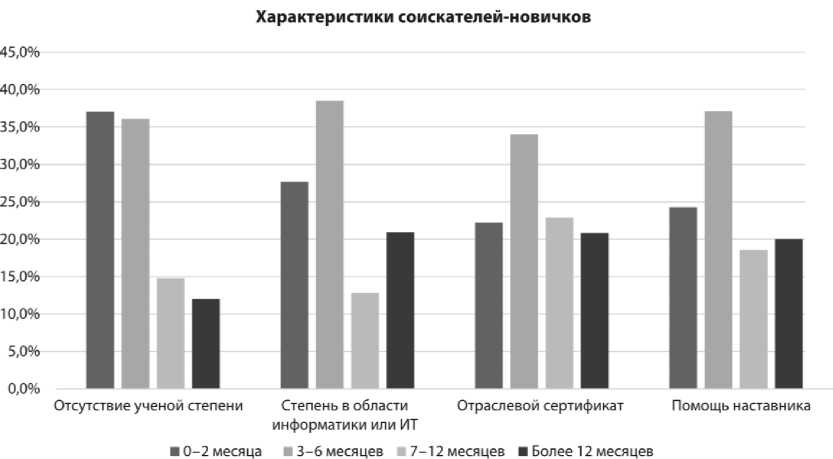

Рис. 3.2. Удивительно, но данные опроса показывают, что наличие ученой степени, отраслевого сертификата или помощи наставника не коррелирует с более коротким сроком поиска работы

Учитывая приведенные цифры, совершенно очевидно, что нам необходимо глубже изучить факторы, способные влиять на поиск работы в этой области. Например, есть ли у соискателя ученая степень в области информатики или ИТ, специализированные сертификаты и даже обращался ли он за помощью к наставнику.

Все эти вопросы были заданы начинающим профессионалам в сфере кибербезопасности, участвовавшим в моем опросе в 2020 году. Результаты получились неожиданными и даже тревожащими, если рассматривать их вне контекста. Как видно на рис. 3.2, срок поиска работы во всех этих группах различался совсем незначительно. В среднем короткие сроки были характерны для участников без ученой степени. Однако выводы, сделанные на основе этого набора данных, могут быть неточными: Среди прочих учитывались будущие выпускники, которые начинают искать работу еще до получения диплома. Тем не менее в целом цифры весьма похожи: по-видимому, вышеперечисленные факторы практически не влияют на сложность поиска первой работы.

Человеку, потратившему с трудом заработанные деньги на получение ученой степени или отраслевого сертификата, это может показаться обескураживающим. Не переживайте: все это было не зря. Чтобы объяснить, почему периоды поиска работы схожи, необходимо учитывать множество факторов. Кроме того, ученые степени, сертификаты и помощь наставников по-прежнему представляют ценность — о ней мы подробно поговорим в следующих главах. Пока эти данные просто демонстрируют многогранность проблемы и разные типы сложностей, преследующих соискателя-новичка в сфере кибербезопасности, а также служат основой для стратегий, которые мы обсудим позже.

3.2. Система карьерного роста в сфере кибербезопасности

Как было сказано в главе 2, в сфере кибербезопасности множество направлений, и в каждом из них множество постоянно эволюционирующих должностей. Однако при составлении своего карьерного плана вам также важно понимать, как происходит продвижение по карьерной лестнице.

Под продвижением мы понимаем постепенный переход с низкого уровня на более высокие. Чтобы разобраться в нем, надо уметь распознавать и определять ключевые навыки, которые играют решающую роль при назначении соискателей на те или иные должности в сфере кибербезопасности.

Люди, желающие построить новую карьеру, обычно начинают с постановки глобальной цели. Они пытаются представить, какую должность будут занимать через 5, 10 или даже 15 лет работы в выбранной области. Это хорошее упражнение; любому человеку, отправляющемуся в новое карьерное путешествие, важно уметь смотреть будущее в долгосрочной перспективе. Это позволяет наметить курс и установить краткосрочные цели для отслеживания прогресса, а также мотивирует продолжать профессионально развиваться.

Чтобы обдумать свой карьерный рост в сфере кибербезопасности, необходимо иметь представление о наиболее распространенных уровнях, которые вам предстоит пройти. Речь идет не о конкретных должностях, специфичных для направления, а о спектре ответственности в должности соответствующего уровня. Если новый специалист поймет, как проходит этот процесс, ему будет легче определиться с карьерными целями.

Это очень важно. Кто-то считает, что цель каждого человека — занять руководящую должность. Однако многие люди, в частности технические специалисты, к этому вовсе не стремятся, поскольку такая работа требует совсем другого образа мышления и набора навыков. И далеко не все хотят ее выполнять. Итак, давайте вначале рассмотрим различные уровни должностей и соответствующие им обязанности и ожидания.

3.2.1. Должности начального уровня

Должности начального уровня — отправная точка практически в любой карьерной системе. Их занимают новички, только пришедшие в ту или иную сферу. От них не ожидают соответствующего опыта, их задача — развить в себе базовые навыки, которые легко адаптировать к любому виду деятельности. Как говорилось ранее, в сфере кибербезопасности людям трудно найти должность начального уровня.

На такие вакансии организации обычно стремятся найти высококвалифицированных специалистов. Когда далее в этой главе мы будем говорить о должностных инструкциях, вы увидите, какие проблемы способен породить такой подход. Время от времени в сфере кибербезопасности появляются вакансии и на должность младшего сотрудника, которые обычно предусматривают период обучения на рабочем месте. Это замечательно, потому что такие должности не только помогают специалисту развивать навыки, но и показывают, что компания готова инвестировать в своих сотрудников.

3.2.2. Старшая группа должностей

По мере наработки опыта специалисты по безопасности переходят на так называемые старшие должности. В зависимости от роли для этого может потребоваться от пяти до восьми лет опыта. Переход на более высокую должность означает большую ответственность. Обычно ожидается, что эти люди будут руководить конкретными проектами или станут наставниками для других сотрудников организации.

Анализ рынка труда в сфере безопасности показывает, что вакансий на такие руководящие должности больше всего. Организации ищут опытных людей, способных поделиться знаниями, полученными на предыдущих местах работы и требующих минимального предварительного обучения. В сфере безопасности такие люди часто отвечают за решение большинства тактических повседневных задач.

3.2.3. Должность архитектора

Архитектор безопасности — это узкоспециализированный профессионал с обширными знаниями в области кибербезопасности, которые охватывают множество технологий и организационных парадигм. А потому соискатель, чтобы занять эту должность, как правило, должен иметь не менее десяти лет опыта. Она одна из самых высокооплачиваемых, если не считать руководящих, однако вакансии на них встречаются реже всего.

Архитекторы отвечают за информационную безопасность на самом высшем уровне. Они должны уметь учитывать особенности различных технологий и разрабатывать решения, применяя множество защитных техник. Поэтому архитекторы тратят много времени на проектирование систем и анализ данных, собранных с помощью специальных инструментов. Ожидается также, что они будут руководить группами и обучать менее опытных сотрудников, когда в том возникнет необходимость.

3.2.4. Лидерство в сфере кибербезопасности

Переход с уровня самостоятельного сотрудника на должность, предполагающую курирование других профессионалов, — желанная карьерная цель для многих людей. Этот переход может принимать различные формы и варьироваться в зависимости от организации.

В большинстве случаев первый шаг на этом пути — заполучить роль руководителя команды, или тимлида, которая обычно не имеет официального названия. Связанные с ней задачи могут поручить старшему сотруднику или специалисту, хотя его фактическая должность при этом зачастую остается прежней. В таких случаях лидерские функции менее формальны. Хотя от таких специалистов ожидают исполнения обязанностей руководителя по отношению к членам команды, они обычно не имеют подотчетных сотрудников и не отвечают за регулирование заработной платы. Иногда их привлекают к управлению эффективностью, но обычно даже тогда за результаты этой деятельности несет ответственность менеджер.

В сфере безопасности, как и в большинстве других областей, пер вой официальной руководящей должностью считается менеджер. Она предполагает наличие подотчетных сотрудников. В сфере безопасности менеджер часто отвечает за деятельность команды специалистов определенного профиля. Например, в крупном SOC он может возглавлять группу, которая занимается исключительно мониторингом брандмауэров или приоритизацией предупреждений от SIEM-системы. Однако в компаниях с небольшими ИТ-отделами менеджеры могут руководить многопрофильной командой, действующей в рамках различных направлений безопасности. Это важно понимать, потому что разница в ожиданиях порождает разницу в требованиях, предъявляемых компаниями к соискателям.

На следующих двух уровнях обычно располагаются старшие менеджеры и/или директора. Предполагается, что они контролируют деятельность менеджеров. Разница между управлением отдельными сотрудниками и менеджерами значительна, ее не следует недооценивать. Именно поэтому компании довольно методически и консервативно подходят к закрытию таких вакансий. Многие профессионалы, которые добираются до должности менеджера, никогда не продвигаются дальше этого уровня, потому что оказываются неспособны сменить стиль руководства. На эти вакансии чаще привлекают извне людей с соответствующим опытом, а не продвигают сотрудников компании.

Обязанности менеджеров, как правило, сосредоточены на повседневных тактических и оперативных аспектах бизнеса. Другими словами, они координируют деятельность команд, направленную на достижение конкретных целей. Они должны уметь читать, отслеживать и сообщать статистику по системам и проектам, которые контролируют. Часто на менеджеров также возлагается определенная ответственность за управление заработной платой. Кроме того, они отвечают за наем сотрудников в свои команды.

Деятельность старшего менеджера и директора скорее стратегическая. Их основная обязанность не отслеживать выполнение отдельных задач, а управлять работой, связанной с долгосрочными целями команды. Обычно такие руководители планируют, чем будет заниматься команда, на несколько лет вперед, измеряют высокоуровневые показатели ее эффективности и формируют четкое представление о работе для ее участников.

3.2.5. Высшее руководство

К высшему руководству обычно относятся вице-президенты (включая помощника вице-президента, старшего вице-президента и исполнительного вице-президента) и такие высшие должностные лица, как директор по информационной безопасности (CISO). Многие люди, начинающие карьеру в сфере безопасности, видят своей конечной целью именно роль CISO. Часто считается, что она принадлежит высшему эшелону должностей в этой сфере.

Однако для перехода на этот уровень необходимо значительно сместить акценты. Несмотря на то что вице-президенты и директора по информационной безопасности обладают обширным опытом в этой сфере, уровень их технических знаний значит меньше, чем навыки делового администрирования. От них ожидают понимания бизнес-концепций и того, как обеспечение безопасности способствует достижению бизнес-целей. Их деятельности акцентируется на высокоуровневых функциях: количественной оценке и анализе рисков, разработке стратегии, связанной с безопасностью, планировании бюджета. Технические знания здесь нужны для общения со специалистами, а не для выполнения конкретных задач. Это важно понимать, поскольку такая роль подходит далеко не всем профессионалам в этой области.

По сравнению с другими руководящими должностями роль директора по информационной безопасности все еще относительно нова. Нередко ее поручают техническим специалистам, доросшим до этого уровня. К сожалению, иногда это оказывается ошибкой, поскольку организации все еще не вполне понимают, как эта роль вписывается в их структуру управления. Поэтому важно не идеализировать должность CISO. Чтобы достичь карьерного успеха, необходимо объективно и критически проанализировать собственные стремления и выяснить, действительно ли занятие должности такого уровня входит в их число. Убедитесь, что вы понимаете суть этой работы, и решите, насколько она вам подходит, не зацикливаясь на ее впечатляющем названии.

3.3. Основные навыки, необходимые специалистам по кибербезопасности

При подборе специалистов по кибербезопасности работодатели обычно ищут тех, кто обладает множеством технических и нетехнических навыков. Важно знать, что это за навыки и какое значение они имеют в той или иной роли: это поможет не только спланировать свой карьерный путь, но и лучше соотнести собственные умения с требованиями компании. А также понять, почему в описание должности включили тот или иной пункт.

В этом разделе описываются основные навыки, которые работодатели перечисляют в объявлениях о вакансиях. Этот список не исчерпывающий, но вы хотя бы получите представление о том, какие навыки вам следует развить, чтобы быть готовыми работать в интересующей вас должности.

3.3.1. Основные технические навыки

В некоторых случаях сложно понять, что подразумевается под «техническими навыками». Здесь имеются в виду знания и умения, связанные с конкретной технологией, будь то аппаратное обеспечение, программное обеспечение или что-то другое. Уровень таких навыков легко измерить, что потенциальные работодатели иногда и делают. Подробнее об этом мы поговорим в главе 5.

Учитывая, что в сфере кибербезопасности востребован широкий спектр навыков, ожидать от соискателя совершенного владения всеми было бы нереалистично. Кроме того, набора навыков, универсального для каждого специалиста в этой области, нет. Важно понять, какие из них наиболее важны для интересующей вас должности, а затем разработать план их развития.

Разработка программного обеспечения / программирование

Многие должности в области кибербезопасности требуют определенного опыта в разработке программного обеспечения или знания конкретного языка программирования. Некоторые участники сообщества считают, что владеть такими навыками обязательно. На мой взгляд, это чересчур (в разговоре о необходимых навыках таких обобщений следует избегать), однако нельзя не согласиться с тем, что знание языка программирования — или, что еще лучше, опыт в разработке программного обеспечения — будут очень полезны специалисту по кибербезопасности.

Владение одним или несколькими языками программирования — актуальный навык, поскольку специалистам по безопасности часто приходится писать сценарии или небольшие программы для автоматизации выполнения задач. Чрезвычайно полезным будет хорошо овладеть такими языками сценариев, как Perl, PowerShell, Bash или Python. К последним трем специалисты по безопасности прибегают особенно часто.

Операции по обеспечению безопасности обычно предполагают использование сценариев для автоматизации задач, поиска в журналах или интеграции нескольких систем мониторинга. Сценарии пригодятся специалистам по цифровой криминалистике и реагированию на инциденты, отвечающим за выявление брешей в системе безопасности организации, а также за поиск и хранение улик, которые позже могут быть использованы для судебного преследования нарушителей. Сценарии позволяют проводить поиск по большим объемам данных, давать скоординированный ответ на инциденты и анализировать собранные улики. Сценарии могут пригодиться даже при тестировании на проникновение для выполнения повторяющихся задач и быстрого сканирования больших наборов данных.

Еще один важный навык — понимание других экосистем разработки. Группы по безопасности часто привлекают к поиску и устранению уязвимостей в программном обеспечении. Понимание того, как работает код, лежащий в основе программы, может помочь при моделировании атак на ПО, призванном обнаружить его слабые места. Такая практика называется наступательной безопасностью, или атакой «красной команды» (red teaming). Также этот навык оказывается полезен в статическом анализе кода и анализе состава программного обеспечения. А еще он помогает понимать уязвимости, опирающиеся на особенности использования экосистем разработки. Например, многие экосистемы используют сторонние зависимости с открытым исходным кодом. Способность понимать, когда и как применяются эти зависимости, и выявлять связанные с ними уязвимости может оказаться чрезвычайно полезной.

Наконец, опыт программирования пригодится специалистам, отвечающим за безопасность приложений. Понимая жизненный цикл разработки ПО и функционирование конвейера поставки, эти специалисты могут действовать превентивно. Решение вопросов безопасности на более ранних этапах разработки обычно называется сдвигом влево. Понимание таких терминов, как пользовательская история (описание желаемых функций ПО), бэклог (список пользовательских историй, подлежащих реализации) и спринты (повторяющиеся циклы разработки программного обеспечения), а также контекста, в котором они используются, помогает более эффективно взаимодействовать с командами разработчиков. Таким образом, специалист по безопасности, обладая знаниями в области программирования и разработки, может получить существенное преимущество.

Использование и администрирование сетей

Это может показаться очевидным, но понимать, как взаимодействуют системы, соединенные в сеть, чрезвычайно полезно для специалистов по безопасности. Многие аналитики SOC, цифровые криминалисты и сотрудники, отвечающие за реагирование на инциденты, начинают карьеру в качестве сетевых администраторов. Знакомство с такими концепциями, как модель TCP/IP, коммутация пакетов, маршрутизация и система доменных имен (DNS), оказывается весьма кстати, если вы отвечаете за мониторинг сети с целью выявления атак. Администрирование брандмауэров и других сетевых устройств безопасности тоже требует хорошо понимать принципы функционирования сетей. А если вы занимаетесь цифровой криминалистикой, отвечаете за реагирование на инциденты, изучаете данные SIEM-систем или расследуете недавний взлом, то эти знания вам просто необходимы.

Работа «красной команды» и тестирование на проникновение также немыслимы без понимания особенностей сетевых коммуникаций. В конце концов, эти практики предполагают манипулирование трафиком, обнаружение и обход средств защиты и не только. А потому необходимо уметь анализировать низкоуровневый сетевой трафик и управлять им, чтобы получать желаемые ответы или выявлять аномальное поведение системы.

Разумеется, специалист по безопасности может сосредоточиться на различных формах сетевых коммуникаций. Если вы знакомы с моделью взаимодействия открытых систем (OSI), то знаете о семи уровнях взаимодействия. В зависимости от должности, на которую вы претендуете, вам потребуются знания о том или ином уровне этой модели. Было бы трудно найти специалиста по безопасности, который разбирается в сетевых коммуникациях и говорит, что это не пригодилось ему в работе. Таким образом, знания в этой области могут открыть для вас множество дверей в мире безопасности.

Облачные технологии

Все больше организаций обращаются к облачным средам вроде Amazon Web Services (AWS), Microsoft Azure и Google Cloud: они избавляют от необходимости покупать собственные серверы и сети и позволяют пользоваться оборудованием поставщиков услуг. Эти среды предъявляют особые требования к безопасности и администрированию.

Такие новые облачные технологии, как контейнеры (виртуали-зированные и, как правило, компактные программно-определяемые серверные модули), бессерверные среды и оркестрация, набирают популярность по мере того, как культура разработки DevOps привлекает к себе все больше внимания. По этой причине растет спрос на специалистов по безопасности, которые понимают связанные с ними уникальные угрозы и владеют инструментами для администрирования этих технологий и сред.

Иметь представление о том, что такое облачные среды и технологии, может быть полезно в работе на многих должностях. Умение ориентироваться в этих средах, понимание их конфигурации, а также знакомство с их средствами защиты и способами их обхода пригодится специалистам, занимающимся операциями по обеспечению безопасности, а также членам «красной команды».

Тем, кто отвечает за защиту, это знание поможет обеспечить более высокий уровень безопасности среды, а тем, кто отвечает за наступление, — более эффективно ее атаковать. Понимать, какую пользу способны принести данные, журналы и инструменты, важно даже специалистам по цифровой криминалистике и реагированию на инциденты. Они могут использовать облачные инновации, чтобы повысить эффективность мониторинга, ведения журналов и расследования инцидентов. По мере роста популярности облачных сред будет расти и спрос на профессионалов, обладающих этими навыками.

Криптография

Это еще один технический навык, важность которого кажется очевидной, но который все равно заслуживает отдельного разговора. Криптография — фундамент многих систем, которые обеспечивают безопасность в различных направлениях: от сетевых коммуникаций до информации в базах и репозиториях. Поэтому провести успешную атаку на криптографические алгоритмы, стоящие на страже наших данных, узнать о методах реализации этих алгоритмов и о том, какая структура лежит в их основе, — предел мечтаний злоумышленников и преступников.

Часть нашей работы как профессионалов в области безопасности — сделать так, чтобы криптографические технологии применялись должным образом, надежно защищались и не содержали уязвимостей, которые могут быть использованы для того, чтобы получить доступ к конфиденциальной информации. Специалистам по безопасности важно уметь оценивать целесообразность применения конкретных технологий шифрования, а также связанные с ними риски.

Учитывая, что криптография — неотъемлемая часть средств защиты, а потенциальные эксплойты обладают огромной ценностью, понимать хотя бы основные концепции здесь очень важно практически для каждого специалиста в сфере безопасности. Глубокие познания в области алгоритмов и их математического обоснования, вероятно, для большинства излишни, однако полезно было бы видеть разницу между формами шифров (алгоритмов защиты данных) и иметь представление о характеристиках, благодаря которым они подходят для одного приложения и не годятся для другого.

Социальная инженерия

Социальная инженерия предполагает обман с целью манипулирования человеком и получения доступа к защищенному ресурсу. Вам может показаться, что навыки социальной инженерии не относятся к техническим, но вы ошибаетесь.

Да, здесь необходимо уметь общаться с людьми. Однако социальная инженерия также выработала конкретные тактики, методы и подходы. Недостаточно просто разговаривать с людьми — надо понимать, как работает человеческий мозг. У специалистов по социальной инженерии есть конкретная методология, помогающая определить цель, составить план действий и подготовиться к импровизации.

Навыки социальной инженерии также широко применяются в сфере кибербезопасности. Разумеется, есть профессионалы, чья обязанность — получить физический доступ к зданиям и данным через прямое взаимодействие с людьми. Однако такие интерактивные задачи, как фишинг (техника социальной инженерии, предполагающая использование электронной почты) или вишинг (голосовой фишинг), могут быть поручены сотрудникам, занимающимся оперативной деятельностью. В целом способность влиять на людей пригодится в любой работе, но особенно полезна в сфере безопасности, где специалисты часто являются источником негатива.

Обеспечение физической безопасности

Концепция физической безопасности размывает границу между информационной и кибербезопасностью. Такие физические средства контроля доступа, как дверные замки, системы электронной аутентификации, камеры наблюдения, системы обнаружения вторжений и физические барьеры, необходимы для защиты цифровых активов не меньше, чем криптография, средства сетевой защиты и тому подобное.

Во многих организациях за физическую и информационную безопасность отвечают разные группы. Однако в рамках кибербезопасности крайне важно, чтобы эти специалисты работали вместе. Многие современные средства контроля физического доступа полагаются на ряд ИТ-ресурсов, чья безопасность имеет огромное значение. Как правило, для этих систем характерен уникальный набор угроз и рисков, поэтому здесь могут быть уникальны и контрмеры.

Иногда мониторинг и защиту этих систем поручают оперативным группам, отвечающим за информационную безопасность, а потому понимать, как они функционируют и какие им свойственны уязвимости, может оказаться важным для специалиста SOC. Пентестеры также извлекут пользу из подобных знаний, столкнувшись с ними в сети, которую тестируют. Кроме того, существуют специалисты по тестированию на физическое проникновение: они отвечают за взлом средств физической защиты конкретного объекта.

Интерес к средствам физической защиты отчасти обусловлен тем, что их связь с реальным миром более осязаема, чем у бесплотных ИТ-систем. Однако не стоит переоценивать важность этих навыков в контексте кибербезопасности. Например, на многих конференциях по ИБ есть тематические зоны, называемые «деревнями», в том числе «деревня взлома замков», где участники могут узнать о различных типах замков и инструментах для их взлома. Однако, несмотря на высокий интерес к теме, шанс применить эти навыки на практике минимален. Джейсон Стрит, признанный специалист по тестированию на физическое проникновение, на одной из конференций заявил, что рабочие задачи почти никогда не требуют от него использовать его навыки взлома замков. Таким образом, хотя понимать устройство замков и их слабых мест иногда оказывается полезно, без умения их взламывать вполне можно обойтись.

Промышленные системы управления

Промышленные системы управления (ICS, industrial control system) — это ИТ-системы, устройства и сети для контроля и мониторинга физического оборудования и промышленных процессов. Под оборудованием и процессами могут пониматься производственные линии, системы управления складами и коммунальными услугами и тому подобное.

При обслуживании таких систем специалисты по безопасности сталкиваются с особым набором проблем, поскольку в них используются уникальные протоколы связи и устройства. В качестве примеров можно привести систему диспетчерского управления и сбора данных (SCADA), программируемые логические контроллеры (ПЛК), диспетчерские пункты управления (MTU) и удаленные терминалы (RTU).

Особая проблема безопасности ICS-систем заключается в том, что многие из них изначально не предназначались для подключения к крупным корпоративным сетям. Зачастую предполагается, что они будут изолированы от остального сетевого трафика и защищены. Эта проблема усугубляется тем, что во многих таких системах используются упрощенные версии ОС или даже специально разработанное встраиваемое ПО, и они не поддерживают многие из функций защиты, созданные для обычных ИТ-систем.

Таким образом, знакомство с системами управления этого типа может пригодиться специалистам по безопасности, работающим в сфере производства, коммунальных услуг, логистики и прочих подобных отраслях. С осознанием, что таким системам нужна защита, вырос спрос на специалистов, обладающих соответствующими навыками. Так что понимание уникальных характеристик этих систем, их уязвимостей и методов их защиты может открыть множество дверей в области кибербезопасности.

Радиосвязь

Рост популярности так называемых умных устройств и интернета вещей способствует распространению беспроводной связи, что создает совершенно новый ландшафт угроз. При защите беспроводных сетей необходимо учитывать особенные соображения безопасности, не характерные для традиционных сетей.

В контексте ИТ беспроводные коммуникации у людей чаще ассоциируются с технологиями вроде Wi-Fi и Bluetooth. Однако во всем, от умных устройств до глобальных сетей, используется целый ряд других специализированных средств радиосвязи. Даже если они поддерживают традиционные протоколы TCP/IP, они реализованы на основе уникальной технологии со своими уязвимостями. Поэтому каждой такой технологии свойствен уникальный набор рисков и угроз, которые необходимо понимать.

Степень защиты этих коммуникаций напрямую зависит от того, насколько хорошо специалист по безопасности разбирается в этих рисках и угрозах. Он должен уметь отвечать на следующие вопросы.

— Как и где в стеке происходит шифрование, если оно вообще имеет место?

— Можно ли заблокировать или внедрить трафик и какие возможности предусмотрены в стеке коммуникационных протоколов для решения таких проблем?

— Надежно ли защищена базовая прошивка устройств связи?

Разумеется, что интересует сотрудников по безопасности, интересует и потенциальных злоумышленников, а значит, и профессионалов, отвечающих за наступательную безопасность. Создается впечатление, что с распространением беспроводных коммуникаций организации и частные лица уделяют все меньше внимания их безопасности. Поэтому способность правильно оценивать степень защиты этих каналов связи имеет решающее значение для современных специалистов по тестированию на проникновение.

Вполне разумно ожидать, что радиосвязь будет все более активно применяться в сфере информационных технологий, что будет сопровождаться ростом спроса на специалистов по безопасности, обладающих знаниями о ней.

3.3.2. Гибкие навыки

Технические навыки играют важную роль в поиске работы в сфере кибербезопасности. Однако новички и профессионалы часто упускают из виду значимость так называемых гибких навыков. Эти умения не связаны с конкретной технологией или системой, но применимы в разной деятельности. В качестве примера можно привести навыки межличностного общения и управления рабочей нагрузкой.

Даже менеджеры по найму зачастую уделяют основное внимание техническим навыкам соискателя, считая гибкие навыки всего лишь полезным дополнением. Однако кандидат вполне может напомнить менеджеру о важности этих умений для работы в любой должности. Так что потенциальным соискателям стоит отточить не только технические, но и гибкие навыки.

Владение этими навыками обычно схоже с врожденными талантами. Одним людям эти умения даются сами собой, а другим нужно время, чтобы их освоить. Самоанализ для выявления своих сильных и слабых сторон в гибких навыках может потребовать усилий, но это чрезвычайно мощный инструмент для планирования саморазвития. О стратегиях оценки технических и гибких навыков мы подробно поговорим в главе 4. А пока давайте рассмотрим некоторые из них.

Исследовательские навыки

Если вы спросите менеджеров по найму, какие качества они ищут в специалисте по кибербезопасности, то двумя самыми распространенными будут любознательность и страсть. Способность досконально проанализировать интересующую ситуацию и найти нужные ответы чрезвычайно важна для реализации эффективных средств защиты. Некоторые из лучших специалистов по безопасности не склонны просто принимать ситуацию такой, какая она есть: они стремятся понять, почему она сложилась именно так. Любознательность подпитывает желание исследовать ситуацию, чтобы глубже в нее вникнуть. Как только человек разберется в ситуации, его креативность и новаторский дух могут подтолкнуть его к новым идеям.

Исследовательские навыки много значат в тех случаях, когда человек даже не знает, с чего начать. Эффективность исследования зависит от способности находить нужную информацию, задавать правильные вопросы и в результате исчерпывающе на них отвечать.

В какой-то степени исследование предполагает готовность экспериментировать, то есть выдвигать гипотезы относительно вероятного ответа и проверять их. Например, если я вижу, что моя SIEM-система часто выдает оповещения определенного типа, я могу предположить, что это происходит из-за того, что уязвимое устройство в моей сети подвергается атаке. Я могу исследовать трафик, генерирующий эти оповещения, чтобы выяснить, выступает это устройство его источником или приемником. Если я пойму, что моя гипотеза неверна, то продолжу выдвигать новые гипотезы на основе полученной информации и проверять их, пока не найду ответ.

Совершенно очевидно, что эти навыки применимы во всех направлениях сферы кибербезопасности. Неважно, идет ли речь о защите или о наступательной безопасности, специалисты должны стремиться полностью разобраться в произошедшем инциденте и эффективно на него отреагировать. Только поняв, почему возникла та или иная проблема, вы сможете начать искать способ ее устранить.

Навыки решения проблем

Следующее умение, важное для профессионалов в области безопасности, навык решения проблем. Это здорово, что вы понимаете ситуацию и то, почему она возникла, но, чтобы ее изменить, вам потребуются навыки решения проблем. Может показаться, что решение проблемы и исследование — синонимы, но на самом деле это разные, хоть и связанные понятия, одно из которых ведет к другому. Многие люди умеют проводить исследования, но не знают, что делать с полученными фактами. Поэтому очень важно учитывать разницу между этими навыками и оценивать их отдельно.

Как говорилось ранее, решение проблемы предполагает сбор фактов о текущем состоянии, определение желаемого состояния и составление плана, как от текущего перейти к желаемому. Такой подход можно применять в бесчисленных аспектах кибербезопасности. Например, чтобы решить проблему недостаточной сложности пользовательских паролей.

Если я знаю, что пользователи моей системы используют слабые, уязвимые для взлома пароли, то мне известно текущее состояние. Но одного этого факта недостаточно для решения проблемы. Мне нужно понять, почему пользователи не используют более сложные пароли. Связано ли это с тем, что их не поддерживает система? Или с тем, что сложные пароли труднее запомнить? Мне нужно провести исследование, чтобы выяснить это. В ходе исследования я обнаруживаю, что система поддерживает более сложные пароли, так что проблема не в этом.

Затем я провожу опрос пользователей и выясняю, что люди используют слабые пароли, потому что им трудно управляться со сложными. Теперь я могу начать искать решение.

Чтобы исправить ситуацию, мне нужно придумать возможные варианты и определить, какой из них позволит из текущего состояния (пароли уязвимы для взлома) прийти к желаемому (пароли труднее скомпрометировать). Учитывая факты, я понимаю, что нужно упростить порядок использования надежных паролей. Для этого я могу развернуть менеджер паролей: он избавил бы пользователей от необходимости запоминать комбинации, Или внедрить схему биометрической аутентификации и вообще отказаться от паролей. Придумываем варианты, выбираем тот, который позволяет перейти к целевому состоянию, и составляем план действий — вот суть этого навыка.

Однако не все проблемы столь просты, особенно когда речь идет о кибербезопасности. Поиск решений, позволяющих прийти к желаемому состоянию, часто требует творческого подхода. Способность через анализ находить неочевидные решения отличает тех, кто хорош в решении проблем, от обычных людей. А еще, выбрав вариант решения и составив план, надо наладить сотрудничество с теми людьми, которых оно затрагивает, а также с теми, кто может помочь его выполнить.

Навыки сотрудничества

Способность работать совместно с другими сотрудниками организации — основополагающая для специалистов по кибербезопасности. От ее наличия может зависеть то, сможете вы повысить уровень безопасности своей организации или погрязнете в однотипных проблемах. Сотрудничество предполагает развитый навык выбирать людей, способных помочь в достижении цели, и эффективно взаимодействовать с ними.

Будь то попытка устранить уязвимость, обнаруженную в ходе недавнего теста на проникновение, выяснение, почему растет число предупреждений от SIEM-системы, или внедрение новой схемы аутентификации, инициативы в области безопасности редко реализуются одной группой. Для достижения цели сотрудники службы безопасности должны быть готовы взаимодействовать со специалистами из других подразделений. Если человек плохо ладит с другими, например ведет себя резко, не желает делиться информацией и принимать чужие идеи, то, скорее всего, ему не удастся эффективно исполнять роль в области безопасности.

Суть сотрудничества заключается в умении взаимодействовать и идти на компромисс с людьми, у которых могут быть другие цели и обязанности. Это способность влиять на других, а также принимать и реализовывать их идеи, чтобы изменить текущую ситуацию. Этот важный навык пригодится сотрудникам множества подразделений. Однако еще более актуален он для специалистов по кибербезопасности — учитывая, что та затрагивает каждую из функций компании. Если вы собираетесь внедрить новую технологию биометрической аутентификации, то вам придется работать с сетевыми администраторами, группой технической поддержки и пользователями, чтобы гарантировать ее успешное развертывание и повсеместное применение. Чтобы привлечь всех этих людей к сотрудничеству, вы должны быть способны понимать их мотивы, опасения и приоритеты.

Эмпатия / эмоциональный интеллект

Эмпатия — это способность понимать эмоции и чувства других людей и сопереживать. Чтобы влиять на других, человеку необходимо сочетать эмпатию с эмоциональным интеллектом. Эмоциональный интеллект — это способность человека анализировать свои эмоции и эффективно их выражать. Если вы умеете понимать чужие и собственные эмоции и устранять разрыв между ними, выбирая подходящий способ общения, вы сможете заручаться поддержкой нужных людей.

Этот навык чрезвычайно важен как при горизонтальной, так и при вертикальной коммуникации. В первом случае специалист по безопасности стремится получить поддержку и помощь от людей того же уровня в организационной иерархии. А вертикальная коммуникация предполагает попытку повлиять на непосредственных руководителей. В обоих случаях необходимо учитывать заботы и приоритеты этих людей и мотивировать их к нужным действиям.

Многие недооценивают этот навык, но он необходим специалистам по кибербезопасности. Некоторые из них не продвигаются по карьерной лестнице, поскольку не имеют навыков межличностного общения. Развитие эмпатии и эмоционального интеллекта может здесь помочь.

Многозадачность и организаторские способности

Вероятно, не найдется такого специалиста по кибербезопасности, за чье внимание ежедневно не конкурировало бы множество задач. В этой сфере практически в любой работе есть конкурирующие цели, над которыми приходится работать параллельно и методично. Способность принимать разнообразные входные данные, структурировать и прио-ритизировать их, а затем планомерно обрабатывать называется многозадачностью.

Многозадачность часто упоминается в вакансиях на должности, связанные с безопасностью. К сожалению, не все специалисты обладают этим навыком. Некоторые люди привыкли выполнять одну задачу за раз и полностью закрывать ее, прежде чем приступать к следующей. Однако в сфере кибербезопасности такой подход не работает.

Хорошая новость заключается в том, что этот навык, как и любой другой, вполне можно развить. Способность к многозадачности и организованности предполагают внимание к деталям и методичность в планировании. Тем, кто не умеет работать над несколькими задачами сразу, полезно придерживаться структурированного процесса. Если у вас с этим трудности, обратите внимание на источники, касающиеся тайм-менеджмента и развития организаторских способностей, чтобы разработать собственный метод управления нагрузкой.

Навыки письменной коммуникации

Еще один гибкий навык, который необходимо развивать, — это навык письменной коммуникации. Пентестер вы, специалист по реагированию на инциденты, архитектор безопасности или социальный инженер — неважно; вы должны уметь излагать свои идеи, предложения и выводы в письменной форме.

От этого навыка зависит многое в случае, когда необходимо получить поддержку от других людей, и нет разницы, идет ли речь о новой инициативе или об устранении уязвимости. Пентестер, не способный подробно описать обнаруженную им уязвимость так, чтобы его клиент его понял, не эффективен как сотрудник. Специалист по реагированию на инциденты, не способный представить детали ситуации достаточно ясно, чтобы руководство определилось с будущей стратегией, не справляется со своей ролью. То же самое можно сказать о любой должности в сфере безопасности.

При поиске работы важно помнить, что ваши навыки письменной коммуникации потенциальный работодатель будет оценивать в первую очередь. Ваши резюме и сопроводительное письмо первыми отразят то, насколько эффективно вы способны общаться в письменной форме.

К счастью, такие навыки тоже можно развить: этой теме посвящены множество учебных курсов, видеороликов и книг. Если ваш уровень в этой части оставляет желать лучшего, уделите первоочередное внимание развитию таких скиллов, особенно учитывая то, как они влияют на успешность в поиске работы.

Навыки публичных выступлений

И наконец, важно подумать над совершенствованием навыков публичных выступлений, или презентационных навыков. Как говорилось ранее, специалистам по безопасности часто приходится представлять идеи и концепции сотрудникам других подразделений. Вас могут попросить изложить группе людей результаты ваших исследований, предложение по внедрению новых технологий и так далее.

Не все должности в сфере безопасности требуют умения выступать перед большой аудиторией, но полти каждая требует умения эффективно делиться своими идеями и знаниями с людьми, далекими от этой сферы. Развитие презентационных навыков должно быть приоритетом для всех, кто работает или собирается работать в сфере безопасности.

Подведение итогов

— Несмотря на то что множество вакансий в области кибербезопасности не закрыты, начинающим и опытным специалистам трудно найти работу. Больше четверти опрошенных тратят на это более полугода.

— В сфере кибербезопасности есть разные уровни должностей, каждая со своими обязанностями. Хотя многие люди стремятся в карьере занять руководящую должность, эта работа подходит далеко не всем.

— Начинающим специалистам по безопасности следует развить некоторые технические навыки. Хотя нет универсального набора, многие технические навыки широко применяются в различных направлениях сферы кибербезопасности.

— Новички в сфере безопасности часто упускают из виду, а менеджеры по найму недооценивают гибкие навыки. Тем не менее соискателю следует оценить свой уровень владения ими и развить те, которые пригодятся в любой должности в сфере кибербезопасности.

Назад: Глава 2 Карьерные возможности в сфере кибербезопасности

Дальше: Часть II Подготовка к поиску работы