Книга: Криптология и секретная связь. Сделано в СССР

Назад: 2.6. Фронтовые и послевоенные успехи

Дальше: 2.8. От ГУСС до ГУ КГБ

2.7. Коды разведчиков

Изучая материалы о советском разведчике Рихарде Зорге (1895–1944) и его товарищах, очень сложно было найти правдивые материалы о шифрах его японской разведывательной группы. Как, впрочем, и о шифрах других его товарищей — Леопольда Треппера, Шандора Радо, Рудольфа Абеля. А между тем история их шифров — одна из самых замечательных страниц мировой криптологии.

«Триумфом советской разведки» назвал ее агентурные шифры известный историк Дэвид Кан. Именно советские шифры, разработанные, несомненно, выдающимися специалистами своего дела, на десятилетие определили вектор развития мировой криптологии в области так называемых «ручных» шифров.

Идея подобных шифров давно известна, но была доведена советскими шифроаналитиками до совершенства. Первой его частью являлся так называемый квадратный (шахматный) шифр, наложенный затем на другие способы тайнописи. Так, известен шифр ИНО ОГПУ «Ск» (Скандинавия), разработанный в 1926 году:

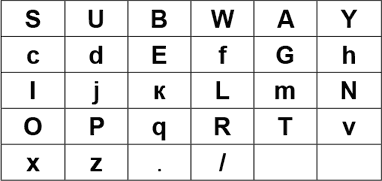

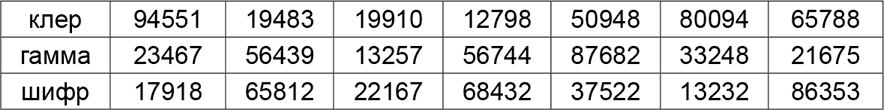

Известно, что свои шифровки Р. Зорге составлял исключительно на английском языке. Поэтому в качестве ключа для построения шифра он выбрал слово «SUBWAY», которое переводится как «метро». Ключ записывался в верхней строке квадратной таблички. А в оставшиеся клетки вписывались по порядку буквы английского алфавита, которые не вошли в слово «SUBWAY». Таким образом, мы получим следующую сетку:

В конце алфавита в таблице прибавлены два знака. Это точка и знак индикатора «/» — для обозначения перехода на цифровой текст. Но об этом подробнее ниже.

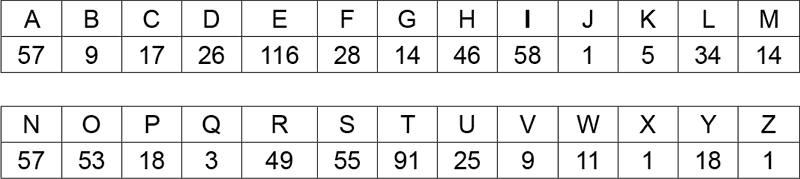

Таблица в подобном виде использовалась только для придания символам новых цифровых обозначений, которые вошли в нее. Известно, что частота появления тех или других букв в разных языках мира разная. Относительно английского языка она приведена к следующей таблице:

Здесь восемь наиболее часто встречаемых английских букв можно представить в виде анаграммы «ASINTOER», которую и использовал Р. Зорге как второй шаг построения своего шифра. Для этого он нумеровал входящие в анаграмму буквы в своей таблице по порядку сверху вниз и получал новую таблицу:

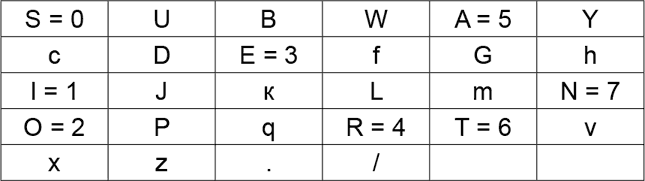

Конечной целью Зорге было составление такого «квадратного» шифра:

Понять систему его построения несложно. В верхней строке мы видим наиболее часто встречаемые буквы английского языка, которым даны цифровые обозначения от 0 до 7. В двух оставшихся строках записаны по порядку остальные буквы из таблицы «SUBWAY» (сверху вниз). Они получают обозначение в виде двузначных чисел от 80 до 99. Как видно, в верхней строке клетки под номерами 8 и 9 пустые. Эти цифры становятся номерами строк в ключевой таблице.

Таким образом, здесь мы имеем воплощение идеи пропорционального шифра, что позволяет резко уменьшить количество входящих в шифрограмму знаков. А это было очень важно для усложнения возможной дешифровки и уменьшения времени передачи радиограмм. Отделение же в тексте однозначных знаков от двузначных (конечно, при знании кодовой таблицы) не представляет никаких трудностей. Это была абсолютно выдающаяся идея неизвестного нам советского криптолога, имевшая затем в мировой криптологии широкое распространение.

Допустимо, нужно зашифровать фразу: «51 DIVISION HAS 80 TANKS» (51-й дивизион имеет 80 танков). Игнорируем последнюю букву «S» для все того же усложнения дешифровки и округления количества цифр, а остальные буквы и знаки берем из ключевой таблицы. Цифры сначала писались удвоенными: 51 = 5511, 80 = 8800, а затем отделялись индикатором 94 с обоих сторон: 51 = 94551194, 80 = 94880094.

В результате получаем: 94551194831991012798509488009465788.

Теперь разделяем полученный числовой набор на пятизначные группы: 94551|19483|19910|12798|50948|80094|65788.

Здесь мы подошли к главному секрету Р. Зорге. Первичное шифрование текста в дальнейшем кодировалось методом наложения на него бесконечной одноразовой цифровой гаммы по модулю 10. Способ ее получения мог быть абсолютно разным: начиная от использования одноразовых шифровальных блокнотов до превращения букв определенного книжного текста в цифры. И тот, и другой способ имели в разведке самое широкое применение. Но для Р. Зорге задачу значительно упростили. В качестве шифровальной книги был выбран толстенный «Немецкий статистический ежегодник за 1935 год», в огромном количестве заполненный всевозможными цифрами.

Причем располагались цифровые данные справочника в виде аккуратных колонок, делая из книги идеальный шифроблокнот. Он имел только один недостаток — не был одноразовым, что позволило японской полиции в дальнейшем захватить книгу при «провале» разведгруппы и прочитать всю перехваченную переписку Р. Зорге с Москвой.

Следовательно, цифры гаммы по очереди выбирались из справочника и выписывались под цифрами клера (первичного шифротекста), потом осуществлялось познаковое сложение цифр клера и гаммы по модулю 10. Причем при составлении цифр во внимание принимались только единицы суммы, а десятки отбрасывались.

Место справочника, с которого начинался выбор очередной гаммы, обозначалось пятизначной группой и добавлялось в текст шифрограммы. Первые две цифры были номером страницы, следующие две цифры обозначали строку, а последняя цифра — номер колонки на странице, где располагались нужные цифры. Причем эта ключевая цифровая группа не просто вставлялась, а «пряталась» в тексте шифрограммы.

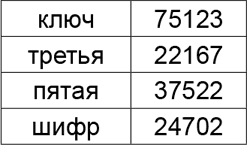

Например, если Р. Зорге начинал выбор гаммы с 75-й страницы, 12-й строки и 3-й колонки, то обозначал это как 75123. Для шифрования этой группы брались, например, третья и пятая цифрогруппы шифрограммы, которые добавлялись к ключевой группе по модулю 10. Получаемую сумму помещали в начале шифрограммы как индикатор к дешифровке всего текста.

В результате получаем шифрограмму: 24702 17918 65812 22167 68432 37522 13232 86353.

Перехват радиосообщений Р. Зорге велся японской полицией много лет, колонки загадочных пятизначных групп аккуратно подшивались в досье не пойманных еще шпионов. Но до самого конца японские эксперты не смогли прочитать ни одной его шифрограммы. И только арестованный радист группы Макс Клаузен осенью 1941 года объяснил контрразведке систему этого шифра.

Не вдаваясь в причины этого прискорбного факта, акцентируем внимание на другом — времени его появления в арсенале разведчиков. Р. Зорге прибыл в Японию со своей секретной миссией в 1933 году, но понятно, что тогда он имел абсолютно другой ключ к шифру. Ведь его статистический справочник был датирован 1935 годом!

Именно летом 1935 года резидент выехал в Москву для кратковременного отдыха, консультаций и решения практических заданий, которые стояли перед его разведгруппой. Нет сомнения, что именно в этот момент разведуправление обеспечило его новой системой шифра, которая в течение последующих шести лет защищала Р. Зорге от упорных поисков контрразведкой Японии.

И еще один примечательный факт — в мае 1935 года была введена в строй первая линия Московского метрополитена. И совсем не случайно в качестве шифровального ключа в этот знаменательный момент Р. Зорге выбирает слово «SUBWAY» (метро).

Только с середины 1939 года до дня ареста собственный радист Р. Зорге М. Клаузен зашифровал и передал в эфир 106 тысяч групп цифрового текста, свыше двух тысяч радиограмм, то есть в среднем 600 радиограмм в год или по две радиограммы в день. Более интенсивный радиообмен в условиях конспирации трудно себе представить. При все нарастающем потоке информации из Токио допустить, что сам Р. Зорге был способен заниматься сложным, длинным и монотонным делом шифрования и дешифровки радиограмм, просто невозможно.

Вынужденной ошибкой Р. Зорге было объединение в одном лице функций радиста и шифровальщика, но у него, наверное, не было другого выхода. Япония — не Европа, где кадровая проблема решалась в разведке значительно проще.

Рассмотрим также криптологическую деятельность других резидентур советской разведки. Так, 26 июня 1941 года, через четыре дня после начала Отечественной войны, радист пеленгаторной установки Абвера услышал сигналы, принадлежность которых он не сумел определить. Ему были знакомы позывные всех шпионских радиостанций Европы, однако этот передатчик, который несколько раз повторил код «РТХ», он слышал в первый раз.

Абверу и «СД» в оккупированных странах Западной Европы, так же как и гестапо в Германии, было приказано любой ценой выйти на след неизвестных «пианистов». За несколько первых месяцев войны они передали в Москву несколько сотен сообщений. Ночь за ночью и день за днем пеленгаторы абвера ловили зашифрованные пятизначные сигналы, однако немецкие дешифровщики не могли раскрыть советский шифр.

В декабре 1941 года была запеленгована первая радиостанция «Красного оркестра». 13 декабря отряд солдат бесшумно поднялся на второй этаж дома 101 по улице Атребатов в Брюсселе. Они ворвались в одну из комнат и арестовали там радиста-шифровальщика и двух других советских агентов. Чудом из рук фашистов выскользнул советский резидент Леопольд Треппер. В камине дома немцы обнаружили обугленный кусочек бумаги, исписанный цифрами.

Понятно, что это были записи, сделанные в процессе шифрования какого-то сообщения, и немецкие дешифровщики немедленно взялись за его изучение. Фраза, записанная на найденном кусочке бумаги, была на французском языке и больше похожа на часть ключа, чем на открытый текст. В этой фразе присутствовало слово «ПРОКТОР». Служба радиоразведки допросила хозяйку, наивную немолодую вдову, которая перечислила 11 книг, которые читал ее постоялец. На 286-й странице научно-фантастического романа французского писателя Ги де Терамона «Чудо профессора Вальмара» дешифровщики нашли действующее лицо по имени Проктор. Они сумели правильно понять важность этого совпадения.

Роман Терамона дал им возможность прочитать 120 шифровок, которые принадлежали одной из активнейших радиостанций «Красной капеллы». В прочитанных сообщениях говорилось о весеннем наступлении немцев на Кавказе, давались данные о состоянии немецких ВВС, сообщались сведения о потреблении горючего, о потерях и содержалась другая важная информация. Но все имена разведчиков, упомянутые в этих сообщениях, были псевдонимами, а трое арестованных на улице Атребатов агентов не хотели или не могли дать о них информацию. Служба радиоконтрразведки удвоила усилия. Ведь только запеленговав станции и схватив радистов, фашистские контрразведчики могли рассчитывать, что ценой пыток и измены им удастся пробиться через «броню» советского шифра.

Известный на Западе историк «Красной капеллы» Хайнц Хене описал систему одного из советских шифров в своей книге «Пароль — „Директор“», которая была издана в Германии в 1971 году. Для этого он воспользовался мемуарами Отто Пюнтера — члена швейцарской разведгруппы, известной на Западе как «Красная тройка». Журналист, директор и владелец информационного агентства в Женеве, О. Пюнтер располагал широкими связями как в журналистских, так и дипломатических кругах и даже в швейцарских правительственных органах. По своим убеждениям О. Пюнтер был социалист левого направления и симпатизировал Советскому Союзу. Он сам согласился помогать советской разведке по идейным соображениям, считая борьбу с фашизмом своим гражданским долгом.

В конце 1942 года, перед явной угрозой оккупации Швейцарии Германией, советский резидент Шандор Радо получил разрешение Центра научить шифрованию ближайших своих помощников, в том числе и О. Пюнтера. С этого момента и до самого конца существования группы он принимал самое непосредственное участие в шифровании радиограмм, которые потом шли в Москву с помощью подпольных передатчиков. В 1967 году в своих мемуарах «Секретная война в нейтральной стране» О. Пюнтер предал огласке подробности своего когда-то абсолютно секретного шифра.

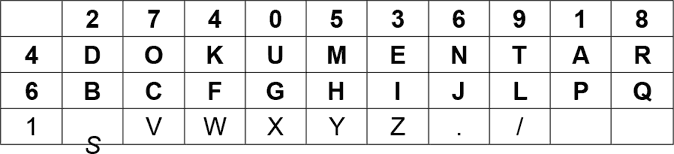

Допустим, он хотел сообщить в Москву, что «Лейбштандарт СС Адольф Гитлер прибыл в Варшаву». Для кодирования своего послания О. Пюнтер воспользовался путевыми заметками шведского исследователя Свена Хидина «От полюса к полюсу» и выписал случайное предложение со страницы 12: «Документальные съемки прекращены, но вскоре будут возобновлены снова». Поскольку для ключевого слова нужно было только десять букв, использовалась часть первого слова «Dokumentar» (по-немецки). Сначала записывалось в строку ключевое слово, а ниже его в две строки — не содержащиеся в нем оставшиеся буквы алфавита. По левому краю трех строк проставлялись свои условные цифры (461), а над ключевым словом выписывались порядковые номера соответствующих букв латинского алфавита (все тот же метод Тритемия!).

В результате каждая буква определялась двузначным числом: А — 14, В — 26, С — 76 (первая цифра — столбец, вторая — строка в таблице):

Теперь можно было кодировать свое послание. Оно сокращалось до кратчайшей телеграфной формы: «Hitlerstandarte in Warschau» (Гитлерштандарт в Варшаве), переводилось в цифры по ключевому слову и записывалось группами по пять цифр. В результате получился следующий шифротекст: 56369 49634 84219 41464 24148 49434 36644 11484 21765 61404.

Потом наступала очередь повторного шифрования. Записывалось все предложение: «Документальные съемки прекращены, но вскоре будут возобновлены снова» (конечно, по-немецки) и переводилось в цифры, но по системе, которая отличалась от первичного кодирования тем, что использовала не двузначные, а однозначные цифры для обозначения букв. Вторая цифра просто опускалась. Таким образом, А = 1, В = 2, С = 7 и т. д. В результате получалась одноразовая псевдослучайная гамма. Наконец осуществлялось сложение чисел первого и второго кодирования по модулю 10. В результате послание «закрывалось» дважды.

В конце сообщения разведчик добавлял последнюю группу, предназначенную для адресата в Москве, который, безусловно, знал, где искать в книге Свена Хидина ключевое слово. Последней группой в этом послании была «12085», которая означала: «страница 12, строка 8, слово 5».

Дважды зашифрованные таким образом шпионские радиограммы почти не поддавались дешифровке. И все же у них было одно слабое место: если попадало к противнику ключевое слово или даже сама книга, вопрос дешифровки становился делом времени.

Кроме описанной О. Пюнтером системы, очевидно, были и другие ее варианты. Вот, например, радиограмма, направленная в апреле 1943 года в Швейцарию для другой помощницы Ш. Радо Рашель Дюпендорфер: «23.4.43. Сиси. Сообщаем название новой книги для вашего шифра. Купите ее, и мы дадим вам правила пользование. Альберт не должен знать новую книгу. Она называется „Буря над домом“, издательство „Эберс“, 471-я страница. Директор».

Выходит, что для шифра здесь использовалась только одна страница книги. Хотя вероятнее, что указанная страница планировалась лишь для первой шифрограммы разведчицы с последующим переходом на обычный способ. О нем сообщает в своих мемуарах и Ш. Радо: «Код ежедневно менялся. И если нацисты не успевали прослушивать и записать первые цифровые группы, которые являлись началом кода, то, даже имея в руках нужную кодовую книгу, им очень трудно было, если вообще возможно, расшифровать радиограмму».

Шифр швейцарской разведгруппы являлся обычной системой для советских разведчиков военной поры. Стоит только сравнить ее с шифром Р. Зорге, как мы найдем в ней много общего. Конечно, его шифр был разработан еще в 1935 году и временная дистанция до шифра О. Пюнтера к 1943 году составляла почти восемь лет. Но система советского шифра была настолько удачна, что еще и долгие годы после войны ее составные элементы широко применялись в криптологии.

А теперь перенесемся за океан, в США, где с подачи советских разведчиков разыгрывалась еще одна драматическая история криптологической войны под названием «Venona». Советский Союз надежно обеспечивал безопасность своей дипломатической и разведывательной переписки, применяя для ее шифрования одноразовые шифроблокноты, используемые еще с 1930 года. Поэтому любые планы, которые СССР мог вынашивать против тех, кто в конце войны должен был стать их противниками, так и остались бы наиболее неприкосновенными из его секретов.

Однако вечером 5 сентября 1945 года в Оттаве «сбежал на запад» 26-летний шифровальщик советского посольства в Канаде Игорь Сергеевич Гузенко (1919–1982). Он передал канадским властям не только списки всех известные ему советских агентов, но и систему шифрования, принятую в ГРУ и КГБ. Информация И. С. Гузенко очень пригодилась американским контрразведчикам. Уже в течение нескольких лет они делали неудачные попытки проникнуть в тайну русских шифровок, которые в изобилии шли из вашингтонского посольства в Москву.

Под именем «Venona» эта самая секретная операция американской разведки в настоящее время известна во всех своих подробностях. Нас же здесь интересуют исключительно системы шифров советских разведчиков, которые в деталях описал американцам И. С. Гузенко. Воспользуемся здесь книгой Льва Лайнера «„Венона“ — самая секретная операция американских спецслужб» (2003). И если раньше в центре нашего внимания были агентурные шифры разведчиков, то теперь мы обратимся уже к дипломатическим шифрам.

Новые шифровальные ключи пересылались дипломатической почтой. Они помещались в конверт с фамилией шифровальщика. Потом этот конверт запечатывался и клался в другой конверт, адресованный лично послу. Ключи были одноразовыми шифроблокнотами, которые использовались для засекречивания переписки советских зарубежных представительств — дипломатической, военной, торговой и партийной.

Все телеграммы, которые поступали в советскую дипломатическую миссию, выглядели абсолютно одинаково — они были длинной последовательностью пятизначных цифровых групп. Старший шифровальщик дешифровал самую последнюю группу и получал, например, 66666, что в один день обозначало принадлежность сообщения ГРУ, в другой — КГБ, а в третьей — торговому представительству.

Донесения разведчиков писались на русском языке открытым текстом с использованием шпионского жаргона: слово «упаковка» означало шифровку, «открытая упаковка» — открытый текст, «банк» — тайник и т. д. Кроме того, в подобных письмах широко применялись псевдонимы. Например, в Канаде советский военный атташе полковник Николай Иванович Заботин имел кличку Грант, Аллан Мэй — Алек. Насколько эффективной была эта осторожность, видно из доклада канадской комиссии о деятельности советской разведгруппы. В нем говорилось о том, что члены комиссии так и не смогли установить личности агентов, которые фигурировали под псевдонимами Галя, Гини, Голия, Грин и Саренсен, хотя со всей определенностью было выяснено, что они были агентами Н. И. Заботина.

Шифровальщик переписывал сообщение, заменяя в нем имена на псевдонимы, а наиболее секретные места — на специальные обозначения (№ 1, № 2 и т. д.). В таком виде письмо фотографировалось. Секретные места, замененные номерами, шифровались отдельно с помощью одноразового шифроблокнота. Полученный цифровой шифротекст, записанный на обычной бумаге, вместе с фотопленкой пересылался дипломатической почтой.

Например, проявив фотопленку, полученную из Москвы 25 ноября 1952 года, можно было прочитать: «Просим вас в следующий раз сообщить всю информацию относительно № 42, который фигурирует в папках департамента в связи с № 43, а также в связи с ее № 44 в Спарте. В зависимости от наличия всех подробностей о № 42 и ее № 44 в Спарте мы будем рассматривать вопрос о № 45 в Суданию одного из наших планировщиков № 46 новатора под видом № 44 к № 42».

Шифровальщику было известно, что на шпионском жаргоне «багаж» означал почту, «департамент» — консульство, «планировщик» — кадровый работник. Далее по списку кодовых обозначений можно было выяснить, что «Спарта» — это СССР, «Судания» — Австралия, «новаторы» — секретные агенты. Дешифровав приложенный к фотопленке шифротекст, шифровальщик узнавал, что в этих фотописьмах «№ 42» — Казанова, «№ 43» — последнее завещание, «№ 44» — родственники, «№ 45» — засылка, «№ 46» — в качестве.

Таким образом, после дешифровки и соответствующего перевода параграф выглядел приблизительно так: «Просим вас в следующий раз сообщить всю известную вам информацию о Казановой, которая фигурирует в папках консульства в связи с ее завещанием и родственниками в СССР. В зависимости от наличия всех подробностей о Казановой и ее родственниках в СССР мы будем рассматривать вопрос о засылке в Австралию одного из наших кадровых работников в качестве секретного агента под видом родственника Казановой».

Применение подобной гибридной шифросистемы вместо полного шифрования было обусловлено соображениями удобства. Шифрование всего сообщения отнимало слишком много сил и требовало значительных временных затрат, поскольку шифровальщик осуществлял его вручную.

Донесение, предназначенное для отправки в Москву, посольский шифровальщик сначала превращал в последовательность четырехзначных цифр с использованием так называемой кодовой книги. Кодовая книга являлась разновидностью словаря, в котором каждой букве, слогу, слову или даже целой фразе соответствовали числа. Такие же числа были зарезервированы и для знаков пунктуации, и для цифр. Если слово или фраза в кодовой книге отсутствовали, то они, как правило, разбивались на слоги или буквы, которые, в свою очередь, заменялись числами согласно кодовой книге. Для имен и географических названий, которые в донесении должны были быть написаны с использованием латинского алфавита, была предусмотрена отдельная кодовая книга, называемая «таблицей произношения».

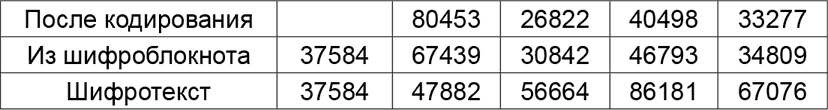

Например, следовало зашифровать сообщение такого содержания: «„Гном“ передал отчет об истребителе». Шифровальщик превращал пять слов текста телеграммы с помощью кодовой книги в последовательность пяти четырехзначных групп: 8045 3268 2240 4983 3277. Потом он превращал четырехзначные группы в пятизначные: 80453 26822 40498 33277.

А после этого брал в руки одноразовый шифроблокнот. Одноразовым он назывался потому, что для шифрования донесения его можно было использовать только один раз. Каждая страница шифроблокнота содержала 60 пятизначных цифр. Шифровальщик выбирал первую пятизначную группу, расположенную в левом верхнем углу страницы шифроблокнота (37584), и записывал ее как первую группу шифровки. Эта группа, которая звалась индикатором (маркантом), должна была помочь его коллеге в Москве, занимавшемуся дешифровкой донесений из Вашингтона с помощью такого же шифроблокнота, определить, какую именно страницу этого шифроблокнота следовало использовать.

Далее шифровальщик выписывал следующие за индикатором пятизначные группы из шифроблокнота под группами, которые у него получились после кодирования телеграммы с помощью кодовой книги. Он складывал все пары чисел между собой слева направо, при этом если в результате сложения у него выходило число больше девяти, то единица, обозначавшая десяток, отбрасывалась (например, 6 + 8 = 4). В результате шифровальщик получал новую последовательность пятизначных групп, которые он записывал сразу вслед за индикатором:

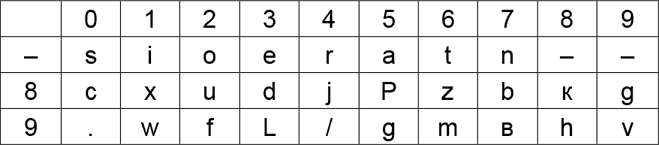

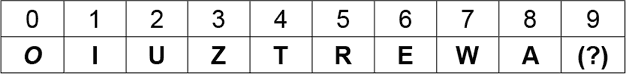

На завершающем этапе пятизначные цифровые группы превращались в пятизначные буквенные группы с использованием следующей таблицы:

В большинстве советских дипломатических шифросистем периода Второй мировой войны в качестве индикатора использовался номер страницы задействованного шифроблокнота (обычно в нем было от 35 до 50 страниц). Советская разведка придерживалась этого правила вплоть до 1 мая 1944 года, после чего вместо номера страницы стала использовать пятизначную цифровую группу, с которой начиналась страница шифроблокнота.

Превращение цифр в буквы служило, скорее всего, для того, чтобы сократить расходы на передачу шифровки в виде телеграфного сообщения. Одно время передавать по телеграфу буквы было более дешево, чем цифры. И хотя в 1940-е годы с точки зрения оплаты было уже не важно, из букв или цифр состояло телеграфное сообщение, русские телеграммы, как и раньше, отправлялись в буквенном виде.

В результате получалась такая шифровка: ZWRAT TWAAU REEET AEIAI EW0WE.

Кроме того, в конце шифровки необходимо было указать пятизначную группу, которая шла в шифроблокноте за группой, использованной шифровальщиком последней (57760 или RWWEO), а также еще пять цифр, первые три из которых обозначали порядковый номер шифровки (241), а последние два числа — дата составления (15).

Окончательный вид шифровки: ZWRAT TWAAU REEET AEIAI EW0WE RWWEO 24115.

Дешифровка в Москве происходила в обратном порядке.

В действительности процесс кодирования и шифрования донесения, а также превращения полученной цифровой последовательности в буквенную, не был дискретным. Это была разовая операция, поскольку шифровальщику не разрешалось переписывать как открытый текст донесения, так и пятизначные группы из шифроблокнота, используемые для шифрования. Таким образом, это исключало их случайное попадание в текст шифровки с последующей передачей в составе телеграфного сообщения. Наибольшая сложность для шифровальщика была в отслеживании места, с которого в процессе шифрования следовало брать очередную пятизначную группу. Для этого шифровальщик просто вычеркивал группы в шифроблокноте по мере их использования для шифрования сообщения.

Применение одноразового шифроблокнота делало советскую шифросистему стойкой. Даже если бы американцы каким-либо способом раздобыли кодовую книгу и детально ознакомились с советской шифросистемой, все равно они бы мало продвинулись в ее раскрытии. Стойкость такой шифросистемы определяется, во-первых, случайностью (т. е. непредсказуемостью) последовательности знаков шифроблокнота, а во-вторых, уникальностью этой последовательности. Последнее значит, что каждая страница шифроблокнота используется для шифрования и дешифровки донесения только один раз. При строгом соблюдении этих условий «взломать» шифросистему, построенную на основе одноразового шифроблокнота, невозможно.

Однако такая абсолютная стойкость этой криптосистемы давалась очень дорогой ценой. Поскольку каждое разведывательное донесение после кодирования приходилось дополнительно шифровать с помощью уникальной цифровой последовательности, для засекречивания сотен тысяч сообщений количество страниц в шифроблокноте должно было исчисляться теми же сотнями тысяч. В 1940-е годы, когда не было еще быстродействующих компьютеров, которые можно было бы использовать для автоматизации процесса создания шифроблокнотов, вручную изготовить абсолютно случайную цифровую последовательность длиной несколько сотен тысяч знаков было просто невозможно.

Это делало применение системы одноразовых блокнотов очень затратным и обусловило невозможность широкого использования их в военное время в стратегической агентурной разведке. Результатом этого обстоятельства и было массовое применение для получения шифровальных гамм текстов тех или иных книг. И только на уровне посольских резидентур можно было воспользоваться одноразовым абсолютным шифром. Однако ошибки разведчиков, которые многократно использовали для шифрования сообщений страницы одних и тех же шифроблокнотов (из-за невозможности обеспечить их нужное количество в Вашингтоне), привели к «взлому» американскими криптологами многих шифрограмм советской разведки.

Более подробно об этом читайте в книге Андрея Синельникова «Шифры советской разведки».

Назад: 2.6. Фронтовые и послевоенные успехи

Дальше: 2.8. От ГУСС до ГУ КГБ