Глава 95. Новые сложности на фоне новых возможностей

Доступ в коммерческие базы сделал процесс создание оперативных прикрытий и маскировки более сложным. Обычные личные данные, такие, как адрес, профессия, и членство в клубах или обществах сразу стали возможными для проверки, используя Google или другие поисковые системы. Поскольку прикрытие и маскировка могут вызвать подозрение даже при поверхностном изучении, простое «коммерческое прикрытие» может быть расшифровано любопытным клерком отеля, имеющим доступ в Интернет. В руках опытных сотрудников контрразведки даже хорошо сфабрикованное, «железное» прикрытие может «проколоться» путем выявления несоответствий и сведений, использованных для формирования легенды разведчика-нелегала. В настоящее время имеется много широкодоступной и подробной информации о личности человека, и потому трудно создать необходимые подтверждающие данные для «конструирования» всей истории жизни отдельного человека, в том числе регистрационные записи об образовании, кредитных карточках, месте проживания, семье, детских школах, районных организациях, библиотечных карточках и водительских прав. Количество информации, необходимой, чтобы «узаконить» личность человека, сделало поддержание надежного оперативного прикрытия в течение длительного периода практически невозможным, если предполагаемый противник имеет возможность использовать Интернет.

Простая оперативная маскировка, такая, как поддельная борода, усы, окраска волос, головные уборы и шрамы, могут обмануть человеческий глаз, но никак не камеру с программным обеспечением, работающим с базой данных. Биометрические данные, такие, как сканирование сетчатки глаза, паспорт с чипами памяти, цифровые отпечатки пальцев и электронные подписи, появились как для коммерческих служб безопасности, так и для нужд разведки.

Цифровая технология открывает возможности для тайного хранения информации в формах, ранее невозможных во времена холодной войны. Десятки тысяч страниц важной информации, собранной Куклинским за 10 лет его карьеры в качестве шпиона, теперь можно сохранить в сжатом виде на чип цифровой памяти, который по размерам намного меньше почтовой марки. Игрушки, фотоаппараты, цифровые музыкальные плееры, калькуляторы, часы, автомобили и предметы домашнего обихода со встроенными компьютерными чипами позволяют делать цифровую память для сокрытия секретной информацию. Агенту больше не нужно иметь компрометирующие его тайниковые контейнеры для хранения фотопленки, одноразовых шифр-блокнотов, тайнописных химических препаратов и планов побега, поскольку вся эта информация может храниться в электронном виде в любом обычном устройстве. Вероятность обнаружения у агента правильно спрятанной цифровой информации стремится к нулю.

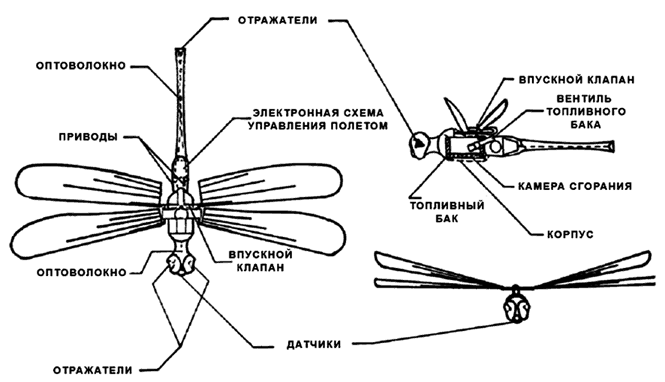

Современные микрофоны, передатчики и видеокамеры стали совсем крохотными, что существенно упростило их камуфлирование и сократило энергопотребление. Крошечные цифровые видеокамеры и микрофоны могут быть установлены в небольшие роботы-сканеры размерами с таракана, что даст возможность изучить ночью секретную карту или использовать систему кондиционирования, водосточные трубы и вентиляционные шахты для скрытого наблюдения. Первые такие попытки закончились созданием в 1976 г. беспилотных летательных аппаратов «стрекоза» с размахом крыльев около сантиметра, несущих на себе камеры и микрофоны. Изобретатели в ЦРУ планировали дистанционно управлять «стрекозой» для наблюдения сверху за целью или направлять ее прямо в здание в качестве летающего «жучка».

Две модели летающей стрекозы ЦРУ с различными типами крыльев (из архива Keith Melton Spy Museum)

Современные программы распознавания изображений, например, могут соединяться с базами данных, что позволяет контрразведке фиксировать в реальном масштабе времени номерные знаки автомобилей для быстрого создания перечня всех транспортных средств и их владельцев, проехавших мимо контролируемого «наружкой» подозрительного места. Такая информация, собранная в течение длительного времени, может раскрыть личности сотрудников разведки, участвующих в операции в этом районе. А варианты программ «Face Trace» позволяют быстро сравнивать видеоизображения с записями удаленной базы данных для идентификации человека.

Новое поколение недорогих радиочастотных меток, созданных для охраны товаров в магазинах розничной торговли, делает возможным установить крошечный чип в одежду или подошву обуви ничего не подозревающему человеку. Эти встроенные пассивные чипы дают отклик во время прохода через электронные пропускные пункты как официальные, так и установленные скрыто. Два важных компонента успешной работающей скрытой цифровой системы связи – это само сообщение и способ его доставки. Сообщение делается путем безопасного использования цифрового шифрования и секретной, или цифровой, стеганографии. Оба метода связи могут использоваться отдельно или вместе: первое выполняет шифрование, а затем зашифрованное сообщение скрывается в другом файле, который будет передаваться через Интернет.

Глава 96. Защита агентурной связи

Шифрование веками защищало информацию, и в середине 1970-х гг. алгоритмы стойкого шифрования перестали быть исключительной прерогативой государственных органов и превратились в общественное.

Филу Циммерману приписывают разработку в 1991 г. первой версии программы общественного шифрования PGP (Pretty Good Privacy). Он был активистом антиядерного движения и создал PGP-шифрование, чтобы обеспечить своих единомышленников безопасным применением компьютеризированной системы объявлений, сообщений и хранения файлов. Такое программное обеспечение было бесплатным, а в полный исходный код были включены все копии. В СМИ не было сообщений об известных способах взлома PGP-сообщений криптографическими средствами. Впервые в истории программное шифрование правительственного уровня стало бесплатным и доступным любому, кто имел доступ в Интернет.

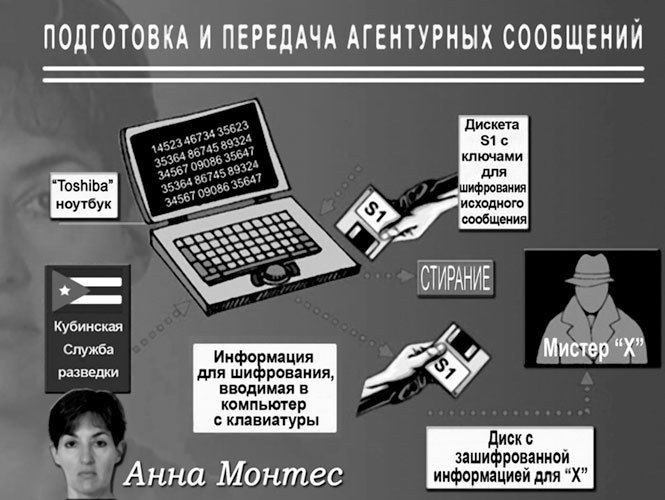

Разведывательные службы с ограниченными финансовыми ресурсами стали использовать PGP и аналогичные программы шифрования для создания системы агентурной связи. Кубинские спецслужбы, например, широко использовали доступное программное обеспечение для шифрования связи со своими агентами, действующими на территории США. Улучшенная версия программы шифрования PGP была обнаружена в сентябре 2001 г. во время обыска квартиры Анны Монтес в Вашингтоне, округ Колумбия. Анна Монтес работала в разведке Пентагона в должности аналитика по кубинским вопросам и занималась шпионажем в пользу кубинской разведки.

Для скрытой связи со своим куратором из кубинской миссии при ООН Монтес было поручено купить портативный компьютер Toshiba-405CS, ей также были переданы две дискеты S-1 и R-1 для шифрования и расшифровки сообщений. Поскольку наличие программы шифрования высокого уровня является подозрительным, в случае если ноутбук Монтес был бы протестирован экспертом, цифровые программы шифрования и одноразовые ключи были размещены на отдельных дискетах. При получении голосового сообщения на коротковолновый радиоприемник «Sony» от её службы на Кубе Монтес делала копию, вводила зашифрованный текст в свой портативный компьютер и вставляла дискету R-1 для получения открытого текста.

Схема приема и дешифровки сообщений агентом Монтес (из архива Keith Melton Spy Museum)

Чтобы подготовить секретную информацию, которая будет передана кубинцам, Монтес печатала текст на своём ноутбуке, а затем использовала программу шифрования и ключ на дискете S-1, чтобы зашифровать текст.

Монтес должна была стирать жесткий диск ноутбука после каждого тайного применения для удаления всех следов процесса и прятать две специальные дискеты. Тогда бы все сообщения, которые она отправляла и получала, были бы практически неуязвимы. Но несмотря на инструкции Монтес не стирала свой жесткий диск после каждого использования. В результате в ходе обыска квартиры и проверки ее компьютера сотрудники ФБР восстановили тексты агентурных сообщений для предъявления их в суде. Уязвимость кубинского агента была не в криптографическом программном обеспечении, а в нарушении Монтес требований конспирации. Как тут не вспомнить шпионов Пеньковского и Огородника, которые также вопреки строжайшим инструкциям не уничтожали, а прятали по углам и в книжки использованные листы своих одноразовых шифр-блокнотов!

Современный шпион и его куратор, кадровый сотрудник разведки, при использовании системы агентурной связи должны обеспечить безопасность как самого сообщения, так и способа его доставки. Сообщение можно готовить путем безопасного использования цифрового шифрования и цифровой стеганографии. Оба этих метода могут использоваться как отдельно, так и вместе: первое выполняет шифрование, а затем зашифрованное сообщение скрывается в другом файле, который можно передавать через Интернет.

Схема шифрования и передачи агентурного сообщения (из архива Keith Melton Spy Museum)