Книга: Мошенничество в платежной сфере. Бизнес-энциклопедия

Назад: 7.1. Нормативные документы и рекомендации

Дальше: Примечания

7.2. Некоторые виды атак на банкоматы и средства защиты

7.2.1. Физические атаки

Основные способы — это либо взлом сейфа на месте установки банкомата, либо хищение банкомата и его последующий взлом.

Проблема характеризуется тем, что большинство банкоматов оснащено сейфами первого класса устойчивости к взлому, что позволяет относительно просто и быстро их взламывать. В качестве инструментов используются шлифовальные машины типа «болгарка», газовые резаки, гидравлические инструменты для отжима дверей и др. Некоторое время назад по России прокатилась волна взломов банкоматов NCR, когда использовалась технологическая слабость запирающего механизма ригеля замка. В боковой стенке сейфа напротив середины ригеля с помощью фрезы высверливалось небольшое отверстие, в которое вставлялся прочный металлический стержень, по нему наносился сильный удар, и запорный механизм ломался. В последнее время, в том числе и в России (17 апреля 2013 г., Долгопрудный, ул. Гранитная, отделение Сбербанка), сейфы банкоматов стали взламывать, используя газообразные взрывчатые вещества. Ацетилен или бутан закачиваются в сейф, после чего производится детонация. Достаточно часто банкомат просто похищают и уже после этого вскрывают сейф, что дает больше времени для взлома и не требует какой-либо квалификации.

Штатная защита от хищений банкоматов — это их крепление:

1) к бетонному полу четырьмя анкерными болтами, закрепляемыми в скважине при помощи синтетической смолы, диаметром не менее 12 мм и глубиной не менее 150 мм;

2) к деревянному полу четырьмя анкерными болтами к стальной плите, которая крепится не менее чем четырьмя болтами к балкам перекрытия (рекомендации ATMIA). К сожалению (для банков), не каждый собственник помещения разрешит таким образом закрепить банкомат.

Предложение от производителей банкоматов по усилению устойчивости к взлому — это банкоматы с сейфами третьего класса. Такие банкоматы существенно тяжелее, что, с одной стороны, дополнительно затрудняет хищение самого банкомата, но с другой — накладывает определенные требования по обеспечению соответствующей стойкости к нагрузкам для перекрытий, на которые устанавливается банкомат. К тому же такие банкоматы дороже по стоимости.

Для предотвращения хищения и взлома банкоматов некоторые компании предлагают различные инженерно-технические средства.

Охранные системы. Банкомат оборудуется различными датчиками и выводом тревожного сигнала на пульт охранных структур. Рассмотрим некоторые недостатки данных систем. Во-первых, охранные системы значительно удорожают стоимость владения банкоматами: цена оборудования охранного комплекта и монтажных работ (разовые затраты), стоимость технического обслуживания и услуг оперативного реагирования на срабатывание сигнализации (ежемесячные затраты). Затраты на охранные системы могут превысить потери от хищений и взломов банкоматов. Во-вторых, у банкоматов отсутствует надежный канал передачи тревожного сигнала. Для этой цели обычно используют комплекс из проводной и беспроводной (сотовой) связи. Оба канала достаточно легко нейтрализуются: проводной канал легко обнаруживается и повреждается, для сотовой связи используют «глушилки» или повреждают антенну. В охранных системах исчезновение связи с объектом охраны воспринимается как срабатывание сигнала тревоги. Но для банкоматов пропадание канала связи по различным техническим причинам довольно частая ситуация. Дополнительно злоумышленники могут использовать имитацию обрыва связи как ложных срабатываний охранной сигнализации. Третья проблема — это реагирование на тревожный сигнал. Штатное время прибытия тревожной группы с момента поступления сигнала составляет 10–20 минут. Но в случае срабатывания, например, датчика открытия дверей сейфа банкомата прибытие тревожной группы в любом случае будет запоздалым, так как время между открытием сейфа (срабатывание датчика) и изъятием из него кассет с денежными купюрами составляет всего несколько секунд. Таким образом, установка данного датчика оказывается практически неэффективной. Для обеспечения более раннего реагирования на взлом сейфа банкомата используют другие типы датчиков: вибрации, нагревания, открытия верхнего кабинета, фальшпанели. Но даже они могут не дать ожидаемый результат. Если сейф банкомата (первой категории) вскрывает специалист, то время взлома составит менее пяти минут, что меньше расчетного времени прибытия тревожной группы. Если для взлома сейфа используют газообразные взрывчатые смеси, то указанные датчики также оказываются неэффективными. Даже если установить в сейф датчики-газоанализаторы, то время закачки газа и его взрыва окажется меньше времени прибытия тревожной группы. Для защиты от данной угрозы предлагается совместно с газоанализаторами, которые обнаруживают взрывоопасную смесь, использовать специальное устройство, которое распыляет специальный химикат и изменяет состав взрывчатой смеси, делая взрыв невозможным. Однако такая система может быть нейтрализована, если закачать газ в оболочку. Для того чтобы увеличить время с момента срабатывания сигнала тревоги до момента изъятия денежных средств, на рынке существуют предложения, затрудняющие действия злоумышленников. В качестве таких средств может использоваться стробоскопическая вспышка, безопасный туман (гликоль и вода), пиропатроны с красящими веществами и (или) перцовым газом. На использование таких систем необходимо разрешение собственника помещения. Также нужно иметь в виду, что система может сработать нештатно (ложное срабатывание). Если в дневное время в каком-либо торговом центре из банкомата пойдет слезоточивый газ, то, вероятно, у банка в связи с этим возникнут определенные проблемы. Дополнительные трудности для групп реагирования составляют места расположения банкоматов. Предположим, охранная сигнализация сработала на банкомате, который находится внутри здания (помещения) закрытого (под сигнализацией) в данное время (ночь). Группа реагирования прибывает к месту установки банкомата, но попасть в помещение не может. Необходимо дополнительное соглашение либо с собственником, либо с охранной структурой данного помещения, при этом срабатывание сигнализации на банкомате может быть ложным. В итоге получается, что охранная сигнализация на банкоматах, с одной стороны, достаточно дорогостоящее средство, а с другой — не может обеспечить 100 % безопасности денежных средств.

Для предотвращения хищений со стороны сотрудников инкассации производители банкоматов предлагают кассеты с функцией контроля открытия шторки кассеты.

В качестве универсального средства безопасности, которое должно сделать бессмысленным любое хищение денежных средств из банкоматов, предлагается использование специальных кассет, в случае несанкционированного вскрытия которых происходит окрашивание банкнот специальной краской. Нормативные документы Банка России позволяют использовать данное оборудование (см. Положение ЦБР от 24.04.2008 № 318-П и Указание ЦБР от 05.06.2009 № 2248-У). Но на сегодняшний день они не нашли применения в российских банках. Помимо общего увеличения стоимости банкомата, данные кассеты требуют определенного обращения со стороны служб инкассации для предотвращения ложных срабатываний. Помимо этого, нет гарантии, что купюры, залитые краской, не будут приняты банкоматами с функцией приема наличных в качестве платежеспособных. Прецеденты приема окрашенных евро российскими банкоматами уже были.

В качестве средства безопасности также предлагаются системы видеонаблюдения. Хотя необходимо заметить, что это скорее средство фиксации, которое не может затруднить хищение или взлом банкомата. При выборе данных систем необходимо учитывать следующие моменты:

1. Система работает в автономном режиме — видеоархив хранится локально на банкомате, удаленный доступ для проверки, настройки системы и получения видеозаписей отсутствует. Такая система не требует дополнительного канала подключения, что упрощает и удешевляет ее стоимость. Но для получения видеозаписи необходим выезд сотрудников к банкомату. В случае неисправности такой системы об этом может стать известно только после ее локальной проверки.

2. Система имеет удаленное подключение. Может быть реализован режим только удаленного контроля работоспособности либо дополнительно обеспечена возможность настройки системы и получения видеозаписей. Режим удаленного контроля работоспособности может быть реализован путем интеграции программного обеспечения системы видеорегистрации и банкомата и передачи статусов компонентов системы видеорегистрации по стандартному протоколу подключения банкомата. Удаленное получение видеозаписей требует дополнительного канала подключения.

3. Система видеорегистрации интегрирована с программным обеспечением банкомата. На видеозапись накладываются (в виде титров и записи в базу) системные события работы банкомата (карта вставлена, денежные средства выданы и др.). Интеграция может быть осуществлена по согласованию с производителем банкомата либо без такого согласования (информация в систему видеорегистрации поступает с уровня XFS). В последнем случае банк может иметь определенные проблемы с гарантийным и постгарантийным обслуживанием со стороны производителя банкомата.

4. Видеорегистратор выполнен в виде отдельного устройства или в виде платы видеозахвата, встроенной в системный блок компьютера банкомата. Второй вариант дешевле, но значительно уступает по надежности первому, так как проблемы одного устройства могут привести к проблемам на другом (одна операционная система, «зависание» и др.)

5. При выборе системы видеорегистрации также имеет значение, какие используются видеокамеры, качество видеозаписи, глубина архива.

6. При большом парке банкоматов и удаленном подключении системы видеорегистрации необходимо рассмотреть характеристики автоматизированного рабочего места оператора (контроль, мониторинг, настройка).

Необходимо отметить, что в настоящий момент наиболее востребованным средством минимизации потерь от физических атак на банкоматы является страхование самих банкоматов и находящихся в них наличных денежных средств. Остальные меры безопасности (охранная сигнализация, окрашивание купюр) на сегодняшний день являются для банков слишком затратными — потери от хищений меньше затрат на технические средства безопасности.

7.2.2. Интеллектуальные атаки

Наибольшие потери платежная индустрия несет от всевозможных скимминговых устройств, целью которых является получение информации с магнитной полосы платежной карты и ПИН-кода держателя. Скимминговые устройства могут либо накапливать информацию, либо сразу же передавать ее по беспроводным каналам.

Интересно, что в третьей версии стандарта PCI DSS (Payment Card Industry (PCI) Data Security Standard Requirements and Security Assessment Procedures Version 3.0 November 2013) появились требования по отношению к скиммингу. Пункт 9.9 указывает, что необходимо защищать устройства, которые получают данные платежной карты через прямое физическое взаимодействие с картой, от вмешательства и замены (skimming). Однако в примечаниях оговаривается, что эти требования применяются к устройствам, используемым в транзакциях с присутствием карты в торговой точке. То есть требования предъявляются только к ПОС-терминалам, для банкоматов требований по защите от скимминговых устройств нет! (Требование 9.9 является рекомендацией, передовой практикой до 30 июня 2015 г., после становится обязательным.)

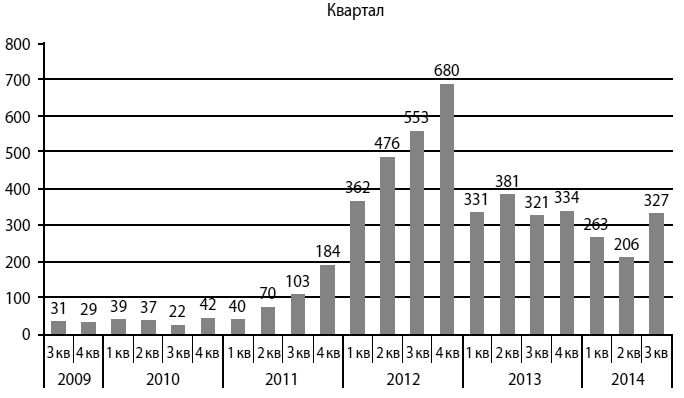

Рис. 7.1. Количество скимминговых устройств, выявленных в России. Данные АРЧЕ/АУМ

Копирование магнитной полосы осуществляется такими способами, как:

— установка скиммингового устройства на ридер банкомата;

— установка скиммингового устройства на штатную антискимминговую накладку ридера банкомата;

— установка скиммингового устройства на входной двери в помещение, где установлен банкомат;

— установка скиммингового устройства внутри банкомата;

Копирование ПИН осуществляется следующими способами:

— накладная ПИН-клавиатура;

— pinhole-камера;

— внешняя (вне банкомата) камера;

— ИК-камера.

Производители банкоматов, обеспокоенные данным явлением, стали предлагать дополнительные устройства для защиты банкоматов от этого вида угроз. На первоначальном этапе противодействия скиммингу использовались пассивные антискимминговые устройства, которые просто затрудняли физическую установку скимминга. Однако достаточно быстро появились скимминговые устройства, разработанные специально под пассивные антискимминговые накладки. В результате чего держатели не могли отличить, какое устройство установлено на банкомате.

Вскоре на рынке появились компании, предлагающие активные антискимминговые решения. Данные устройства делятся на две группы:

1. Обнаруживающие скимминговое оборудование: Intelligent Fraud Detection (NCR), secure anti-fraud enhancements (Diebold), Anti-Skimming Module (Wincor Nixdorf), ATMantiskim (ООО «ЛАН АТМсервис»).

2. Подавляющие работу скимминговых устройств: АЕРВ.468200.053 торговая марка «Цербер» (ООО «Ансер ПРО»), StopSkimmer® (ООО «ПиБиэФ Труп»), TMD Security (ЗАО «Новый город», ЗАО «СмартКард-Сервис»), Anti Skimming Solutions ASD (ООО «ПиЭсТи Компани»), Антискиммер-СБ (ООО «Код безопасности»), CardGuard (ООО «БТЕ-Сервис»).

Принципиальное отличие принципов работы первой группы от второй состоит в том, что устройства первой группы, обнаружив скимминговое оборудование, вынуждены либо оставить банкомат работающим и послать сигнал тревоги эквайреру, при этом подвергая риску компрометации карты держателей, либо отключить банкомат, при этом держатели не обслуживаются, эквайрер несет убытки. Устройства второй группы оставляют банкомат работоспособным, а карты держателей в безопасности, несмотря на установку скимминговых устройств. Дополнительно такие устройства могут комплектоваться также датчиками обнаружения скиммеров. Поэтому для банков на первый взгляд такие устройства выглядят более предпочтительными. Но какое конкретное решение выбрать, задача для банка не простая. Диапазон цен на один комплект может колебаться от $300 до $2000. Причем каких-либо методик испытаний либо заключений независимых испытательных лабораторий на сегодняшний момент нет. Каждый производитель заявляет, что его изделие выявляет или подавляет все виды существующих скимминговых устройств. Банк может либо поверить производителю, либо самостоятельно приобрести скиммер и проверить работу антискиммингового устройства. Однако это будет означать только то, что испытуемое оборудование эффективно на конкретном скиммере, какой результат будет на каком-либо другом — неизвестно. При этом необходимо отметить, что конструктивное исполнение излучающих электромагнитные волны (подавляющее излучение) антенн иногда требует очень точных монтажных работ. Смещение антенны на несколько миллиметров может привести к потере эффекта подавления. Дополнительно приходится учитывать и развитие технологий скимминга. Например, использование стереоголовок для считывания магнитной полосы. Такая стереоголовка настраивается таким способом, что одна дорожка читает второй трек магнитной полосы платежной карты, а другая — третий. При стандартном решении, когда третий трек на магнитной полосе пустой, получается стереоэффект (если на третьем треке записана какая-либо информация, то данная схема работает некорректно). Результирующий стереосигнал с двух дорожек обрабатывается, например, с использованием преобразования Фурье. Таким образом, возможно выделение полезного сигнала (информации с магнитной полосы платежной карты), который по амплитуде меньше электромагнитного шума. Эффективность скиммера можно усилить, используя различные материалы для электромагнитного экранирования (пермаллой, метглассы, др.).

Поэтому в настоящий момент банки иногда сталкиваются с ситуацией, когда банкомат был оборудован активным антискимминговым устройством, а компрометация карт все равно произошла. Подобная ситуация возникает не только из-за неэффективной работы антискиммингового устройства, но и в случае установки скимминга вне зоны ридера банкомата. Например, на входных дверях зоны обслуживания банкомата или внутри самого банкомата. Скимминговые устройства устанавливались в межстенные банкоматы путем вырезания отверстия в лицевой панели в районе ридера. Далее скиммер, изготовленный из бытового аудио/видео плеера, подключали к электрическим контактам ридера. В России такая атака была в первые зафиксирована в Москве в январе 2009 г. Во Франции в 2013 г. были обнаружены скимминговые устройства, которые крепились внутри банкомата с помощью магнита и использовали прижимные контакты для снятия электрического сигнала, данная схема обеспечивала очень высокую точность установки устройства. В 2013 г. в США в магазинах Nordstrom были обнаружены устройства, которые устанавливались в разрыв между ПОС-терминалом и компьютером кассы (PS/2) и перехватывали передаваемую информацию — трек. Аналогичные устройства могут быть использованы и в банкоматах: логгер можно установить в разрыв подключения ридера банкомата к компьютеру (USB-порт), перехваченная информация может передаваться по Wi-Fi. Такое устройство будет очень сложно обнаружить даже техническим специалистам при плановом обслуживании (если сотрудник его специально не ищет). В 2014 г. появились мини-скиммеры, которые имеют столь малые размеры, что размещаются внутри ридера банкомата. Помимо того что их очень сложно обнаружить визуально, также их сложно заглушить активным антискиммингом, так как они расположены внутри самого ридера банкомата, а для корректного считывания ридером информации с магнитной полосы карты активный антискимминг должен отключаться в этот момент.

Большой интерес по противодействию скимминговым устройствам представляет опыт «Голландских железных дорог». На своих терминалах по продаже железнодорожных билетов они использовали устройства компании Card Swipe Protection Technology B.V. (CSPTec), принцип действия которых основан на физической защите платежной карты от скимминговых устройств при ее движении вдоль магнитной полосы. Данное решение основано на оригинальном принципе противодействия. Все скимминговые устройства используют штатную функцию движения платежной карты вдоль магнитной полосы при ее помещении в ридер. Именно на этом этапе происходит перехват и копирование информации с магнитной полосы, в том числе и с комбинированных микропроцессорных карт. Производителям банкоматов и терминалов самообслуживания для нейтрализации данного элемента уязвимости необходимо просто изменить конструкцию и компоновку считывателя магнитной полосы платежных карт. Для этого ридер необходимо развернуть на 90 градусов. Карта должна вставляться в банкомат поперек магнитной полосы (полосой вперед-вниз), далее карта помещается в ридер (движение слева направо), магнитная полоса банковской карты находится внутри банкомата при движении в/из ридере (а) и защищена (отверстие ридера узкое) от скимминга, область, в которой держатель карты держит карту пальцами — широкая. Но данные конструктивные изменения возможны только со стороны производителей банкоматов, банки вынуждены покупать те банкоматы, которые предлагают вендоры.

Аналогичный принцип используется в антискимминговой системе ограничения доступа к банкомату StopSkimer Reader компании PBF Group (ООО «ПиБиэФ Труп). Специальный считыватель информации с магнитной полосы платежной карты используется в системах ограничения доступа в помещения, где установлен банкомат. Стоит отметить, что данная компания имеет патенты РФ на полезные модели от 02.09.2011 № 114543 «Антискимминговый кардридер банкомата» и от 21.09.11 № 114545 «Устройство изменения положения карты».

Изделие румынской компании MB Telecom Secure Revolving System (SRS) победило на международной выставке изобретений, проходившей в апреле 2013 г. в Женеве (Швейцария). Механизм SRS работает по следующей схеме: сначала пользователь вставляет карту в банкомат длинной стороной так, что магнитная полоса располагается параллельно стенке банкомата, после чего механизм поворачивает карту на 90 градусов, чтобы считать информацию с магнитной полосы. Затем карта поворачивается обратно и возвращается пользователю.

1 августа 2014 г. Фрэнк Натоли (Frank Natoli), руководитель подразделения, отвечающего за инновации в компании Diebold Inc., объявил о разработке в компании принципиально нового картридера, «неуязвимого для скиммеров». Держатель будет размещать свою карту в слоте картоприемника не узкой стороной, как это было до сегодняшнего дня принято во всем мире, а широкой. Именно за счет этого поворота карты на 90 градусов картридер ActivEdge исключает считывание информации с магнитной полосы карты всеми существующими сегодня типами скимминговых устройств. В дополнение к данному революционному конструктивному решению картридер передает в процессор ATM считываемую с карты информацию в зашифрованном виде, исключая тем самым саму возможность перехвата и компрометации данных на этом участке работы с картой. Каждый ридер планируется поставлять в комплекте со специально разработанной «под него» моделью банкомата, конструкция которого исключает физическую замену преступниками картридера ActivEdge на другой картридер. Представители компании Diebold также уточнили, что устройство «привязано» к конкретному банкомату, поэтому не может быть замещено. Также предусмотрена защита от так называемого внутреннего скимминга и USB sniffing. ActivEdge также имеет средства защиты против такого вида мошенничества, как card-траппинг (захват карты преступниками): в нем предусмотрен усиленный блокиратор карты внутри картоприемника.

Для защиты ПИН-кодов держателей карт производители банкоматов могли бы использовать решение доцента кафедры электропривода и электрооборудования Томского политехнического университета Олега Качина, который предложил новый способ ввода последовательности знаков в электронные устройства, в том числе в ПИН-клавиатуры: «Суть способа состоит в применении клавиатуры с ограниченным углом обзора клавиш и случайным распределением символов и соответствующих им функций по клавишам». Ограничение угла обзора нейтрализует скрытое видеонаблюдение за вводом ПИН-кода, а случайное распределение символов — накладные ПИН-клавиатуры.

Развитием скимминговых устройств со стороны злоумышленников является установка фальшивых банкоматов. Первый зарегистрированный случай установки поддельного ATM произошел в 1993 г., когда преступная группа, известная как Buckland Boys, установила такой банкомат в торговом центре Манчестера. В наше время данный способ мошенничества продолжает существовать. В июне и июле 2013 г. в России были обнаружены три фальшивых банкомата модели Wincor Procash 2050, которые копировали магнитную полосу карты и ПИН-код и передавали их по мобильному каналу связи (GSM). Банкоматы были приобретены после банкротства одного из российских банков. На банкоматах имелись названия банков: «Внешинвестбанк» и «Нефтегазбанк», установлены они были в г. Москве в торговом центре «Охотный ряд», в г. Сочи в торговом центре «Море Молл», в аэропорту «Внуково». Операции по скомпрометированным картам прошли в России, Гватемале и Пакистане.

Помимо фальшивого банкомата держатель карты может столкнуться с недобросовестным владельцем банкоматов. В ряде стран (например, США, Канаде и др.) любой гражданин может свободно купить банкомат, заключить соответствующие договоры на его обслуживание, установить и получать прибыль. То же самое могут сделать и мошенники. Программное обеспечение банкомата модернизируется таким образом, что после введения карты и ПИН-кода мошенники копируют информацию с магнитной полосы карты и сам ПИН. В США в декабре 2003 г. был арестован мошенник, который купил и установил в Калифорнии, Флориде и Нью-Йорке около 55 банкоматов. В результате этого он получил информацию о более чем 21 000 номеров банковских карт 1400 различных банков на сумму более $3,5 млн.

Определенную угрозу для банкоматов составляет так называемый программный скимминг, когда данные магнитной полосы копируются не с платежной карты, а перехватываются при их обработке программным обеспечением банкомата.

С декабря 2007 г. по июль 2008 г. группой лиц с использованием поддельных банковских карт через банкоматы г. Санкт-Петербурга было осуществлено хищение денежных средств со счетов российских клиентов. Характерной особенностью было снятие денежных средств по «своим» картам в «своих» банкоматах, суммы снятий были достаточно большими (обычно несколько сотен тысяч рублей), перед снятиями отмечались операции по проверке баланса. Иногда часть денежных средств с одной карты с большим доступным балансом переводилась на другую карту, которая также была поддельной, но с небольшим балансом доступных средств, и денежные средства снимались с двух карт одновременно. Пострадали более десяти российских банков, однако заявления о совершенных преступлениях поступили в БСТМ (Бюро специальных технических мероприятий) МВД РФ только от ГПБ (ОАО). В результате проведения комплекса оперативно-розыскных мероприятий 36 отделом Управления «К» БСТМ МВД РФ совместно с 9 отделом УСТМ ГУВД по г. Санкт-Петербургу и Ленинградской области было установлено, что организованная преступная группа осуществляет хищение данных с банкоматов, после этого похищенная информация используется для изготовления поддельных платежных карт и снятия наличных денежных средств через банкоматы. Данная группа использовала высокотехнологичные способы совершения преступлений, ранее не встречавшиеся на территории России. В связи с высокой степенью общественной опасности данного вида преступлений министр МВД РФ Р.Г. Нургалиев доложил о нем Президенту РФ Д.А. Медведеву 17.07.2009 г. Приморский районный суд г. Санкт-Петербурга вынес им приговор (см. приложение 1, уголовное дело № 772270, в книге «Безопасность карточного бизнеса: бизнес-энциклопедия»).

Информация с магнитной полосы платежных карт и ПИН-коды держателей похищались с использованием вредоносного программного обеспечения. Программа инсталлируется путем доступа к системному блоку компьютера банкомата. В USB-порт компьютера вставляется flash-память и под рабочей записью запускается исполняемый файл (пароли администратора и BIOS не используются). Осуществляется взаимодействие с оборудованием банкомата на уровне драйверов. Из транзакций перехватываются второй трек и ПИН-блок. У данной преступной группы имелась программа по генерации номеров карт активации. Карты активации генерировались по определенному принципу: часть трека карты составляла заданную константу. На основании этой константы вредоносное программное обеспечение на компьютере банкомата «узнавало» свои карты и позволяло войти в альтернативное меню, управлять которым можно было с ПИН-клавиатуры банкомата. Второй трек магнитной полосы внутри банкомата обрабатывается в открытом виде. Поэтому программа просто перехватывала его и записывала в файл. ПИН-блок на компьютере банкомата обрабатывается в зашифрованном внутри ПИН-клавиатуры виде, то есть на компьютере находится только криптограмма. Но вредоносное программное обеспечение могло расшифровывать ПИН-блоки с использованием штатной функции ПИН-клавиатур, в том числе для PCI EPP (ПИН-клавиатуры, сертифицированной по стандарту PCI DSS).

Было выявлено несколько версий инсталлятора вируса: test4.exe, test5.exe, test6.exe и др. При заражении:

• в директории с: /windows/создается файл, маскирующийся под легальный: lsass.exe (настоящий находится в директории system32);

• программа прописывается в реестр и загружается в память;

• осуществляется взаимодействие с оборудованием банкомата на уровне драйверов;

• из транзакций, направляемых в процессинговый центр, перехватывается второй трек и ПИН-блок;

• ПИН-блок расшифровывается на ПИН-клавиатуре (штатная функция);

• второй трек и ПИН-блок зашифровываются на собственном ключе вируса и записываются в файл trl или trl2 в директории с:/windows/;

• при инициировании транзакции по ранее сгенерированной карте (карты активации, начинаются с цифры 4) активируется ПИН-клавиатура;

• в течение 15–20 секунд можно начать вводить команды, нажимая определенные клавиши на ПИН-клавиатуре:

— запрос версии ПО банкомата;

— сколько накоплено информации (количество карт и ПИН);

— распечатать накопленную информацию на чековую ленту;

— записать накопленную информацию на SIM-карту;

— удалить накопленную информацию;

— удалить вирус (удаляется из памяти, переписывается в реестре в другое место, сохраняется на жестком диске);

— перезагрузить банкомат;

— выдать купюры (требует пароль).

В качестве карт активации использовались следующие карты: 4773419549651379, 4183557684583198, 4460308669682769, 4074195357318139, 4234342506353628, 4797711436470943, 4712874388376864, 4873134660204598, 4625190408744296, 4824182872942026. Программное обеспечение позволяет сгенерировать гораздо большее количество карт, но алгоритм работы генератора номеров был разработан таким образом, что при каждом нажатии на кнопку команды генерации в интерфейсе выдавался список карт из 20 номеров и при каждом новом запуске программы номера генерировались заново в том же порядке. Поэтому злоумышленники использовали ограниченный набор карт активации.

1 декабря 2008 г. о данной проблеме узнала компания производитель банкоматов Diebold, 11 декабря был произведен анализ вредоносной программы в США, 23 декабря была выпущена «заплатка» и предоставлена банкам. Зараженные банкоматы были выявлены в Санкт-Петербурге, Москве, Калининграде, Екатеринбурге, Кемерово, Новокузнецке, Новосибирске, Барнауле, Украине, Объединенных Арабских Эмиратах, ЮАР.

То же самое вредоносное программное обеспечение было обнаружено и на банкомате NCR 5877 в Санкт-Петербурге 5 марта 2009 г. Проведенный анализ показал, что было осуществлено копирование только вторых треков, ПИН-код не был расшифрован. Вредоносное обеспечение не было полностью адаптировано к банкоматам данного производителя.

Указанное вредоносное программное обеспечение на банкоматах Diebold имеет функцию выдачи купюр из кассет. Для ее активации программа запрашивает пароль, который формируется по определенному алгоритму, обычно один злоумышленник активировал команду на банкомате, вредоносное ПО выдавало код, в ответ на который нужно было ввести другой, связанный с ним. Код ответа сообщался сообщником по телефону. Данная уязвимость сохраняется и на сегодняшний день. Множество таких атак были отмечены в 2009–2010 гг. в России, в 2011 г. — на территории Украины.

Возможность получения наличных денежных средств из банкомата (без его взлома или хищения) является одной из криминальных целей.

В сентябре 2006 г. телекомпания WAVY-TV сообщила об инциденте в Virginia Beach, (штат Вирджиния, США), где хакер получил права администратора на ATM и изменил номиналы загруженных купюр на 5-долларовые вместо 20-долларовых. Это стало возможно в результате того, что пароли доступа в систему были оставлены по умолчанию.

В 2006 г. на Украине были отмечены очень высокотехнологичные атаки на инфраструктуру банкоматных сетей. В результате инкассации ATM разными банками-эквайрерами зафиксированы значительные суммы недостач. При этом в историях авторизаций ATM-операций на суммы недостач не обнаружено, на хосте зафиксированы отключения ATM (переход в офлайн). При анализе электронных журналов ATM обнаружены авторизационные запросы на 5 грн., 10 грн. и авторизационные ответы на 4000 грн., 8000 грн. (40 купюр — максимальное количество, выдаваемых на один раз купюр по 100 грн. или 200 грн.). Операции проводились в ATM разных банков с использованием одних и тех же номеров карт. Мошеннические операции не видны хосту (ATM в офлайн), невозможно осуществлять мониторинг мошеннических транзакций. Злоумышленники избрали своей целью банкоматы, подключенные с использованием радиорелейных каналов связи, при этом банки не использовали ни VPN-каналы, ни функцию MAC. Предположительно, данная атака была осуществлена путем перехвата подключения банкомата на мошеннический эмулятор хост-системы процессинга. Мошенники вставляли карту в банкомат и направляли запрос на выдачу наличных денежных средств. Но данные запросы не попадали к эквайреру, эмулятор хоста мошенников на все запросы выдавал положительную авторизацию. В то время как банкомат выдавал мошенникам денежные средства, эквайрер думал, что с банкоматом просто отсутствует связь.

2008 г., Линкольн (штат Небраска, США). Двум молодым парням, Джордану Эске и Николасу Фостеру, удалось обмануть банкомат, при помощи стандартных кодов «убедив» машину, что она наполнена однодолларовыми купюрами вместо двадцаток.

В 2009 г. в Великобритании был зафиксирован случай «мошеннической подмены хоста». Банкомат был отсоединен от хоста процессингового центра и подключен к ноутбуку. При использовании в данном банкомате карт на авторизационные запросы отвечал не эмитент, а эмулятор хоста.

2009 г., Башкортостан. В крупном уфимском супермаркете злоумышленники, использовав пароль администратора по умолчанию, установили собственный курс американской валюты в банкомате, повысив его до 1500 рублей. Загружая в банкомат по одной купюре, они обменяли $800 на 1,2 млн рублей.

4 марта 2009 г. в г. Москве с поличным задержан злоумышленник при попытке получения наличных из банкомата Smartcash 107 (компании Europeum), оборудованного диспенсером DeLARue с интерфейсом RS-232. Он подключил к ноутбуку диспенсер банкомата и использовал программу NMDWTest (специализированная тестовая программа, созданная компанией — производителем банковского оборудования De La Rue для технического обслуживания и проверки функционирования модуля для выдачи банкнот NMD-100). С помощью данной программы возможно извлечение банкнот без вскрытия сейфовой части банкомата.

В 2013 г. банкоматы подверглись атаке вредоносным кодом под названием Ploutus. Распространяемый в текущей версии с помощью CD-дисков код направлен на перехват контроля над банкоматом с целью извлечения имеющихся в нем наличных денег. Анализ инцидентов показал, что злоумышленники, получив доступ к CD-приводу банкомата, помещали туда новый загрузочный диск. С этого диска загружались файлы вредоносной программы Ploutus на жесткий диск банкомата и отключались установленные в системе антивирусные программы. После успешной загрузки вредоносного кода в систему Ploutus активировался определенной комбинаций нажатий на функциональные клавиши устройства, после чего появлялась возможность отправлять команды на выдачу наличных денег с внешней клавиатуры. Атака была зафиксирована в Мексике, Китае, Франции, Бразилии, Малайзии на банкоматах NCR, Wincor Nixdorf.

Для защиты от вмешательства в работу программного обеспечения банкоматов предлагаются разные методы и способы. В большинстве случаев заражение или вмешательство в штатную работу происходит путем доступа к компьютеру банкомата через верхний кабинет. Обычно крышка верхнего кабинета открывается одним ключом для большой серии (типа) банкоматом данного производителя. Можно обеспечить защиту от несанкционированного доступа в верхний кабинет банкомата путем монтажа дополнительного замка. При реализации данной защитной меры необходимо учитывать следующие вопросы. Если монтируется механический замок, то это будет накладывать дополнительные сложности управления доступом к механическим ключам. При этом необходимо иметь ввиду, что остается вероятность изготовления дубликата механического ключа. Электронные системы контроля доступа более предпочтительны. Но и они обладают определенными недостатками. Необходимо обеспечить оперативное обновление базы идентификаторов, разрешающих открытие замка. Данная задача может быть решена удаленно, но при этом потребуется организация канала связи к системе контроля доступом, либо локально, но в таком случае необходимо будет каждый раз совершать объезд банкоматов. Важное значение будет иметь и тип запирающего механизма. Если используется нормально закрытый (при отсутствии электрического питания замок закрыт), то в случае какой-либо неисправности (обрыв, повреждение провода, электронных компонентов и т. п.) возникнет сложность санкционированного открытия крышки верхнего кабинета. В некоторых моделях банкоматов при этом невозможно будет получить доступ и к сейфу (открыть его). При использовании нормально открытого замка (при отсутствии электрического питания замок открыт) необходимо решить вопрос с источником бесперебойного питания и определиться с требованием по времени его работы (после окончания емкости такого источника крышка откроется). Дополнительно механический замок будет защищать и от установки скимминговых устройств внутри банкомата (потребуется разрушение корпуса).

Защиту от установки вредоносного программного обеспечения можно обеспечить и программными средствами. Как уже упоминалось выше, необходимо использовать решения по обеспечению контроля целостности программного обеспечения: Diebold — SEP 11 (Symantec Endpoint Protection 11), NCR — Solidcore for APTRA. Существуют также предложения сторонних производителей, например GMV — checker ATM security, SafenSoft — TPSecure.

Серьезную угрозу для технологии платежных карт представляет компрометация криптографических ключей. При несоблюдении процедур по безопасному управлению криптографическими ключами возможна их компрометация. При несанкционированном доступе к криптографическому модулю (HSM) возможен подбор ПИН-кода, генерация нового ПИН-кода, перешифрование ПИН-блока форматов «О», «1», «3» (ISO 9564-1) в ПИН-блок формата «2» (дает возможность определить ПИН-код по заранее введенным и зашифрованным ПИН-блокам), генерация зонального мастер-ключа (ZMK) и выгрузка под ним других криптографических ключей (терминального мастер ключа — ТМК, терминального рабочего ключа — ТРК, ключа эмитента — IWK, ключа эк-вайрера — AWK, ключа проверки ПИН — PW), с использованием данных ключей можно получить ПИН-код. Формат ПИН-блока «2» считается небезопасным. В «Правилах платежной системы “Виза” по осуществлению операций на территории Российской Федерации» (утверждены генеральным директором Стивеном Паркером 29 ноября 2012 г.) определены «Требования к обеспечению безопасности ПИН-кодов»: «Участник платежной системы — эквайрер обязан обеспечить безопасность ПИН-кода, используемого для удостоверения личности клиента — физического лица при проведении операции в соответствии с Руководством по реализации требований к обеспечению безопасности ПИНа в индустрии платежных карт (PCI PIN Security Requirements). В том случае, если участник платежной системы — эмитент получает от Visa незащищенный ПИН-блок, он обязан перевести его в безопасный формат». Допустимые форматы ПИН-блока согласно PCI PIN Security Requirements (документ распространяется только на эквайреров): для транзакций в режиме реального времени шифрование ПИН-кодов должно проводиться только согласно ISO 9564-1 ПИН-блок форматы «О», «1» или «3». Формат «2» должен использоваться для ПИН-кодов, которые передаются из картридера на карту. Таким образом, эквайрер обязан использовать защищенный формат ПИН-блока, Visa может его перешифровать в незащищенный формат и отправить эмитенту, эмитент обязан его перешифровать в защищенный формат. Все, кроме Visa, обязаны выполнять PCI PIN Security Requirements. В этом же документе определен порядок использования формата «2» (незащищенного) — только в связи с офлайновой верификацией ПИН-кода или для операции по смене ПИН-кода в связи со средой смарт-карты. В данном случае, а именно операции по смене ПИН-кода, имеет место снижение уровня безопасности из-за необходимости обеспечения бизнес-требования. Так как необходимо использовать (разрешить) на криптографическом модуле (HSM) формат ПИН-блока 34 (Thales)/2 (ISO), который формирует одинаковые ПИН-блоки для одинаковых ПИН-кодов на идентичных ключах. При инсайде можно посылать на HSM хостовые команды (KU или KY) и перешифровать ПИН-блок из формата О (ISO) в формат 2 (ISO). Далее злоумышленник сохраняет полученные ПИН-блоки формата «2» и путем их сравнения находит ПИН по известным значениям.

Стоит отметить, что требования по безопасности к эмитентам со стороны стандарта PCI DSS несколько ниже, чем к эквайрерам. Пункт 3.2 Payment Card Industry (PCI) Data Security Standard говорит, что эмитенты и компании, обеспечивающие услуги эмиссии, могут иметь обоснованную необходимость хранения критичных аутентификационных данных. Такая необходимость должна иметь обоснование с точки зрения бизнеса, а хранимые данные должны быть надежно защищены. Получается, что стандарт разрешает эмитентам использовать технологии, которые для эквайреров считаются небезопасными. Например, эмитент может даже передавать ПИН-коды держателям электронным методом в незашифрованном виде — пункт 10.1, подпункт n) Payment Card Industry (PCI) Card Production Logical Security Requirements Version 1.0 May 2013: «n) The PIN must only be decrypted immediately before it is passed to the final distribution channel (e.g., the telephone or e-mail system)». В пункте 3.2.3 PCI DSS version 3.0 говорится, что если ПИН или ПИН-блок будут храниться и будут украдены, то злоумышленник получит возможность совершения мошеннических операций с использованием ПИН-кода (например, для получения наличных через банкомат). При этом указанные данные эквайреру хранить запрещено, а эмитенту они должны быть известны: «These values should be known only to the card owner or bank that issued the card. If this data is stolen, malicious individuals can execute fraudulent PIN-based debit transactions (for example, ATM withdrawals)». Это означает, что, когда банк заявляет о получении сертификата соответствия стандарту PCI DSS, то можно говорить о безопасности чужих карт, а обеспечена ли безопасность собственных карт, неизвестно! Например, многие банки предоставляют услугу по получению ПИН-кода посредством SMS-сообщений. В этом случае ПИН-код передается держателям карт в открытом виде по незащищенному каналу.

Уязвимость эмитентов, сертифицированных на соответствие PCI DSS, подтверждена инцидентами по компрометации критичных аутентификационных карточных данных. 8 ноября 2008 г. в течение 30 минут денежные средства банка Royal Bank of Scotland снимались в более чем 130 банкоматах 49 городов мира, в том числе в Нью-Йорке, Атланте, Чикаго, Монреале, Гонконге, Москве, похищено $ 9 млн. Процессингом Royal Bank of Scotland являлся RBS WorldPay Inc., который на момент компрометации имел сертификат соответствия PCI DSS (дата проверки 31 июля 2008 г., QSA — Trustwave). RBS WorldPay в марте 2009 г. на основании правил PCI DSS был исключен из списка соответствующих стандарту. Но сразу же сделал заявление, что вновь пройдет сертификацию в мае 2009 г. Что и было выполнено (31 мая 2009 г., QSA — Verizon Business). Вероятно, уязвимости, использованные злоумышленниками, не были связаны с невыполнением требований стандарта PCI DSS. Позднее Федеральная служба безопасности России по данному инциденту задержала Виктора Плещука и Евгения Аникина, которым было предъявлено обвинение по пункту «б» части 4 статьи 158 УК РФ «Кража в особо крупном размере». Виктор Плещук заключил досудебное соглашение о сотрудничестве со следственными органами и был приговорен Калининским райсудом Петербурга к шести годам условно. Евгений Аникин был приговорен Заельцовским районным судом Новосибирска к пяти годам лишения свободы условно.

Аналогичная атака была осуществлена в 2013 г. на ближневосточные банки Muscat и Ragbank, в результате которой было похищено $45 млн. Злоумышленники взломали процессинговые компании (EnStage и ElectraCard Services), скомпрометировали данные о дебетовых картах (ПИН и трек), увеличивали доступный лимит снятия наличных и по поддельным картам обналичивали средства через банкоматы, расположенные более чем в двух десятках стран по всему миру. Оба процессинговых центра были сертифицированы по PCI DSS (EnStage: 31 декабря 2011 г, ControlCase India; ElectraCard Services: 29 августа 2011 г., ControlCase). Данную атаку международные платежные системы Visa и MasterCard назвали cash-out и выпустили бюллетени безопасности, в которых была несколько приоткрыта технология атаки на ПИН-коды. Хакеры использовали штатную процедуру запроса легальным держателем карты ПИН-кода. То есть фактически произошел взлом эмитентской части процессинговых систем, которая не входит в зону аудита PCI DSS.

При сговоре офицеров безопасности, владеющих компонентами криптографических ключей LMK (локальный мастер ключ), ZMK, ТМК, PW, также возможна компрометация ПИН-кода. При печати ПИН-конвертов на первом слое конверта остаются следы ударов печатающей головки матричного принтера (проколы иголок), по которым можно восстановить ПИН-код. При передаче ПИН-конверта держателю на этапе транспортировки возможно вскрытие конверта, компрометация ПИН-кода и последующее изготовление нового конверта.

Europay в октябре 1999 г. признала скомпрометированными около 65 000 карт, побывавших в России. Все они проходили через банкоматы, обслуживавшиеся процессинговым центром Union Card. В марте 2006 г. в СМИ была опубликована информация, что в результате компрометации терминальных мастер-ключей в сети Ситибанка скомпрометированы 600 000 карт.

От компрометации криптографических ключей в эквайринговой сети надежно защищает система Remote Key Management, которая обеспечивает удаленную загрузку терминальных мастер-ключей. Данную технологию поддерживают производители криптографических модулей Thales (HSM 8000) и банкоматов NCR, Diebold, Wincor. Российский производитель ПОС-терминалов Yarns также обеспечивает удаленную загрузку терминальных криптографических ключей.

EMV-миграция предполагает постепенный переход от карт с магнитной полосой к картам с микропроцессором. Для обеспечения совместимости двух технологий на время переходного периода появляются комбинированные карты, то есть на карте присутствуют и магнитная полоса, и микропроцессор. Как это ни парадоксально звучит, но на время переходного периода использование комбинированных карт с магнитной полосой и микропроцессором увеличивает уязвимость технологии платежных карт. Связано это с тем, что уязвимости карт с магнитной полосой складываются с уязвимостями МПК и в результате появляются новые уязвимости, которые отсутствуют, если рассматривать магнитную полосу и МПК по отдельности.

Наиболее слабой с точки зрения безопасности карт с магнитной полосой является собственно магнитная полоса. Ее легко скопировать, легко изготовить подделку (то есть записать информацию на другую карту или заготовку), наибольшие потери для банков приносит скимминг. Переход на МПК влечет за собой неоспоримое преимущество: поддельный микропроцессор изготовить гораздо сложнее, тем самым обеспечивается высокий уровень безопасности финансовых операций и сокращение потерь от мошенничества. Однако это касается «чистых» МПК без магнитной полосы. К уязвимостям стандарта EMV следует отнести легкую доступность ПИН-кода (учитывая, что магнитная полоса остается на комбинированных картах, по ним возможно проведение не EMV-операций, что увеличивает риск компрометации карт в целом). Как следствие, в настоящий момент наблюдается значительный рост установки скимминговых устройств на банкоматах в России.

Эффективным методом борьбы со скиммингом является полная EMV-миграция и введение международными платежными системами правил переноса ответственности по всему миру. Данные Европейского Центрального Банка показывают, что, несмотря на рост уровня соответствия EMV с 2007 по 2009 г., относительный уровень потерь в данный период вырос с 0,045 % до 0, 05 %. Только в 2010 г. он снизился до 0,04 %, когда уровень соответствия EMV достиг по картам 81 %, по ПОС-терминалам 90 %, по банкоматам 96 %. Таким образом, безопасность стандарта EMV сказывается только при достаточном насыщении рынка. Данный вывод косвенно подтверждается снижением требований к ТСП по уровню на соответствие стандарту PCI DSS со стороны платежной системы Visa при достижении количества EMV-транзакций 75 % по региону, а также отмена штрафов ТСП в США при компрометации данных держателей карт со стороны MasterCard с 2015 г., если не менее 75 % операций в EMV-терминалах.

Стандарт EMV в предприятиях торговли предполагает аутентификацию карты и эмитента, но не предусматривает аутентификацию подлинности терминала, в связи с чем усиливаются атаки на сам терминал — от простой подмены до модернизации. С появлением МПК и развитием технологии платежных карт появляются новые источники компрометации ПИН-кода. Программа «ЧИП и ПИН» предполагает введение ПИН-кода при операциях в торговых предприятиях. Это приводит к тому, что увеличивается общее количество точек ввода ПИН-кода (количество торговых терминалов во много раз превышает количество банкоматов), места установки торговых терминалов отличаются от мест установки банкоматов (при вводе ПИН-кода рядом с держателем находится кассир и другие клиенты — нет зоны безопасности), торговый терминал является менее защищенным по сравнению с банкоматом, торговый терминал менее контролируем со стороны эквайрера, чем банкомат (отключение от процессинга, модернизация, подмена).

Проанализируем, как влияет «ЧИП и ПИН» на такие типы мошенничества, как утраченные (украденные, потерянные) и поддельные карты.

Очевидно, что требование ввести ПИН-код при совершении покупки в торговом предприятии сокращает потери по утраченным картам, так как злоумышленник ПИН-код не знает. Однако мошенник может узнать ПИН-код держателя банковской карты, подглядев его, пока тот вводит свой код, выполняя операции в ТСП, далее карта похищается. На использование поддельных карт требование ввода ПИН-кода оказывает неоднозначное влияние. Если бы использовались карты только с микропроцессором (без магнитной полосы), то программа «ЧИП и ПИН» себя оправдывала бы. В реальности получается, что программа «ЧИП и ПИН» на переходном этапе от карт с магнитной полосой к МПК увеличивает потери, и прежде всего потери в банкоматах.

В настоящий момент из-за более сложной и дорогостоящей технологии мошенники не подделывают ЧИП. Мошеннические операции по МПК проводятся по магнитной полосе или с использованием реквизитов (МО/ТО, Интернет). Одним из распространенных способов компрометации платежных карт является следующий: мошенники, используя программу «ЧИП и ПИН», копируют в торгово-сервисных предприятиях ПИН-код держателя и магнитную полосу карты, а не микропроцессор (подделывать микропроцессор сложно). В результате изготавливается поддельная карта, с помощью которой снимаются денежные средства в банкоматах, не умеющих работать с микропроцессорными картами, либо по картам которых разрешен fallback. Таких банкоматов на сегодняшний день достаточно большое количество как в России, так и за рубежом, особенно в США.

Фиксируется множество атак, направленных на хищение магнитной полосы и ПИН-кода на терминалах. Если в банкоматах устройство ввода ПИН-кода представляет собой единый неразделяемый модуль, который при попытке его вскрыть уничтожает хранимые данные (криптографические ключи), то в большинстве ПОС-терминалов контактная площадка для ввода ПИН-кода и криптомодуль разнесены и имеют соединительное звено, с которого можно перехватить вводимый держателем ПИН.

До технологии «ЧИП и ПИН» недобросовестный сотрудник торгового предприятия мог только скопировать магнитную полосу карты (скимминг). Теперь же он получает возможность дополнительно узнать и ПИН-код как просто подглядев за его вводом, так и с использованием технических средств (например, видеокамер), так как держатели привыкли вводить ПИН-коды в ТСП. В результате эффективность деятельности мошенников увеличивается, а потери банков растут, поскольку при похищении только информации с магнитной полосы карты необходимо изготовить поддельную карту, что требует определенных затрат. Далее с такой картой нужно прийти в магазин и осуществить покупку. Мошенник не знает доступный на карте баланс, всегда есть риск, что персонал торговой точки определит поддельность карты и злоумышленника задержат правоохранительные органы. В случае же копирования второго трека полосы карты и получения ПИН-кода затраты на изготовление «белого пластика» минимальны. Использование такой карты в банкомате влечет значительно меньший риск быть задержанным по сравнению с предприятием торговли, а также у злоумышленников есть возможность снять все денежные средства, доступные на карточном счете.

Мошенник может узнать ПИН-код держателя банковской карты, подглядывая из-за его плеча, пока тот вводит свой код, выполняя операции в ТСП. При этом магнитная полоса может негласно копироваться или позднее карта похищается. В банкоматах данная угроза также существует, но уровень ее существенно ниже. При грамотной установке банкоматов существует так называемая зона безопасности, пространство, которое отделяет держателя карты, пользующегося банкоматом, от остальных людей в очереди. В торговом предприятии такую зону создать невозможно, дополнительно рядом с держателем присутствует кассир, который также может видеть вводимый ПИН-код.

Использование ПИН-кода в программе «ЧИП и ПИН» не влияет на уровень потерь по поддельным картам. Так как мошеннические операции производятся по магнитной полосе, то метод верификации держателя карты, определенный эмитентом в Cardholder Verification Method Туре не имеет значения. Верификация держателя происходит согласно Service Code — 201 (МПК, нормальная авторизация, нормальная верификация). Получается, что сокращение мошенничества по поддельным картам с МПК происходит не за счет требования ввода ПИН-кода в ТСП, а за счет применения на карте ЧИПа. Если при обслуживании МПК по ЧИПу верификацию держателя производить по подписи, то мошенничество по поддельным картам не увеличится относительно верификации по ПИН. Представляется, что использование программы» ЧИП и ПИН» на переходный период для комбинированных карт является стратегической ошибкой. Необходимо при обслуживании комбинированных карт в предприятиях торговли оставить использовавшийся ранее на картах с магнитной полосой способ верификации держателя по подписи. Для уменьшения потерь от банкоматного мошенничества из-за компрометации ПИН-кодов в торговых предприятиях для верификации держателя необходимо использовать chip-and-signature (чип и подпись). Данная схема реализована в Азии. Для банков-эмитентов это не приведет к увеличению потерь по поддельным картам, так как при проведении мошеннической операции по магнитной полосе МПК абсолютно неважно, как была запрограммирована верификация держателя на микропроцессоре. Для повышения общего уровня безопасности ПИН-кода требуется соблюдение требований PCI DSS, РА DSS, PTS PCI и усиление криптографической безопасности — криптографический алгоритм 3DES с ключами двойной длины; поточное шифрование, создание VPN-туннелей при подключении терминальных устройств к процессинговым центрам; использование функции макирования (MAC) на всех терминальных устройствах; внедрение технологии удаленной загрузки терминальных мастер-ключей (Remote Key Management).

Негативные последствия программы «ЧИП и ПИН»:

• Увеличение количества компрометаций ПИН-кодов за счет появления новых точек их ввода (ТСП).

• Увеличение потерь по банкоматному мошенничеству. Потери по скомпрометированной карте в ATM больше, чем в ТСП. В 2010 г. в России банкоматные потери составляли 40 % от всех потерь в сфере платежных карт, в 2011 г. — уже 55 %. Согласно Gartner, с 2009 по 2010 г. потери американских банков увеличились от ATM skimming на 13 %, от POS PIN на 71 %. По данным Fair Isaac Corporation, в 2011 г. компрометация ПИН была распределена между банкоматами и ПОС-терминалами в соотношении 25 и 75 % соответственно.

• Компрометация ПИН как аналога собственноручной подписи, как следствие — увеличение мошенничества со стороны держателей карт. Данный вид мошенничества ставит под сомнение собственно ПИН-код как аналог собственноручной подписи держателя, а, следовательно, и легитимность операций, в том числе и законных держателей, подтвержденных ПИН-кодом. Негативные последствия данной дискредитации ПИН для банков-эмитентов будут очень болезненны.

Переходить на стандарт EMV, безусловно, необходимо. Однако процесс перехода сопровождается увеличением потерь в индустрии платежных карт. Чем быстрее будет осуществлен процесс перехода и более высокий процент технологического соответствия EMV (карты, POS, ATM), тем меньше будет потерь, тем безопаснее и привлекательнее станут карты. В связи с этим все участники индустрии с большим нетерпением ждут миграции на технологию EMV крупнейшего региона — США, без которого все усилия остальных регионов приносят результаты гораздо ниже ожидаемых.

В последнее время на рынке банкоматов были отмечены случаи атак на терминалы (банкоматы) с функцией приема наличных денежных средств (cash-in). Цель данных атак — внести неплатежеспособные купюры в банкомат как платежеспособные с последующим выводом данных денежных средств. В августе 2011 г. в г. Екатеринбурге в банкоматы, принадлежащие Уральскому Банку ОАО «Сбербанк России» вместо банкнот были внесены неплатежеспособные купюры «Билет банка прикол» в размере более миллиона рублей. Можно предположить, что подобные атаки, направленные на изготовление поддельных машиночитаемых банкнот, будут только усиливаться. Связано это с особенностью уголовного законодательства России. Дело в том, что изготовление таких банкнот не влечет уголовной ответственности по статье 186 УК РФ «Изготовление, хранение, перевозка или сбыт поддельных денег или ценных бумаг», предусматривающей по части 1 лишение свободы на срок до восьми лет, так как на самой купюре написано, что она не является платежным средством. Поэтому их изготовление, хранение, перевозка и сбыт совершенно безопасны. Даже внесение таких банкнот в банкомат не образует оконченного состава преступления. Действия можно квалифицировать только как приготовление к краже. Но уголовная ответственность предусмотрена Уголовным кодексом РФ только за приготовления к тяжким и особо тяжким преступлениям. На практике это означает, что при внесении неплатежеспособных машиночитаемых купюр на сумму менее 250 000 рублей уголовная ответственность не наступает до момента получения внесенной денежной суммы. Снятие же денег может осуществляться за пределами России. В 2013 г. многие российские банки на некоторое время прекратили прием пятитысячных купюр. Это было связано с атакой, использующей неплатежеспособные банкноты, машиночитаемые как подлинные денежные купюры. Визуально они выглядели как грубая подделка, зачастую купюры изготавливались в черно-белом изображении, но банкоматы не могли выявить подделку. Дело в том, что для определения подлинности банкнот сканер банкомата проверяет их на машиночитаемые признаки: в видимом спектре, инфракрасном, ультрафиолетовом, магнитном. При современном уровне техники те элементы защиты, которые считывают сканеры банкомата, можно считать аналогичными сканирующими устройствами и передать на соответствующие принтеры. Изготовленная банкнота будет определяться банкоматом как подлинная. Другой способ атаки на cash-in — это использование склеенных купюр. Мошенники разрезают девять пятитысячных купюр и склеивают из фрагментов тонким матовым скотчем десять банкнот. Размер поврежденных купюр составляет 157×65 мм (обычные параметры — 157×69 мм), но при этом они принимаются банкоматами и платежными терминалами для зачисления на счет и в качестве платежей как банкноты Банка России стандартного размера. От четырех купюр отрезают по четверти, разрезанные купюры сдают в банк (осталось 75 % площади), из четырех четвертинок склеивают одну купюру и пополняют ей счет карты в банкомате с функцией приема наличных. Из нескольких купюр разного достоинства склеивают купюры, которые воспринимаются cash-in как купюры самого большого номинала.

7.2.3. Атаки на держателей карт

Одним из объектов атак злоумышленников является держатель карты. Изучение судебной практики по уголовным делам показывает, что самыми многочисленными случаями противоправных действий в области платежных карт являются дела по фактам хищения денежных средств с использованием похищенных карт и ПИН-кода. ПИН-код может быть получен различными способами: похищен вместе с картой, подсмотрен, получен от держателя в результате угроз или даже пыток. Известны случаи, когда держатели карт, работающие вахтовым методом в районах Крайнего Севера, просили банки блокировать их карты на время своего проезда с места работы домой, так как такие рейсы встречали криминальные элементы с целью получения денежных средств. ПИН-код держателя может быть подсмотрен при использовании карты в банкомате или торговом предприятии. Особенно опасно вводить ПИН-код в торгово-сервисных предприятиях, так как при его введении нормальной является ситуация, что в кассу стоит очередь и за спиной держателя находится человек, который видит, как вводится ПИН-код. Помимо этого, недобросовестный владелец или сотрудник магазина может оборудовать место установки ПОС или кассового терминала скрытой системой видеонаблюдения. Подглядывание ПИН-кода может быть особенно опасно, если банк-эмитент предоставляет держателям карт возможность изменить ПИН-код и держатель установил одинаковый ПИН-код ко всем своим картам (чтобы легче запомнить). В этом случае компрометация такого ПИН-кода может привести к хищению денежных средств со всех карт. Иногда держатели карт сталкиваются с так называемым дружественным мошенничеством: член семьи, близкий друг, коллега по работе и т. п. берет карту втайне от законного владельца и, зная ПИН-код, получает деньги в банкомате. На банкоматах также могут устанавливаться различные ловушки, предназначенные либо для захвата карты, либо для захвата наличных денежных средств. При захвате карты обычно злоумышленник «помогает» держателю с целью узнать еще и ПИН-код. Такой «доброжелатель» может похитить у держателя карту и без каких-либо устройств, а просто отвлекая держателя в момент, когда карта выходит из банкомата.

В последнее время большое распространение получил обман держателей карт с использованием средств мобильной связи. Обычно клиент получает на телефон SMS-сообщение, что по какой-то причине его карта заблокирована, дополнительную информацию можно получить по указанному телефону. Характерной особенностью таких сообщений является отсутствие в них реквизитов карт, хотя банки всегда указывают последние цифры номера карты держателя. Так как у одного держателя может быть несколько карт и карты могут быть разных банков, в сообщении необходимо явно указать, о какой карте идет речь. Но мошенники не знают номера карты, а зачастую и банка-эмитента. Банк можно угадать, например Сбербанк — крупнейший эмитент. В остальном расчет злоумышленников строится на методах социальной инженерии. При звонке держателя (номер телефона, конечно же, не совпадает с контактными телефонами банка, указанными на оборотной стороне карты) держатель должен пройти процедуру идентификации, при этом разглашается номер карты и другая критичная информация (срок действия, кодовое слово, последняя легитимная операция). После этого может быть несколько вариантов действий мошенников. Используя полученную конфиденциальную информацию, они могут перезвонить в банк-эмитент и, выдав себя за держателя, либо изменить какие-либо данные, например номер мобильного телефона, либо получить какие-то дополнительные сведения. Другой вариант действий — держателю сообщают, что по его карте прошли какие-то операции, например оплата нескольких мобильных телефонов, «банк» (мошенники) посчитал их подозрительными и просит держателя подтвердить их легитимность. Так как держатель никаких операций не совершал, то просит их отменить. Для этого мошенники просят держателя пройти к банкомату и выполнить операции отмены оплаты мобильных телефонов. На самом деле держатель, инструктируемый «злодеями», не отменяет операции, а своими собственными руками осуществляет перечисление денежных средств на чужие телефоны. Указанная схема используется и при незаконных интернет-операциях, когда банк для их подтверждения высылает держателю одноразовые пароли с использованием SMS. В этом случае в качестве легенды по отмене несанкционированных операций у держателя запрашивают данные коды и, получив их, проводят интернет-операции.

Для получения данных кодов мошенники пытаются перехватить высылаемые банками SMS-сообщения. Это возможно упоминавшимся уже способом получения персональных данных держателя с последующим изменением номера телефона в банке. Также мошенники могут изготовить поддельную доверенность и обратиться в представительство оператора мобильной связи с заявлением об утрате телефона и просьбой выдать новую SIM-карту со старым номером. В этом случае старая SIM-карта у держателя перестает работать, а все SMS-пароли банк высылает на телефон, находящийся у злоумышленников. Для борьбы с таким мошенничеством некоторые банки контролируют процесс смены SIM-карт. Особенно уязвимы мобильные телефоны, а вмести с ними и мобильный банкинг или его элементы, стали с распространением смартфонов, особенно с операционной системой Android. Разработано множество вариантов вредоносного программного обеспечения, направленного и на хищение SMS-паролей, которые не показываются держателю (так же как не показываются и другие сообщения от банка, например об операциях оплаты), и на полный контроль работы мобильного телефона — возможность получать сообщения и формировать команды (сообщения). До появления каких-либо новых технологических решений для телефонов, особенно с операционной системой Android, использование мобильного банка достаточно рискованно.

Приведем некоторые меры безопасности, которые необходимо соблюдать держателям карт с целью не допустить несанкционированных операций по своим картам.

7.2.4. Общие рекомендации для держателей карт по мерам безопасности

Платежные карты являются средством доступа к денежным средствам, находящимся на вашем банковском счете, поэтому отношение к их использованию и хранению должно быть аналогично отношению к наличным денежным средствам. Чтобы использование платежных карт было удобным и приятным, а ваши денежные средства оставались в сохранности, просим вас обратить внимание на следующие простые правила и рекомендации.

1. Храните карту вне доступа третьих лиц, не передавайте карту и (или) не сообщайте ее реквизиты (номер, срок действия, код безопасности на полосе для подписи) третьим лицам, кроме случаев, когда это требуется в процессе оплаты товаров/услуг.

2. Проявляйте аккуратность при хранении и вводе ПИН-кода (не храните записанным вместе с платежной картой). Помните о том, что ответственность за операции, совершенные с использованием ПИН-кода, возлагается на клиента.

3. Будьте бдительны при получении электронных писем или SMS-сообщений якобы от имени банка (например, о блокировке карты или каких-либо платежах), особенно если они содержат ссылки или номера телефонов для связи, отличные от телефонов на оборотной стороне вашей карты. Ссылки в электронных письмах могут вести на мошеннический сайт. Не сообщайте никакой информации о себе и ваших картах позвонившим лицам. При возникновении подозрений звоните в банк по телефонам «горячей линии». Помните о том, что информация о коде безопасности карты (CVC2/CW2), ПИН-коде, а также о паролях/кодах на проведение/отмену операций никогда не запрашивается сотрудниками банка.

4. Используйте услугу SMS-информирования для контроля операций по своим банковским картам, а также возможности мобильного банка для управления суточными лимитами. Оперативное получение SMS-уведомлений по операциям с вашей платежной картой и возможность моментальной самостоятельной блокировки платежной карты без телефонного звонка в банк позволит вам своевременно отреагировать на несанкционированный доступ к карточному счету.

5. При совершении операций с использованием платежных карт в торгово-сервисных предприятиях или банкоматах таких стран, как Украина, Таиланд, США, Бразилия, Турция существует высокая вероятность того, что данные карты и ПИН-код станут доступны мошенникам без ведома держателя карты. Поэтому после посещения этих стран рекомендуется по возможности установить необходимый вам суточный лимит расходования по карте. Использование возможностей системы мобильного банка позволят вам повысить суточный лимит / разблокировать банковскую карту перед проведением операций и понизить лимит / блокировать карту сразу же после совершения операции или при возвращении из страны пребывания. В целях снижения риска потерь рекомендуется установление удобного вам суточного лимита расходов по всем вашим картам, в том числе при использовании их на территории Российской Федерации.

6. Защиту карты от подделки обеспечивает наличие на карте встроенного чипа. Обслуживание в торговых предприятиях платежных карт с использованием чипа обеспечивает должный уровень безопасности.

7. Если банк предоставляет возможность самостоятельного выбора регионов обслуживания и видов операций, разрешенных для вашей платежной карты, рекомендуется ограничить платежную карту использованием только в регионе пребывания и менять настройки в соответствии с планируемыми поездками.

8. Защита от мошенничества по реквизитам платежной карты (в сети Интернет) обеспечивается подключением платежной карты к сервису проведения дополнительной аутентификации платежей по технологии 3D Secure при операциях на сайтах с логотипами Verified By Visa/MasterCard SecureCode (защищенные сайты). Платежи на таких сайтах требуют дополнительной верификации держателя карты со стороны эмитента, например введения одноразового пароля, направляемого в момент операции на номер мобильного телефона. Поскольку кража реквизитов платежной карты возможна не только через Интернет, данный сервис служит вам независимо от того, используете ли вы свою карту в Интернете.

9. Не реже раза в месяц получайте выписку по вашим карточным счетам в отделении банка или оформите заявление о ежемесячном предоставлении ее вам по электронной почте. Из-за специфики проведения расчетов через платежные системы только из выписки можно почерпнуть полную информацию о движениях по счету.

10. Для звонков в банк используйте только телефоны горячей линии банка, указанные на оборотной стороне карты и на официальном сайте банка.

11. Не отключайте без необходимости телефон, на который должны приходить сообщения об операциях! При смене номера мобильного телефона не забудьте незамедлительно уведомить об этом банк.

Услуги с использованием мобильной связи для защиты ваших средств предоставляют следующие основные возможности:

1. Получение SMS-уведомлений:

— об авторизованных операциях по счету платежной карты (авторизованные операции — операции, осуществляемые с проверкой текущего платежного лимита и статуса проверяемой карты);

— об увеличении платежного лимита карты, в том числе зачисление денежных средств на счет карты;

— о запросе через банкоматы / устройства самообслуживания информации о доступной сумме платежного лимита;

— о приостановке/возобновлении действия платежной карты;

— о неуспешной операции по платежной карте.

2. Направление запросов (и получение информации о результате их обработки) для:

— установки по запросу держателя карты суточного/месячного расходного лимита по платежной карте;

— временного приостановления проведения авторизуемых операций по счету платежной карты;

— возобновления возможности проведения авторизуемых операций по счету платежной карты.

3. Подключение сервисов возможно в отделении банка или его банкоматах.

4. Для наиболее полного использования всех возможностей сервисов разработаны специальные приложения для сотовых телефонов.

7.2.5. Особенности обслуживания карт в отдельных странах

Для повышения безопасности использования платежных карт банк может использовать систему мониторинга, учитывающую характерные признаки мошенничества, выявленные в ходе анализа других случаев мошенничества или по информации от международных платежных систем.

Таким образом, в ходе проведения тех или иных операций с использованием платежных карт системой мониторинга банка в динамическом режиме могут накладываться ограничения, если проводимая операция распознается системой как подозрительная. Особенное внимание уделяется операциям с использованием платежных карт в рисковых странах и регионах, таких как США, Латинская Америка или Юго-Восточная Азия, в силу того что в данных регионах не распространены защищенные чиповые технологии, часто фиксируются факты компрометации платежных карт и ПИН-кодов при проведении операций в банкоматах (особенно характерно для Таиланда) и торговых предприятиях. Установленные системой мониторинга банка геоограничения могут изменяться держателем платежной карты самостоятельно, а также при обращении по телефонам круглосуточной службы поддержки держателей платежных карт.

В целях минимизации неудобств при пользовании платежной картой рекомендуется информировать банк о сроках своего пребывания в перечисленных рисковых регионах.

Для обеспечения максимальной защиты от мошенничества платежные карты могут выпускаться с предустановленными ограничениями по операциям покупки и снятия наличных в рисковых регионах.

США. В отличие от большинства других стран, в США платежные карты обслуживаются преимущественно по магнитной полосе. Терминалы и банкоматы, способные обслуживать платежные карты по чипу, на текущий момент остаются редкостью. Таким образом, чип как основной элемент защиты против мошенничества по поддельным платежным картам практически не работает в США, что приводит к увеличению рисков проведения по платежной карте мошеннических операций.

В связи с резким увеличением в настоящее время мошеннической активности на территории США и в целях обеспечения безопасности денежных средств возможны ограничения на операции в данном регионе. В целях минимизации неудобств при пользовании картой рекомендуется информировать банк о сроках своего пребывания в США.

Страны Юго-Восточной Азии. В связи с большим количеством зафиксированных случаев компрометации платежных карт (совместно с ПИН-кодом) при пользовании банкоматами на территории Таиланда, учитывая географию последующих несанкционированных операций, системой мониторинга банка могут блокироваться карты при попытках снятий в банкоматах на территории ряда стран Юго-Восточной Азии. В связи с вышеизложенным, в целях минимизации неудобств при пользовании платежной картой рекомендуется информировать банк о сроках своего пребывания в данном регионе.

Турция. Одним из наиболее распространенных способов компрометации платежных карт (совместно с ПИН-кодом) на территории Турции является перехват данных платежной карты и ПИНа при совершении операций, связанных с получением наличных денежных средств в терминалах. По этой причине не рекомендуется пользоваться услугами таких пунктов, если они не располагаются непосредственно при каком-либо банке.

7.2.6. О мерах безопасности при использовании банкоматов

1. Старайтесь пользоваться одними и теми же банкоматами, которые вам хорошо известны.

2. В случае необходимости использовать новый банкомат, выбирайте хорошо освещенный и установленный в удобном месте.

3. Прежде чем подойти к банкомату, осмотрите окружающее пространство. В случае нахождения поблизости подозрительных людей воспользуйтесь другим банкоматом.

4. Перед тем как подойти к банкомату, достаньте свою карточку и держите ее в руках. Не открывайте бумажник, кошелек, сумку, барсетку непосредственно около банкомата или в очереди к нему.

5. Перед использованием банкомата осмотрите его внешний вид. Если вы обнаружите наличие каких-либо посторонних изделий, предметов, проводов, следов конструктивных изменений, воспользуйтесь другим банкоматом.

6. Будьте особенно осторожны, если кто-то посторонний предлагает вам около банкомата помощь, даже если у вас застряла карточка или возникли проблемы с проведением операции. Не набирайте ПИН-код на виду у «помощника», не позволяйте себя отвлечь, так как в этот момент мошенники могут забрать из банкомата вашу карточку или выданные денежные средства.

7. Если у банкомата за вами находится очередь, убедитесь, что никто не может увидеть ваш ПИН-код.

8. При вводе ПИН-кода находитесь как можно ближе к банкомату, вводите ПИН-код средним пальцем руки (при этом, ладонь руки оказывается раскрытой и злоумышленнику гораздо сложнее увидеть, какие кнопки вы нажимаете), по возможности второй рукой закрывайте клавиатуру от постороннего обзора.

9. Вводите ПИН-код только после того, как банкомат попросит вас об этом.

10. Не применяйте физическую силу, чтобы вставить карточку в банкомат.

11. Всегда сохраняйте все распечатанные банкоматом квитанции.

12. Если вам кажется, что банкомат работает неправильно, нажните кнопку «отмена», заберите свою карточку и воспользуйтесь другим банкоматом. Если проблемы возникли после момента ввода запрошенной суммы, не отходите от банкомата до тех пор, пока не убедитесь в завершении операции, отказе в выдаче или в появлении на экране приглашения провести новую операцию.

13. После получения денежных средств положите наличность и карточку в бумажник, кошелек, сумку и т. п. и только после этого отходите от банкомата.

14. Запомните свой ПИН-код. Если вы его запишете, всегда будет вероятность, что кто-нибудь сможет его узнать.

15. Никогда и ни при каких обстоятельствах не сообщайте никому свой ПИН-код, в том числе родственникам, знакомым, сотрудникам банка или правоохранительных органов.

16. Установите ежедневный лимит снятия денежных средств. Если вам понадобится снять сумму, превышающую разрешенную, можно на время повысить или совсем снять лимит.

17. Подключитесь к системе информирования об операциях по карточке по мобильному телефону при помощи SMS-сообщений. Это позволит не только сразу же узнать о несанкционированной вами операции по карте, но и сразу же ее заблокировать.

18. Ежемесячно получайте и проверяйте выписки по вашему карточному счету.

19. Относитесь к хранению карточки так же, как вы относитесь к наличным денежным средствам.

20. При пользовании карточкой в торговых предприятиях, следите, чтобы карточка не исчезала из вашего поля зрения. При необходимости ввести ПИН-код закройте клавиатуру рукой так, чтобы ни продавец, ни находящиеся рядом с вами клиенты не видели введенных цифр. Если кто-то увидит ваш ПИН-код, после этого карточку могут украсть и быстро снять все денежные средства в банкомате. Не вводите ПИН-код для выдачи наличных в местах, не обозначенных как пункт выдачи наличных какого-либо (желательно знакомого вам по названию) банка.

21. Запишите и всегда храните с собой, но отдельно от карточки, номер вашей карты, номер телефона вашего банка, кодовое слово, по которому банк аутентифицирует вас как законного держателя. Эта информация будет необходима вам в случае возникновения каких-либо проблем с карточкой (например, в случае ее утраты).

22. Если в результате какой-либо подозрительной ситуации вам показалось, что ваш ПИН-код стал известен посторонним людям, обратитесь в банк для блокировки и перевыпуска карты или поменяйте ПИН-код, если банк разрешает это.

7.2.7. Мероприятия по уменьшению банкоматных эмиссионных потерь

1. 100 % эмиссия карт EMV.

2. На регионы, не входящие в liability shift program, по умолчанию для всех карт с использованием фильтров на страны устанавливаются нулевые лимиты.

3. Все карты делятся на две группы:

а) нулевой лимит на страну, не входящую в liability shift program, может подниматься держателем самостоятельно либо банком (по распоряжению клиента) на определенный период времени (планируемое время пребывания);