Книга: Мошенничество в платежной сфере. Бизнес-энциклопедия

Назад: 4.2. Гражданско-правовые вопросы в случае несанкционированного использования платежных карт

Дальше: Глава 5 Процедуры минимизации рисков при работе с платежными картами

4.3. Методы и инструменты оценки рисков на базе мониторинга карточных транзакций

Под риском понимается вероятность причинения вреда жизни или здоровью граждан, имуществу физических или юридических лиц, государственному или муниципальному имуществу, окружающей среде, жизни или здоровью животных и растений с учетом тяжести этого вреда (Федеральный закон «О техническом регулировании» № 184-ФЗ). Оценка рисков — это оценка угроз, их последствий, уязвимости информации и средств ее обработки, а также вероятности их возникновения. Управление рисками — процесс выявления, контроля и минимизации или устранения рисков безопасности, оказывающих влияние на информационные системы, в рамках допустимых затрат (ГОСТ Р 51897 «Менеджмент риска. Термины и определения» и ГОСТ Р ИСО/МЭК17799 «Информационная технология. Практические правила управления информационной безопасностью»).

Начальным этапом является идентификация риска, то есть процесс нахождения, составления перечня и описания элементов риска. Риск может быть оценен, оценка представляет собой общий процесс анализа риска и его оценивания. Анализ риска состоит в систематическом использовании информации для определения источников риска и количественной оценки риска. Оценивание риска — это процесс сравнения количественно оцененного риска с заданными критериями риска для определения его значимости.

В результате обмена информацией о риске и его осознании может быть принято решение о его обработке, то есть о выборе и осуществлении мер по модификации, либо решение о принятии риска. Обработка риска подразумевает планирование финансовых средств на соответствующие расходы (финансирование риска).

Система управления рисками в платежной системе (Федеральный закон от 27.06.2011 № 161-ФЗ «О национальной платежной системе») есть комплекс мероприятий и способов снижения вероятности возникновения неблагоприятных последствий для бесперебойности функционирования платежной системы с учетом размера причиняемого ущерба. Оператор платежной системы (организация, определяющая правила платежной системы, а также выполняющая иные обязанности в соответствии с упомянутым законом) обязан определить одну из следующих используемых в платежной системе организационных моделей управления рисками в платежной системе:

— самостоятельное управление рисками в платежной системе оператором платежной системы;

— распределение функций по оценке и управлению рисками между оператором платежной системы, операторами услуг платежной инфраструктуры и участниками платежной системы;

— передача функций по оценке и управлению рисками оператором платежной системы, не являющимся кредитной организацией, расчетному центру.

Система управления рисками должна предусматривать следующие мероприятия:

1) определение организационной структуры управления рисками, обеспечивающей контроль за выполнением участниками платежной системы требований к управлению рисками, установленных правилами платежной системы;

2) определение функциональных обязанностей лиц, ответственных за управление рисками, либо соответствующих структурных подразделений;

3) доведение до органов управления оператора платежной системы соответствующей информации о рисках;

4) определение показателей бесперебойности функционирования платежной системы в соответствии с требованиями нормативных актов Банка России;

5) определение порядка обеспечения бесперебойности функционирования платежной системы в соответствии с требованиями нормативных актов Банка России;

6) определение методик анализа рисков в платежной системе, включая профили рисков, в соответствии с требованиями нормативных актов Банка России;

7) определение порядка обмена информацией, необходимой для управления рисками;

8) определение порядка взаимодействия в спорных, нестандартных и чрезвычайных ситуациях, включая случаи системных сбоев;

9) определение порядка изменения операционных и технологических средств и процедур;

10) определение порядка оценки качества функционирования операционных и технологических средств, информационных систем независимой организацией;

11) определение порядка обеспечения защиты информации в платежной системе.

Банковская карта как инструмент для совершения безналичных операций по счету клиента в банке-эмитенте относительно обеспечения безопасности:

— может быть скомпрометирована и использована злоумышленником для несанкционированного доступа к счету владельца инструмента;

— может быть ненадлежащим образом использована самим клиентом.

С введением в действие упомянутого закона № 161-ФЗ существовавшие с момента появления банковских карт риски должны обрабатываться следующим образом (в терминах закона банковская карта — это электронное средство платежа, клиентом является физическое лицо) согласно статье 9:

• в случае утраты электронного средства платежа и (или) его использования без согласия клиента клиент обязан направить соответствующее уведомление оператору по переводу денежных средств в предусмотренной договором форме незамедлительно после обнаружения факта утраты электронного средства платежа и (или) его использования без согласия клиента, но не позднее дня, следующего за днем получения от оператора по переводу денежных средств уведомления о совершенной операции (часть 11);

• после получения оператором по переводу денежных средств уведомления клиента оператор по переводу денежных средств обязан возместить клиенту сумму операции, совершенной без согласия клиента после получения указанного уведомления (часть 12);

• в случае если оператор по переводу денежных средств не исполняет обязанность по информированию клиента о совершенной операции, то он обязан возместить клиенту сумму операции, о которой клиент не был проинформирован и которая была совершена без согласия клиента (часть 13);

• в случае если оператор по переводу денежных средств исполняет обязанность по информированию клиента о совершенной операции и клиент не направил оператору по переводу денежных средств уведомление, оператор по переводу денежных средств не обязан возместить клиенту сумму операции, совершенной без согласия клиента (часть 14);

• в случае если оператор по переводу денежных средств исполняет обязанность по уведомлению клиента и клиент направил оператору по переводу денежных средств уведомление, оператор по переводу денежных средств должен возместить клиенту сумму указанной операции, совершенной без согласия клиента до момента направления клиентом уведомления. В указанном случае оператор по переводу денежных средств обязан возместить сумму операции, совершенной без согласия клиента, если не докажет, что клиент нарушил порядок использования электронного средства платежа, что повлекло совершение операции без согласия клиента — физического лица (часть 15).

Таким образом, нормативные документы устанавливают требования к оценке рисков в платежной сфере, что, с одной стороны, приводит к необходимости их измерения, а с другой — к выбору адекватных средств и инструментов для их предотвращения или снижения до приемлемого уровня.

4.3.1. Количественная оценка рисков

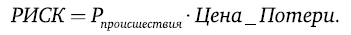

В простейшем случае для вычисления риска производится оценка двух факторов: вероятность происшествия и тяжесть возможных последствий.

Если переменные являются количественными величинами, то риск — оценка математического ожидания потерь. Если переменные — качественные величины, то метрическая операция умножения не определена и в явном виде применять эту формулу нельзя.

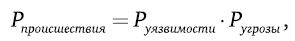

В зарубежных методиках, рассчитанных на более высокие требования, чем базовый уровень обеспечения безопасности, используется модель оценки риска по трем факторам: угроза, уязвимость, цена потери. При этом

тогда:

Данное выражение необходимо рассматривать как математическую формулу, если используются количественные шкалы, либо как формулировку общей идеи, если хотя бы одна из шкал — качественная. В последнем случае применяются различные табличные методы для расчета риска в зависимости от трех факторов.

Для оценки угроз и уязвимостей применяются различные методы, в основе которых лежат:

— экспертные оценки;

— статистические данные;

— учет факторов, влияющих на уровни угроз и уязвимостей.

Один из возможных подходов к разработке подобных методик — накопление статистических данных об имевших место происшествиях, анализ и классификация их причин, выявление факторов, от которых они зависят.

4.3.2. Оценка рисков, связанных с мошенничеством

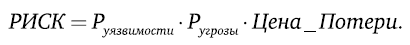

Риски, связанные с мошенничеством в платежной системе, могут быть оценены количественно, потому что они связаны с проведением несанкционированных транзакций по счету клиента банка с использованием банковской карты как инструмента доступа к нему. Как было отмечено ранее, мошенничество направлено на информационный актив (счет клиента), ценность которого имеет стоимостное выражение. Поэтому для отдельной карты риск будет равен

где Рмош — вероятность проведения мошеннической транзакции по карте,

Sсум — величина доступных средств на счете (в рамках дебетового или кредитного договора банка с клиентом).

Для получения величины риска по указанной формуле необходимо рассчитать вероятность проведения мошеннических транзакций, поскольку величина доступных средств на счете клиента банка известна.

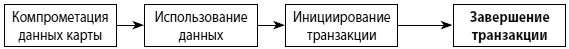

В соответствии с ранее приведенным определением мошенническая операция — операция с использованием банковской карты или ее реквизитов, не инициированная или не подтвержденная ее держателем. Мошенническая транзакция может быть совершена при одновременном выполнении следующих условий (рис. 4.2):

— компрометация данных карты — скомпрометированы данные магнитной полосы карты и (или) ПИН-код, ее реквизиты и (или) пароль для операций безопасных платежей в Интернете 3D Secure;

— использование данных карты — для мошенничества по поддельным картам это означает изготовление карты, которая может быть принята к оплате в торгово-сервисном предприятии (ТСП) или банкомате;

— инициирование транзакции — злоумышленник инициирует транзакцию с использованием поддельной карты или скомпрометированных реквизитов;

— завершение транзакции — для операций, проводимых в режиме реального времени (онлайн) это означает авторизацию эмитентом, для операций офлайн — проведение операции по счету карты.

Рис. 4.2. Этапы совершения мошеннической транзакции

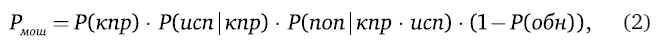

Из вышеизложенного следует, что вероятность проведения мошеннической операции Рмош с учетом формул условной вероятности и (1) можно определить следующим образом:

где Р (кпр) — вероятность компрометации данных карт, необходимых для проведения мошеннической транзакции,

P (исп | кпр) — вероятность использования скомпрометированных данных (например, для изготовления поддельной карты),

Р (поп | кпр · исп) — вероятность проведения несанкционированной транзакции (успех попытки проведения);

Р (обн) — вероятность обнаружения несанкционированной операции эмитентом.

4.3.3. Типы мошенничества

В соответствии с общепринятой классификацией существуют следующие типы мошенничества:

1) использование неполученных карт;

2) использование поддельных карт;

3) проведение транзакций с использованием реквизитов карт;

4) использование украденных или утерянных карт;

5) несанкционированное использование персональных данных держателя карты и информации по счету клиента;

6) другие виды мошенничества.

Следует отметить, что последний тип мошенничества относится к таким несанкционированным операциям, тип которых (из 1–5) определить затруднительно. Фактически данный тип используется для информирования МПС о мошенничестве при условии сложности однозначного установления его типа. Далее рассмотрим особенности мошеннических транзакций типов 1–5 и расчет вероятности успешного проведения мошеннической операции Рмош по формуле (2).

4.3.3.1. Неполученные карты

Данный риск существует для банка-эмитента в том случае, если технологически предусмотрена возможность получения клиентом карты иная, чем лично в руки. Безопасность получения карты держателем обеспечивается организационными и технологическими мерами (например, активация карты клиентом, отсутствие денежных средств на карте до момента активации). В связи с этим данный тип мошенничества рассматривать при расчете рисков не будем.

4.3.3.2. Поддельные карты

Поддельность объекта можно определить по совокупности следующих признаков:

— объект обладает характерными качествами подлинного;

— не соблюдены правила изготовления объекта (технические или правовые);

— цель изготовления или использования поддельного объекта — использование по назначению.

Для проведения транзакции по поддельной карте в ТСП злоумышленник должен представить к оплате карту, внешне похожую на настоящую, чтобы ее «поддельность» не была заметна для кассира. При этом ПИН-код злоумышленнику может не понадобиться, если он не требуется в качестве способа аутентификации держателя такой карты.

Мошенническая транзакция в банкомате может быть проведена только при условии знания злоумышленником ПИН-кода, при этом внешний вид поддельной карты не должен соответствовать оригиналу (может быть использован так называемый белый пластик), поскольку визуальная проверка подлинности карты не производится.

Из вышеизложенного следует, что при знании ПИН-кода поддельная карта будет использована в банкомате, а если ПИН-код неизвестен — то в ТСП. В обоих случаях для изготовления подделки нужны данные магнитной полосы карты — трека. Следует отметить, что в случае микропроцессорной карты для обеспечения обратной технологической совместимости карта часто содержит также и магнитную полосу. В настоящее время злоумышленники подделывают банковские карты, в основном используя существующие уязвимости карт с магнитной полосой. Также обнаружены и опубликованы уязвимости в технологии EMV, приводящие к компрометации данных карты и ПИН-кода, несанкционированной модификации параметров транзакции.

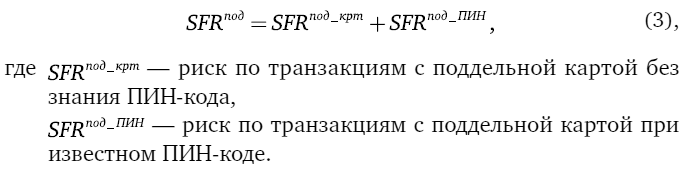

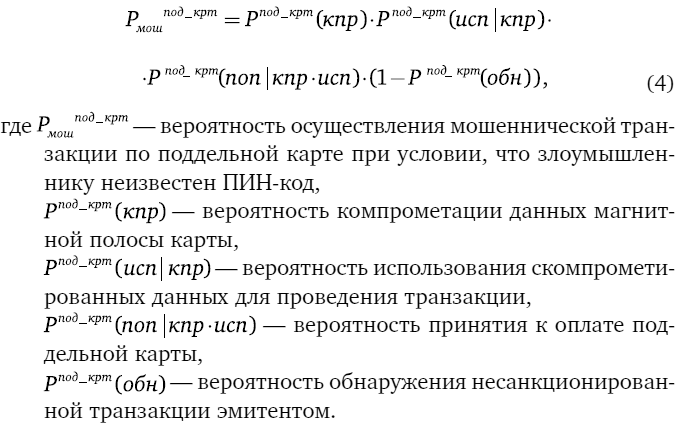

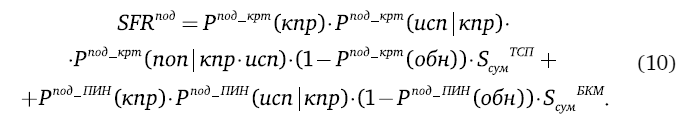

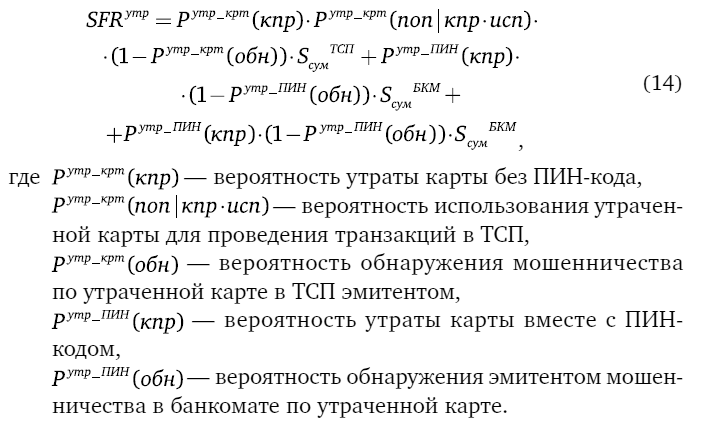

Таким образом, риск по поддельным картам можно рассматривать как сумму двух рисков: с неизвестным злоумышленнику ПИН-кодом и наличием поддельной карты, и поддельной карты с ПИН-кодом, то есть

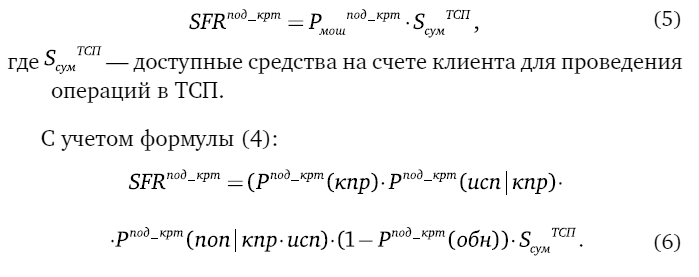

Определим

С учетом доступных средств на счете клиента для проведения операций в ТСП риск по поддельной карте без знания злоумышленником ПИН-кода можно определить следующим образом:

Величина SсумТСП. может не равняться доступной сумме для совершения операций по счету карты, поскольку могут быть установлены лимиты на совершение операций в ТСП, которые в данном случае и будут являться ограничением для величины потерь по мошенническим операциям такого типа.

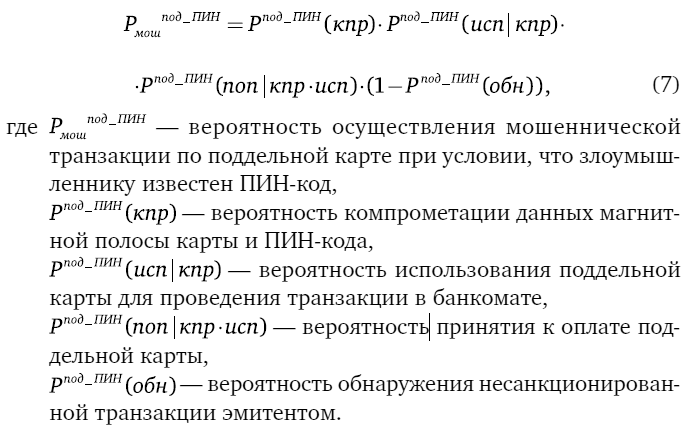

В случае если злоумышленнику известен ПИН-код:

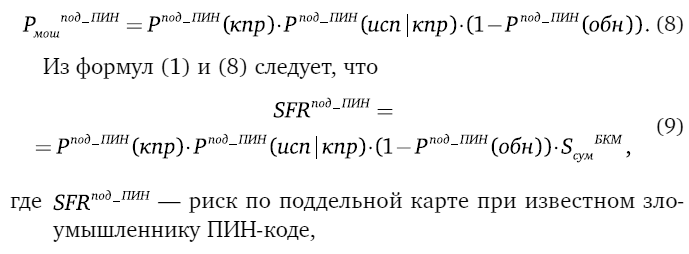

Вероятность Рпод_ПИН (поп | кпр · исп) в формуле (7) равна 1 (поскольку банкомат не осуществляет визуальную проверку подлинности карты) во всех случаях, кроме того, когда поддельная карта является картой с магнитной полосой без чипа, но содержит сервис-код микропроцессорной карты (первая цифра равна 2 или 6) и банкомат оборудован устройством чтения чипа — в этом случае обслуживания карты банкоматом по магнитной полосе не произойдет. Поэтому формулу (7) можно представить в виде

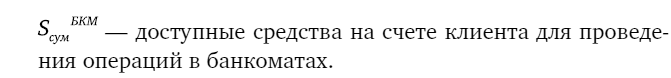

Величина SсумБКМ может не равняться доступной сумме для совершения операций по счету карты, поскольку могут быть установлены лимиты на совершение транзакций в банкоматах, которые в данном случае и будут являться ограничением для величины потерь по мошенническим операциям такого типа.

Исходя из формул (3), (6) и (9), риск по поддельной карте рассчитывается следующим образом:

4.3.3.3. Транзакции без присутствия карты

На сегодняшний день ведущие МПС поддерживают единственный протокол безопасной электронной коммерции — 3D Secure. Если транзакция без присутствия карты проведена не с использованием защищенного протокола, то ответственность за мошенничество возлагается на банк-эквайрер. Тем не менее до сих пор большая часть транзакций в Интернете проводится без использования безопасных протоколов. Часто для проведения транзакции в интернет-магазине достаточно просто номера карты, и, дополнительно, срока действия, кода верификации карты CVC2/CW2. Серьезной проблемой является кража данных о реквизитах карт с серверов интернет-магазинов, которые, несмотря на запреты и требования безопасности (включая PCI DSS), хранят в своих системах номера карт, сроки действия, CW2/CVC2, иные данные, используемые при осуществлении транзакций.

Из сказанного можно сделать несколько важных выводов:

• возможна компрометация данных банковских карт после проведения легальных транзакций в интернет-магазинах из-за хранения этих данных в автоматизированных системах этих магазинов;

• если интернет-магазин и банк-эквайрер поддерживают безопасный протокол 3D Secure, то ответственность за мошенническую транзакцию, как правило, лежит на эмитенте.

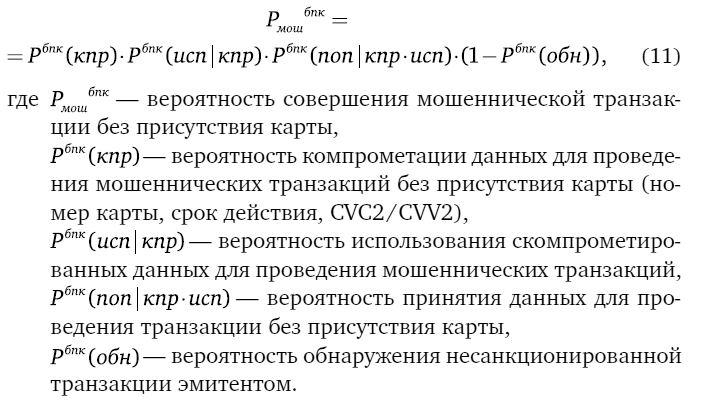

Определим

Из формул (3) и (11) следует, что риск по транзакциям без присутствия карты:

4.3.3.4. Украденные и утерянные карты

До момента вступления в силу положений Закона «О национальной платежной системе» № ФЗ-161 в части ответственности банков по несанкционированным транзакциям ответственность за совершенные по утраченным или украденным картам транзакции, в соответствии с договором между банком-эмитентом и держателем карты, часто лежала на последнем. В связи с новыми требованиями закона риски по таким транзакциям банк должен учитывать и обрабатывать, полностью перенести его на клиента теперь не представляется возможным.

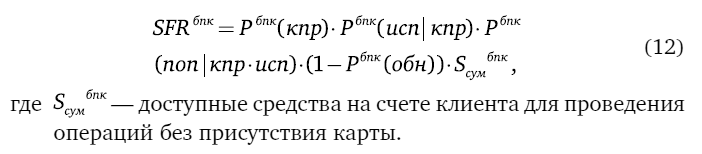

Карта может быть утрачена вместе с ПИН-кодом либо без него. В первом случае, который означает совместное хранение карты и ПИН-кода держателем карты, злоумышленник скорее воспользуется картой для получения наличных денежных средств в банкомате. Если же ПИН-код неизвестен, то вероятно проведение мошеннических транзакций в ТСП. Также встречаются факты использования реквизитов физически утерянных карт в Интернете. Определим

При наличии у злоумышленника утраченной карты не требуется изготовление подделки или использование скомпрометированных данных — и подлинная карта, и ее реквизиты доступны. Таким образом, Рутр (исп | кпр) = 0 и с учетом (10) при условии использования поддельной карты либо в банкомате, либо в ТСП:

4.3.3.5. Использование данных клиента и информации по счету

Риск складывается из:

— риска, связанного с использованием персональных данных держателя карты или информации по его счету для открытия нового счета;

— риска, связанного с захватом уже открытого счета.

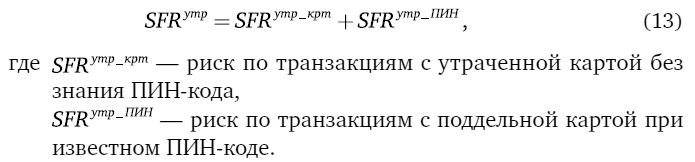

4.3.4. Расчет рисков для банка-эмитента

Для выявления мошенничества и принятия решений по подозрительным транзакциям в соответствии с полученными ранее результатами следует получить значения следующих величин:

— риск мошенничества по поддельным картам;

— риск мошенничества по транзакциям без присутствия карты;

— риск мошенничества по транзакциям, совершенным с помощью утраченных карт.

Установим следующие исходные предположения при получении количественной оценки рисков:

• имеется база данных совершенных мошеннических транзакций (как удачных, так и пресеченных, как с наличием ущерба, так и без такового);

• имеются данные по всем транзакциям со всеми банковскими картами в платежной системе конкретного банка-эмитента;

• по каждой карте банка-эмитента имеются данные по истории всех транзакций, истории движения средств по счету карты, история изменений статуса карты, история и параметры изменения ограничений операций с картой, дополнительные признаки карты;

• нет никаких специальных данных по уровню осведомленности держателя карты в вопросах информационной безопасности, соблюдения рекомендаций по безопасному использованию карты;

• каждая совершенная клиентом транзакция по карте увеличивает риск проведения мошеннических транзакций в дальнейшем за счет увеличения вероятности компрометации данных карты;

• вероятности обнаружения мошеннических операций с помощью системы мониторинга транзакций (далее — СМТ) в платежной системе зависят только от типа мошенничества.

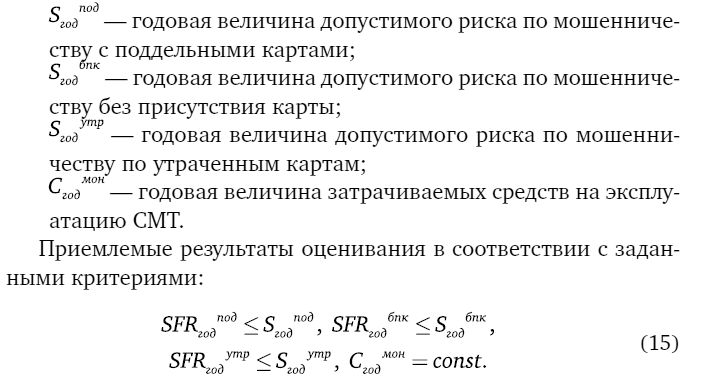

Заданы критерии риска для оценивания:

Далее следует определить требования к СМТ при ее выборе и эксплуатации.

4.3.5. Системы мониторинга транзакций в платежной системе

Мошенничество с банковскими картами приводит к финансовым потерям и снижению доверия со стороны клиентов к данному банковскому продукту, поэтому важно осознать актуальность мер противодействия и разработать комплексный подход к решению проблемы для уменьшения рисков. Раннее обнаружение мошенничества и принятие адекватных и эффективных мер являются необходимыми условиями обеспечения безопасности платежной системе и должны проводиться в рамках мероприятий по управлению операционным риском в банке.

Характерной особенностью современной задачи защиты информации является комплексность защиты. Под комплексностью понимается решение в рамках единой концепции двух и более разноплановых задач (целевая комплексность), или использование для решения одной и той же задачи разноплановых инструментальных средств (инструментальная комплексность), или и то и другое (всеобщая комплексность). Так, MasterCard определяет следующие методы и средства защиты платежной системы от мошенничества и снижения рисков: юридические аспекты, взаимодействие участников, обучение, аналитическая работа, расследования, отчетность, мониторинг, продукты и сервисы. В смысле обеспечения защиты платежной системы от мошенничества следует говорить об инструментальной комплексности и рассматривать СМТ как один из применяемых инструментов.

Как было отмечено ранее (рис. 4.2, для проведения мошеннической транзакции необходимы компрометация данных, их использование злоумышленником и инициирование транзакции. Если эти три условия выполнены, то результат выполнения операции (в случае проведения операции в режиме реального времени — авторизации) определяется эмитентом. При этом следует учитывать способность эмитента до формирования ответа на запрос авторизации проводить его проверку на предмет возможного мошенничества (мониторинг в режиме реального времени).

СМТ предназначена для противодействия мошенничеству на самом последнем этапе, когда мошенническая транзакция уже инициирована и может быть завершена.

Далее сформулируем общие требования к СМТ и задачи мониторинга транзакций в платежной системе:

1. Мониторинг транзакций по банковским картам должен обеспечивать анализ всех авторизационных и клиринговых транзакций по банковским картам в платежной системе и принятие решений по подозрительным на предмет мошенничества транзакциям для уменьшения рисков.

2. Система мониторинга транзакций является инструментом уменьшения рисков, связанных с проведением мошеннических операций по банковским картам, и должна быть составной частью комплексного подхода к обеспечению безопасности платежной системы банка.

Выбор той или иной СМТ банком должен основываться на анализе рисков. Система должна использоваться для снижения финансовых потерь банка и держателей карт (в случае мониторинга эмиссии), снижения недовольства клиентов и повышения доверия к банку.

В стандарте СТО БР ИББС-1.0-2010 мониторинг информационной безопасности (ИБ) организации банковской системы РФ определяется как постоянное наблюдение за событиями мониторинга ИБ, сбор, анализ и обобщение результатов наблюдения. Событием мониторинга в данной терминологии является любое событие, имеющее отношение к ИБ. Мониторинг ИБ должен проводиться персоналом организации, ответственным за ИБ, с целью обнаружения и регистрации отклонений функционирования защитных мер от требований ИБ и оценки полноты реализации положений политики ИБ, инструкций и руководств обеспечения ИБ в организации. Основными целями мониторинга ИБ в организации являются оперативное и постоянное наблюдение, сбор, анализ и обработка данных под заданные руководством цели.

Исходя из определения ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения», мониторинг безопасности информации представляет собой постоянное наблюдение за процессом обеспечения безопасности информации в информационной системе с целью установить его соответствие требованиям безопасности информации.

По терминологии МПС под транзакцией (или операций) понимается одно из следующих определений:

— инициируемая держателем карты последовательность сообщений, вырабатываемых и передаваемых друг другу участниками системы для обслуживания держателей карт, при соблюдении свойств неделимости (должны выполняться все составляющие транзакции или не выполняться ни одна), согласованности (транзакция не нарушает корректности информации в базах данных), изолированности (отдельная транзакция не зависит от других), надежности (завершенная транзакция должна восстанавливаться после сбоя, а незавершенная — отменяться);

— единичный факт использования карты для приобретения товаров или услуг, получения наличных денежных средств или информации по счету, следствием которого является дебетование или кредитование счета клиента.

Таким образом, СМТ в платежной системе является одним из средств выявления и противодействия мошенничеству с банковскими картами.

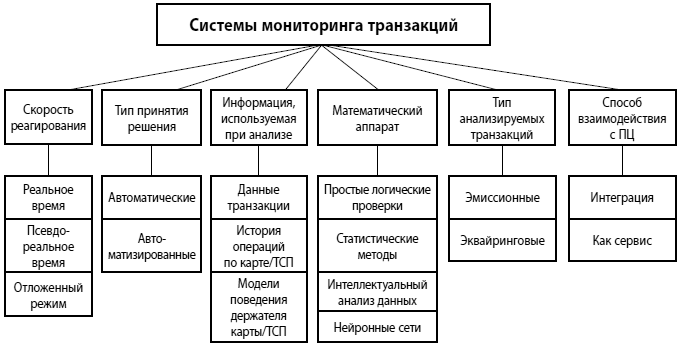

4.3.5.1. Классификация СМТ

На рисунке 4.2 приведена классификация СМТ.

По скорости реагирования СМТ предлагается подразделять на следующие классы:

1. Системы реального времени (онлайновые, on-line). Такие системы работают в реальном времени, есть возможность влиять на результат авторизации транзакции.

2. Системы псевдореального времени (псевдоонлайновые, pseudo-online, near-online). Анализ транзакций проводится в реальном времени, но невозможно влиять на результат авторизации. Решение может быть принято только после завершения подозрительной (мошеннической) транзакции.

3. Системы отложенного режима (офлайновые, off-line). Периодически (ежедневно, еженедельно и т. д.) формируются специальные отчеты, на основе анализа которых принимаются решения.

По типу принятия решений:

1. Автоматические. Решение по транзакции принимается системой автоматически без участия человека.

2. Автоматизированные. Система предоставляет уполномоченному сотруднику (оператору) информацию для принятия им решения по данной транзакции.

По информации, используемой при анализе:

1. Системы, использующие только данные самой транзакции. В анализе учитываются только параметры транзакции (в соответствии со стандартом ISO 8583) — сумма, название ТСП, категория ТСП, страна и т. д.

2. Системы, привлекающие для анализа историю операций по карте/ТСП. При анализе используется история по прошедшим операциям по данной карте/ТСП.

3. Системы, использующие модели поведения держателей карт и ТСП. Система строит и (или) использует модели поведения держателей карт и ТСП. Анализ транзакции проводится в соответствии с имеющейся моделью, на основании отклонения поведения от модели транзакция признается подозрительной.

По используемому математическому аппарату для анализа:

1. Системы на основе простых логических проверок. Логические проверки включают операции >, <, =, ≠.

2. Системы, использующие статистические методы. К используемым методам относятся методы описательной статистики, корреляционного анализа, регрессионного анализа.

3. Системы, привлекающие методы интеллектуального анализа данных (без использования нейронных сетей). Методы интеллектуального анализа данных (data mining), применяемые в анализе транзакций, могут включать методы классификации и прогнозирования, кластерного анализа, поиска ассоциаций.

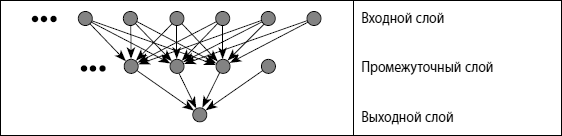

4. Системы на основе нейронных сетей. Анализ операций проводится на основе адаптивных схем, построенных на нейронных сетях, что позволяет также выявлять ранее неизвестные схемы мошенничества. Эти системы являются дорогостоящими и требуют существенных ресурсов для настройки (обучения нейронной сети).

Рис. 4.3. Классификация СМТ

По типу анализируемых транзакций подразделяются на два класса:

1. Эмиссионные. Анализируются транзакции по картам, выпущенным банком.

2. Эквайринговые. Анализируются транзакции в эквайринговой сети банка.

По способу взаимодействия с процессинговым центром (ПЦ):

1. Интеграция. СМТ расположена в ПЦ и интегрирована с транзакционной и другими автоматизированными системами (например, почтовой, отправки SMS-сообщений и др.).

2. Как сервис. Услуги мониторинга предоставляются как сервис, обеспечивается взаимодействие ПЦ с удаленным сервисом.

МПС MasterCard рекомендует также осуществлять мониторинг эмитентом следующих событий и параметров:

— атаки по сгенерированным номерам карт;

— отрицательные результаты проверок кодов верификации карты;

— операции по картам с истекшим сроком действия;

— транзакции по неверным номерам карт;

— транзакции в возможных точках компрометации;

— операции кредитования и отмены авторизации торговой точкой;

— списки неиспользуемых карт.

Требования к мониторингу эквайринга достаточно похожи, но в них объектами мониторинга являются терминалы и счета ТСП. Рекомендуется учитывать средние суммы транзакций и количество транзакций по терминалу или счету за период.

Требования МПС относятся, прежде всего, к мониторингу в отложенном (офлайн) режиме, иные временные варианты мониторинга в настоящий момент не являются обязательными. Кроме того, проведенный автором анализ текущей ситуации с мошенничеством показывает, что эти меры являются в современных условиях недостаточными.

В связи с этим банк должен разработать собственную политику управления рисками в платежной системе и выбрать ту СМТ, которая соответствует принятой политике, а не просто внедрить наиболее функциональное на данный момент техническое решение. При этом на практике следует добиться допустимого баланса между следующими показателями:

— принятие неадекватных решений по ограничению операций для немошеннических операций;

— пропуск мошеннических операций;

— число сообщений, генерируемых СМТ, об операциях, не являющихся мошенническими;

— величины рисков с учетом работы СМТ и принимаемых на ее основе решений.

В случае выявления подозрительной транзакции банк может предпринять следующие меры ограничения негативных последствий:

• отказ в авторизации этой подозрительной транзакции, если технически это возможно (в данном случае речь идет о мониторинге в режиме реального времени в соответствии с приведенной классификацией);

• блокировка карты, делающая невозможным совершение последующих транзакций по ней (банк-эмитент);

• установка ограничений по последующим операциям на величины покупок в ТСП за период, снятия наличных денежных средств в банкоматах и пунктах выдачи наличных (ПВН) за период, общей суммы операций за период (банк-эмитент);

• установка ограничений по последующим операциям на регион использования карты или категорию ТСП (банк-эмитент);

• информирование держателя карты о подозрительной транзакции, например посредством SMS-уведомлений (банк-эмитент);

• ограничение транзакций в конкретном терминале ТСП или в ТСП (банк-эквайрер).

Реализация приведенных мер реагирования зависит от технических возможностей банка и принятой политики управления рисками, связанными с мошенничеством в платежной системе. Следует отметить, что сложность принятия решения по подозрительной транзакции заключается в том, что в случае пропуска мошеннической транзакции банк может понести финансовые потери, в случае установки ограничений операций по карте банком-эмитентом в результате легальной транзакции клиента возможно нанесение ущерба репутации, недовольство со стороны клиента и, возможно, его потеря.

4.3.5.2. Современные требования рынка к СМТ

Крупнейшие МПС Visa и MasterCard устанавливают общие требования к СМТ для банков в своих нормативных документах и приводят некоторые обязательные и рекомендуемые параметры мониторинга транзакций. Большинство этих параметров относятся к выявлению либо большого числа транзакций по карте или терминалу (торговой точке), либо больших сумм транзакций по карте или терминалу (торговой точке). Однако в настоящее время этих базовых требований недостаточно для построения эффективной СМТ.

По мере развития платежных технологий и внедрения различных средств и методов защиты от мошенничества требования к СМТ со стороны банков становятся все более детализированными, и в значительной степени они относятся к скорости работы системы (как в автоматическом режиме, так и с участием операторов) и удобству настройки и поддержания эффективности работы.

Наличие инструментов бизнес-анализа означает возможность использования в реальном времени различных аналитических методов, включая прогностические, адаптивные и статистические.

Охват всех сервисов и продуктов банка позволяет установить их характерные свойства, взаимосвязи и влияние на клиентов.

Модели поведения держателей карт и ТСП позволяют выявлять нехарактерные транзакции среди всех совершаемых за счет отсечения типичных, не мошеннических.

Обработка ложных срабатываний в автоматическом режиме позволяет системе повышать эффективность работы, снижая ошибки.

Поддержка процесса расследования обеспечивает не только выявление подозрительных и мошеннических транзакций, но и ведение всех процедур, выполняемых до момента завершения расследования и принятия окончательного решения по инциденту (включая взаимодействие с клиентом, внешними сторонами).

Управление инцидентами позволяет приоритезировать подозрительные транзакции (алерты по операциям с картой), обеспечивая быстрый анализ наиболее критичных и важных.

Генерация бизнес-правил — без участия вендора система позволяет автоматизировать создание и изменение существующих правил анализа транзакций в соответствии с текущими потребностями.

Настраиваемость графического пользовательского интерфейса способствует более удобному анализу транзакций, что снижает время реакции оператора и повышает эффективность всей системы в целом.

Мониторинг всех транзакций по счету означает анализ транзакций с использованием всех инструментов доступа к данному счету.

Использование данных из внешних систем позволяет автоматизировать разбор и загрузку в систему данных, используемых при анализе, например данных по мошенничеству в регулярных отчетах от МПС.

Интеграция данных позволяет использовать в системе данные из других систем банка, например системы расследования диспутов в платежной системе, систем Front-End и Back-Office и других.

Географическая гибкость обеспечивает выбор языка пользовательского интерфейса, поддержку различных валют.

Выбор аналитической модели в зависимости от данных транзакции — в системе существуют различные модели, конкретная может быть выбрана исходя из данных текущей транзакции.

Резервирование обеспечивает защиту наиболее критичных данных, реализуя различные политики создания резервных копий в зависимости от важности данных.

Нейронные сети предоставляют новые возможности по оценке подозрительности транзакции на предмет ее мошеннического характера за счет обработки данных по мошенническим и легальным транзакциям и построения соответствующих аналитических моделей.

Гибкая ценовая политика — в зависимости от количества объектов мониторинга (карты, терминалы/ТСП) и функциональных возможностей системы стоимость продукта или сервиса для клиента может различаться.

Наличие программ обучения для пользователей системы и ИТ-специалистов (администраторов, разработчиков) в настоящее время расценивается как достаточно важная характеристика системы.

Проактивное развитие системы — система развивается вендором согласно утвержденному плану развития, что позволяет поддерживать систему в актуальном требованиям рынка состоянии и предоставлять клиентам новые функции.

Зрелость продукта является немаловажным фактором, поскольку вендоры с большой и достаточно старой клиентской базой обладают важными знаниями в части противодействия мошенничеству в платежной сфере (в том числе с учетом региональных особенностей), которые используются в системе.

Адаптация продукта под нужды рынка и конкретных клиентов, включая технологическую гибкость.

Стабильность вендора гарантирует клиентам постоянную поддержку и развитие продукта.

Выбор конкретной СМТ должен быть обоснован текущими и прогнозируемыми потребностями, основываться на оценке рисков в платежной системе. Одним из вариантов решения задачи противодействия мошенничеству является разработка собственной СМТ. Выбору системы из существующих на рынке посвящен следующий раздел.

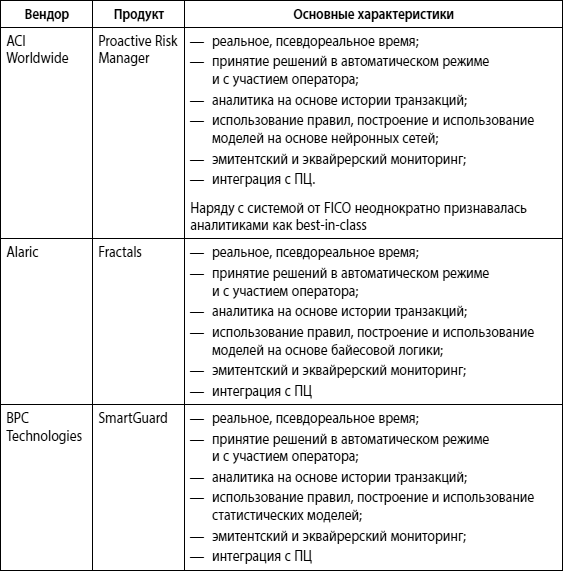

4.3.5.3. СМТ на рынке

Visa и MasterCard помимо упомянутых выше параметров мониторинга транзакций предлагают также решения в области противодействия мошенничеству. Visa предоставляет сервисы CyberSource Fraud Management для выявления и предотвращения мошенничества в сфере электронной коммерции, MasterCard — Expert Monitoring Solutions, обеспечивающие оценку транзакций как в реальном времени, так и после авторизации, в том числе с применением методов искусственного интеллекта. Один из обозначаемых плюсов решения MasterCard — это предоставление сервиса для банка, что не требует затрат на развертывание системы мониторинга на собственных серверах.

Несмотря на то что крупнейшие вендоры в мире предлагают услуги по мониторингу как сервис (First Data Fraud Management, FIS Card Fraud Management, TSYS Fraud Management), все же в настоящее время наибольшей популярностью пользуются СМТ, устанавливаемые на серверах банка или ПЦ.

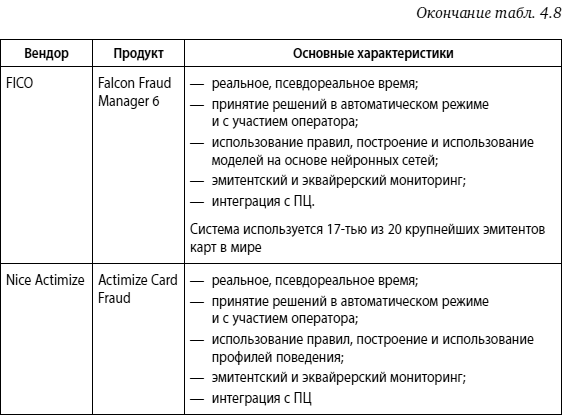

В таблице 4.8 приведены основные поставщики СМТ в мире и их продукты.

Таблица 4.8. Основные поставщики СМТ в мире и их продукты

4.3.5.4. Введение новых условий мониторинга транзакций

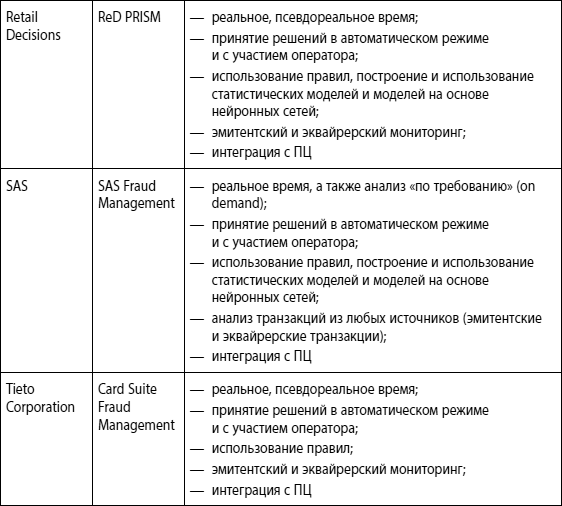

Современная СМТ должна, помимо прочего, обеспечивать анализ транзакций на основе явно задаваемых правил. Это требуется банкам для быстрого противодействия вновь выявленным схемам мошенничества, приоритетного мониторинга некоторой группы карт (например, возможно скомпрометированных в некотором стороннем ПЦ в неопределенный интервал времени, причем число карт достаточно велико для их блокировки и перевыпуска), введения временных ограничений операций по некоторым картам и т. д. Эффективность действующих правил и критериев оценки транзакций также должна постоянно поддерживаться путем уточнения условий мониторинга. Общая схема управления условиями мониторинга в правилах анализа транзакций показана на рисунке 4.3.

Рис. 4.3. Управление условиями мониторинга

Каждый факт мошенничества должен анализироваться относительно того, выявлен ли он был или мог бы быть выявлен с помощью СМТ. Если мошенничество было обнаружено с помощью СМТ, то, возможно, требуется уточнение заданных условий анализа транзакций для более раннего обнаружения подобных фактов и (или) снижения количества ложных срабатываний по немошенническим транзакциям. В случае если мошенничество не было выявлено, следует рассмотреть вопрос о добавлении новых условий анализа транзакций в СМТ для того, чтобы аналогичные транзакции могли быть выявлены в дальнейшем.

При изменении заданных условий мониторинга и добавлении новых необходимо оценивать следующие величины:

— степень выявления транзакций определенной схемы мошенничества;

— возможные потери по мошенническим транзакциям, которые могут возникнуть в результате их пропуска при заданных условиях мониторинга;

— количество ложных срабатываний по немошенническим транзакциям;

— нагрузка на операторов СМТ, обрабатывающих подозрительные транзакции;

— нагрузка на операторов call-центра, обеспечивающих взаимодействие с держателями карт для подтверждения транзакций.

4.3.5.5. СМТ на основе нейронных сетей

Из предыдущих разделов становится понятно, что современная СМТ обеспечивает анализ транзакций как минимум на основе правил. Если у банка есть квалифицированные специалисты, способные создавать правила и поддерживать их в актуальном состоянии, то этого часто будет достаточно для организации эффективной защиты от мошенничества в платежной сфере и поддержания рисков на приемлемом уровне.

Тем не менее очень привлекательной выглядит возможность использования аналитических моделей на основе нейронных сетей. Основными преимуществами таких моделей являются построение на основе классифицированных данных о транзакциях (мошеннических и легальных) и их адаптивность с учетом появления информации о новых фактах мошенничества. К минусам следует отнести сложность построения, а также необходимость наличия моделей либо для каждого клиента/ТСП, либо для характерной группы клиентов/ТСП, поведение которых является достаточно типичным. Отдельно нужно строить модель мошенника либо модели для мошенничества различных типов.

Далее в данном разделе рассмотрим один из подходов к построению аналитической модели на основе нейронных сетей.

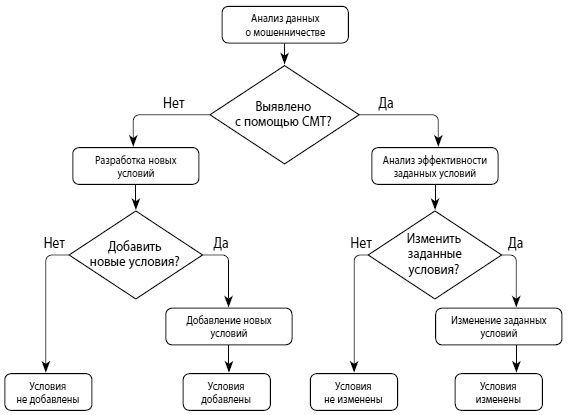

Задача, которую предстоит решить с использованием модели на основе нейронной сети, относится к распознаванию образов — следует проанализировать транзакцию и сделать вывод о ее принадлежности классу мошеннических, либо к классу легальных транзакций. Нейронные сети, используемые для распознавания, относятся к классу многослойных персептронов (рис. 4.4).

Рис. 4.4. Многослойный персептрон с одним промежуточным слоем

Обучение такой сети происходит следующим образом: каждой входной модели транзакции (вектору информационных признаков транзакции) ставится в соответствие целевое значение О, если транзакция легальная, и 1, если транзакция нелегальная (мошенническая). Вместе они составляют обучающую пару. Для обучения требуется несколько обучающих пар, обычно не меньше произведения количества нейронов в слоях сети. По входной модели транзакции вычисляется выход сети и сравнивается с соответствующим целевым значением. Разность между выходом сети и целевым значением используется для изменения весов дуг, связывающих нейроны в слоях. Эти изменения происходят в соответствии с некоторым алгоритмом, стремящимся минимизировать ошибку. Векторы информационных признаков из обучающей выборки последовательно подаются на вход сети, ошибки вычисляются и веса подстраиваются до тех пор, пока ошибка не достигнет заданного уровня. Следует отметить, что выходным значением может быть не 0 или 1, а, например, число в интервале от 0 до 1 включительно.

Этот процесс зависит от огромного числа факторов и далеко не всегда приводит к желаемому результату. Фактически используется метод проб и ошибок. Требуется опыт работы с нейронными сетями вообще и, в частности, с моделями транзакций, чтобы получить приемлемый результат.

В рассматриваемом подходе исходные признаки транзакции являются отправной точкой. На их основе получаются расширенные признаки транзакции, после чего формируются входные данные для нейронной сети — информационные признаки транзакции.

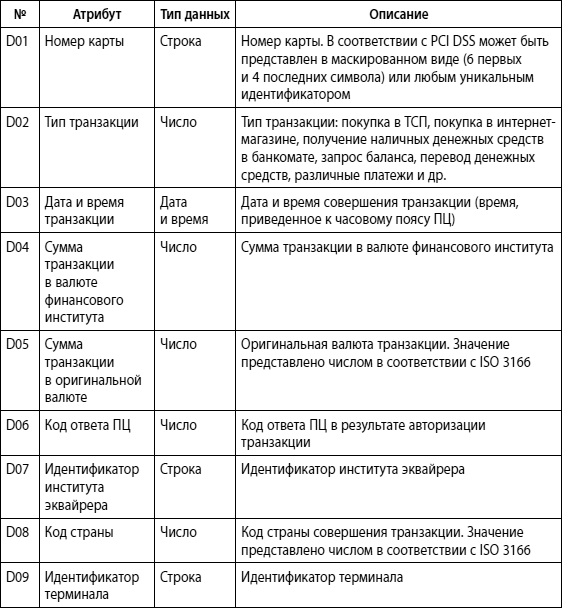

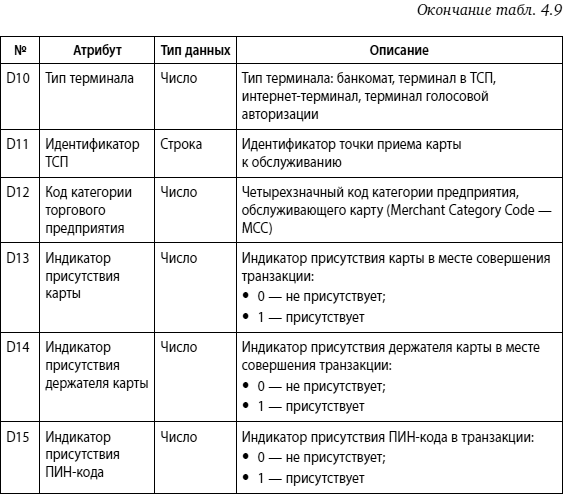

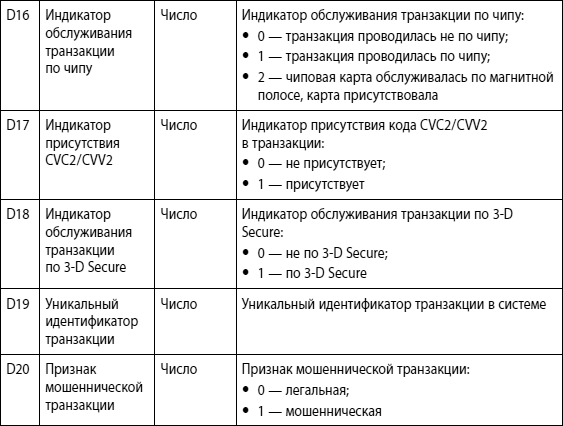

Таблица 4.9. Исходные признаки транзакции

Относительно представленных в таблице 4.9 данных следует сделать ряд замечаний:

1. Множества мошеннических и легальных транзакций должны быть четко разделимыми, что является необходимым условием обучения нейронной сети.

2. Многие мошеннические транзакции могут быть выявлены только при анализе последовательности транзакций, только по одной сделать вывод о ее мошенническом характере часто бывает невозможно.

Из этого следует, что если множества легальных и мошеннических транзакций плохо разделимы, что встречается достаточно часто (мошеннические транзакции, например, в Интернете на I-Times или Blizzard для одного клиента могут быть вполне типичными для другого), то обучить сеть на полном наборе таких «неразделяемых» данных не получится. Именно поэтому создаются отдельные модели для каждого клиента или каждой карты/терминала, что позволяет учесть особенности транзакций по конкретной карте или конкретному терминалу.

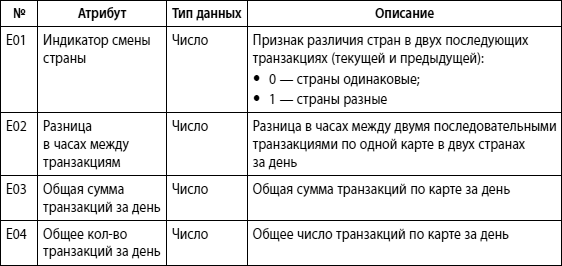

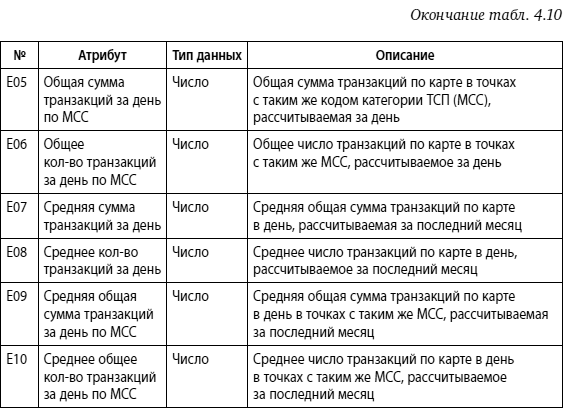

Второе замечание приводит к необходимости расширения набора признаков, которые следует использовать для обучения нейронной сети. Пример набора таких расширенных, то есть не содержащихся непосредственно в данных текущей транзакции, признаков приведен в таблице 4.10.

Таблица 4.10. Расширенные признаки транзакции

Нейронная сеть работает с числовыми значениями, поэтому на ее вход необходимо подавать соответствующие величины. Исходные и расширенные признаки транзакции следует преобразовать в числа, которые будут являться входными значениями для нейронной сети. Вариантами преобразования признаков транзакции может быть такое, которое дает бинарные значения (например, вход сети «транзакция в банкомате» может принимать значения 1 или 0) или действительные числа (например, отношение общей суммы покупок в ТСП за сутки к среднемесячному суточному значению по карте данного клиента или карточного продукта).

Число внутренних слоев может быть подобрано экспериментально, но рекомендуется выбирать не большое их число (2–3), иначе такая топология сети может препятствовать обучению сети. Так, проводимые эксперименты с многослойными нейронными сетями прямого распространения показывали неплохие результаты (сеть обучалась, ошибка не превышала заданной пороговой величины) при наличии двух скрытых слоев.

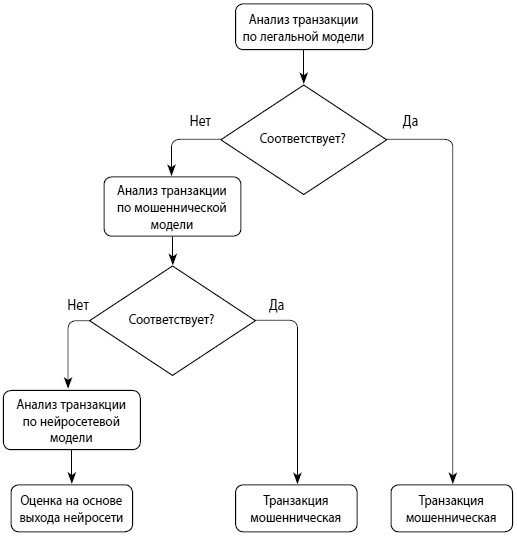

В СМТ аналитическую модель на основе нейронных сетей можно использовать совместно с другими методами. Например, так, как показано на рисунке 4.5. Первым шагом анализа эмитентской транзакции является извлечение профиля клиента (это может быть статистический профиль, построенный без привлечения методов нейронных сетей) и оценка транзакции на соответствие этому профилю. Такая проверка позволяет учесть характерные транзакции для клиента и снизить число ложных срабатываний на легальных транзакциях, которые для других клиентов могут являться подозрительными на предмет их мошеннического характера. Если транзакция соответствует профилю, то можно считать ее не подозрительной, то есть легальной.

Рис. 4.5. Комбинированная оценка эмитентской транзакции

Если транзакция не соответствует профилю клиента, то на втором шаге проводится оценка транзакции по модели мошенничества. Такая модель может быть единой в СМТ либо их может быть несколько для мошеннических транзакций разных типов — в любом случае ранее выявленные факты несанкционированных операций по другим картам служат сигналом к тому, что и данную транзакцию следует рассматривать как подозрительную. Если шаблон мошеннического поведения применим к данной транзакции — она считается подозрительной (мошеннической).

Третьим шагом является оценка транзакции по модели нейронной сети — ни легального, ни мошеннического характера у данной транзакции не выявлено, значит, следует провести нечеткую оценку с использованием нейросети. На основе выхода сети можно будет сделать вывод о том, считать ли транзакцию легальной или подозрительной.

В заключение следует отметить, что построение и обучение нейронной сети является весьма трудоемким процессом, сильно зависящим от качества и особенностей данных. Так, необходима точная классификация мошеннических и легальных транзакций — все ошибки в такой классификации приведут к неверному обучению сети. Также важно учитывать, что легальные транзакции для одной группы клиентов могут быть признаны мошенническими для другой, и без учета этой специфики провести адекватную оценку с приемлемым уровнем ошибок достаточно сложно (если вообще возможно).

4.3.6. Выводы

Риски, связанные с мошенничеством в платежной сфере, являются ее неотъемлемой характеристикой, полностью исключить которую невозможно. Рациональным представляется подход, связанный с количественной оценкой этих рисков и применением средств и инструментов для их уменьшения, среди которых системы мониторинга транзакций в настоящее время занимают важнейшее место.

Назад: 4.2. Гражданско-правовые вопросы в случае несанкционированного использования платежных карт

Дальше: Глава 5 Процедуры минимизации рисков при работе с платежными картами