Тактический уровень

Подробный анализ передовой практики, целей и стратегии киберопераций был представлен и в другом исследовании корпорации RAND «Tactical Cyber. Building a Strategy for Cyber Support to Corps and Below», изданном в 2017 г..

Коллектив авторов сосредоточился на трех общих требованиях к разработке наступательных киберопераций:

– Армия должна способствовать развитию доверительных отношений со своими объединенными, межведомственными, межправительственными и многонациональными партнерами (joint, interagency, intergovernmental, and multinational (JIIM) partners, далее в тексте – «JIIM партнеры»);

– Армия должна использовать все свои кибервозможности во всех эшелонах, включая тактические уровни;

– Армия должна взаимодействовать с действующими властями и быть готовой взаимодействовать с будущими политическими лидерами.

В разделе исследования, перевод которого дается ниже, обобщается опыт, полученный в ходе разработки наилучших методов, излагаются важные аспекты концепции, предлагаются рекомендации, связанные с ними. Также предложен краткий анализ доктрины, организации, обучения, материальных затрат, руководства, персонала, оборудования, политики (DOTMLPF-P) и недостатков, связанных с реализацией наступательных киберопераций.

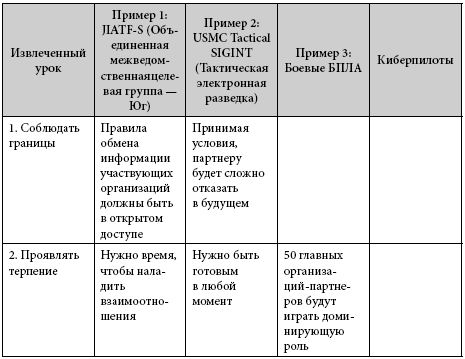

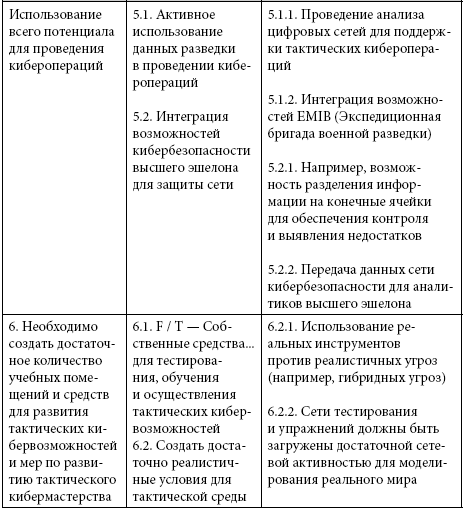

Представленные в целом уроки, извлеченные из тематических исследований, предполагают пять передовых методов для реализации и обеспечения наступательных киберопераций. Соответствующие рекомендации приведены в таблице.

Уроки, извлеченные из тематических исследований

Говорится, что нынешнее руководство еще слабо представляет все перспективы такого рода киберопераций, но уже задумывается над ними. Управление данными операциями пока будет осуществляться в более высших (например, стратегических и оперативных) эшелонах. Армии необходимо координировать свои действия с этими высшими эшелонами и ведомствами-партнерами.

Для построения хороших взаимоотношений требуется время. Не стоит рассчитывать на сиюминутное доверие и уважение своих JIIM-партнеров, необходимо время. Не стоит также просить больше того, что партнер может предоставить, особенно в случае установления нового сотрудничества.

Необходимо подготовиться к тому, что самостоятельность, совместные действия и другие права лучше обретать постепенно. Поэтапные шаги и небольшие успехи являются тем самым подкреплением, которое приведет к большей свободе действий с течением времени. Подобно тому, как повторяющиеся неудачи внесут разлад в существующие отношения и станут предлогом для ограничений в проведении операций и персонале армии. Поэтому армия должна обращать пристальное внимание на возможные случаи «недопонимания» и действовать быстро и основательно. Следует отметить, что некоторые бригады военной разведки уже имеют налаженные связи с ключевыми агентствами (например, с Агентством национальной безопасности).

Совместные операции дают возможность расти и развиваться отношениям внутри организаций. Они свидетельствуют о пользе данных взаимоотношений и являются залогом равноправного партнерства. В случае военного сотрудничества учения такого рода могут стать возможностью для «практики» на командных пунктах и в центрах боевой подготовки. Однако обучение в невоенных организациях не рассматривается.

Некоторые организации, не являющиеся подразделениями Министерства обороны США, имеют свои миссии и не готовы к сотрудничеству. Многие партнеры, не участвующие в программе Министерства, не будут рассчитывать на большую выгоду и, следовательно, не проявят большого интереса к тому, чтобы предложить свои военные формирования.

Необходимо найти творческий подход к выгодному сотрудничеству с JIIM-партнерами, когда бригады боевых (тактических) групп не будут еще размещены. Достигнуть этого возможно благодаря партнерским соглашениям. Ярким примером, иллюстрирующим этот факт, является то, что ВМС США используют в составе военно-морских сил специальное разведывательное подразделение для улучшения хода операций. Так, в 2009 г. кибервойска ВМС создали подразделение разведки флота в Управлении военно-морской разведки для улучшения подготовки офицеров оперативной разведки и специалистов по разведке. Офицеры получают оперативную подготовку в отделах авианосца «Нимиц», а специалисты по разведке получают подготовку по интерпретации снимков и их дешифровки. Когда кадры еще не распределены, персонал разведки флота интегрируется в Управление военно-морской разведки для продолжения повышения квалификации и оказания поддержки.

Аналогичным образом армия могла бы рассмотреть, например, отделение киберперсонала ударной группы для работы с партнерами, когда ударная группа будет находиться в гарнизоне. Во время учений командированный персонал может вернуться в строй вместе с персоналом партнерской организации. Это обеспечило бы партнеру материальную выгоду (то есть солдаты отделились бы и работали бы на них) и помогли наладить отношения как через состав, так и через совместные учения (предположительно этот персонал присоединится к строю во время оперативного развертывания).

Необходимо сделать «выгодное предложение» своим партнерам, что, возможно, подразумевает вначале некоторое подчинение их целям и интересам. С развитием отношений поиск пути более эффективного сотрудничества и уважения станет более актуален. Необходимо помнить о том, что принципы, взгляды на вещи и цели партнерских организаций могут отличаться от своих собственных. Для успешного вовлечения потенциальных партнеров по JIIM нужно разработать методы и документы, которые обеспечат понимание и уважение целей и задач партнеров. В проведении тактических киберопераций, например, с Агентством национальной безопасности, армия должна обеспечить, чтобы АНБ рассматривало результат как «выигрыш» своей стратегической миссии.

Необходимо установить и всячески поддерживать отношения между персоналом и руководством, которые будут служить в этих тактических эшелонах, и агентствами-партнерами и организациями, с которыми они будут часто взаимодействовать.

В одностороннем порядке нужно внедрять сотрудников по связям в надежде, что принцип «дать, чтобы получить» в конечном итоге приведет к взаимности. Эти сотрудники (офицеры) по связям должны быть высококвалифицированными, усердными сотрудниками, которых с радостью примут в партнерских организациях. Партнерские сотрудники по связи должны быть хорошо приняты и получить определенное задание. Они должны быть полностью интегрированы. Таким образом, впечатление «тесного сотрудничества» будет обеспечено.

На данный момент идет процесс определения месторасположения своих оперативных и институциональных киберорганизаций в непосредственной близости от АНБ в Джорджии. Этот ход направлен на «проведение совместных операций посредством более тесного сотрудничества и координации». Необходимо также разработать своего рода карьерную лестницу, которая бы обеспечила ротацию киберсотрудников через штаб-квартиру АНБ в Форт-Миде в офисы и команды других важных JIIM-партнеров.

Как уже отмечалось ранее, полномочия по планированию и проведению киберопераций будут оставаться в руках высших (например, стратегических и оперативных) эшелонов власти в ближайшем будущем.

Возможные трудности в проведении кибероперации могут быть преодолены способами, описанными в таблице. Кроме того, появятся новые угрозы, но разработка новейшего киберпотенциала продолжается. Эти факторы могут привести к созданию новых органов власти, особенно по мере развития потребностей миссии. В итоге успешное использование возможностей радиоэлектронной разведки с подразделениями тактического уровня в операциях кампании «Несокрушимая свобода» дает возможность следовать этим же путем в проведении наступательных кибердействий.

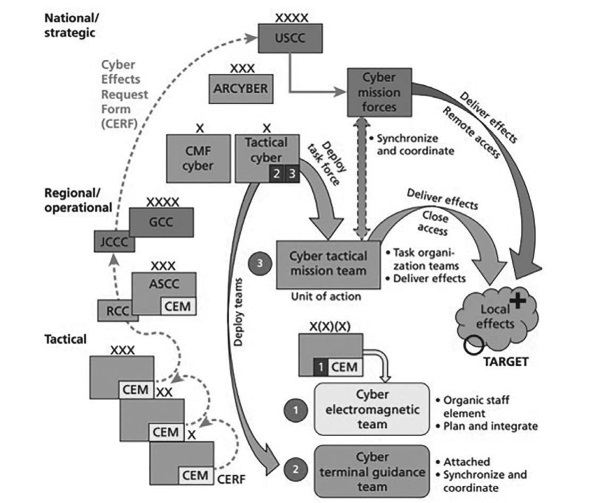

Рис 5. Необходимые подразделения кибер/электронной войны, которые обеспечат точность, своевременность, непрерывную поддержку атакующих. CMF = Кибермиссия; USCC = Киберкомандование Соединенных Штатов; GCC = Географическая боевая команда; JCCC = Объединенная команда киберкомпонентов; ASCC = Командование частей сухопутных войск; RCC = Региональный киберцентр; CEM = Киберэлектромагнитная команда; CERF = форма запроса на киберпотенциал; X = Отряд, XX = Дивизия, и т. п.

Источник: Paul, Christopher and Isaac R. Porche III, Chad C. Serena, Colin P. Clarke, Erin-Elizabeth Johnson, Drew Herrick. Tactical Cyber. Building a Strategy for Cyber Support to Corps and Below. Santa Monica: RAND Corporation, 2017.

Стоит отметить, что в Ираке были размещены командные группы радиоэлектронной разведки, которые «пользовались сложным оборудованием для сбора разведывательной информации, чтобы находить и ориентировать отдельных лиц». Такой способ считался очень эффективным. Очевидна возможность создания киберверсий подобных команд, названных Мюрреем как чрезвычайные команды «киберруководства», которые он проиллюстрировал схемой на рис. 5.

На ней представлен ряд важных моментов и заслуживающих внимания элементов, в том числе: более высокий уровень взаимодействия, команды для предоставления киберэффектов посредством тесного доступа, ориентация на «локальные эффекты», синхронизация и координация между подразделениями армии и объединенными, межведомственными партнерами. Самое главное, явное желание использовать киберперсонал и киберпотенциал на нескольких тактических уровнях (корпус, дивизия и отряд).

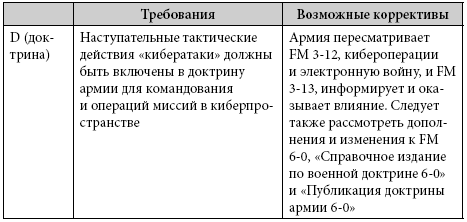

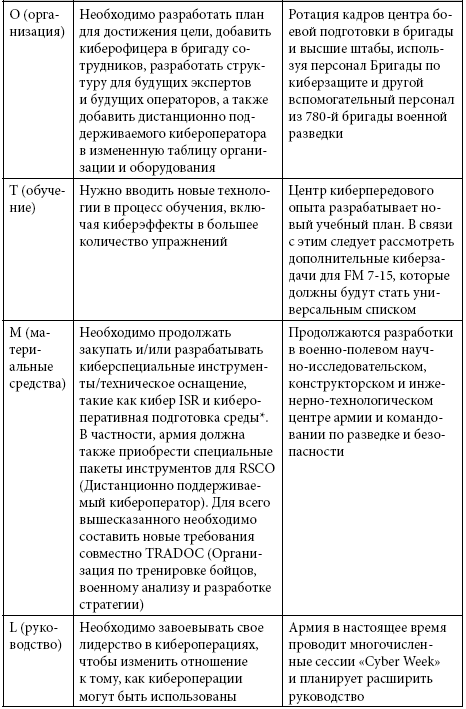

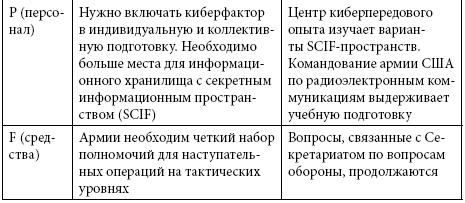

Авторы также указывают на необходимые изменения для DOTMLPF-P (Doctrine, Organization, Training, Materiel, Leadership and Education, Personnel, Facilities and Policy – Доктрина, организация, обучение, материальные средства, руководство, персонал, средства и политика).

Поскольку кибероперативный опыт в армии в настоящее время недостаточен и доктрина и концепции до сих пор не завершены, в таблице приведены требования к DOTMLPF-P и кратко описываются способы устранения существующих недостатков.

Требования

Возможные коррективы

D (доктрина)

Наступательные тактические действия «кибератаки» должны быть включены в доктрину армии для командования и операций миссий в киберпространстве

Армия пересматривает FM 3-12, кибероперации и электронную войну, и FM 3-13, информирует и оказывает влияние. Следует также рассмотреть дополнения и изменения к FM 6–0, «Справочное издание по военной доктрине 6–0» и «Публикация доктрины армии 6–0»

* В контексте операций в киберпространстве ISR (Разведка, наблюдение и рекогносцировка) определяется как «деятельность, которая синхронизирует и интегрирует планирование и эксплуатацию датчиков, активов и систем обработки, эксплуатации и распространения в поддержке текущих и будущих операций. Это интегрированная интеллектуальная и оперативная функция, которая может быть использована в рамках противодействия киберугрозам». Кибероперативную подготовку среды определяют как «неинтеллектуальные функции, позволяющие проводить планирование и подготовку в киберпространстве для возможных последующих военных операций. Также включает в себя идентификацию данных, конфигурацию системы или сети, или физических структур, связанных с сетью или системой (например, программное обеспечение, порты и диапазоны назначенных сетевых адресов или другие идентификаторы) для определения уязвимости системы. Также прорабатываются шаги для обеспечения доступа и/или контроля над системой, сетью или данными во время предполагаемых боевых действий».

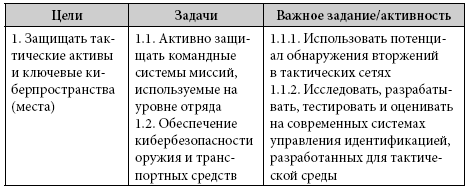

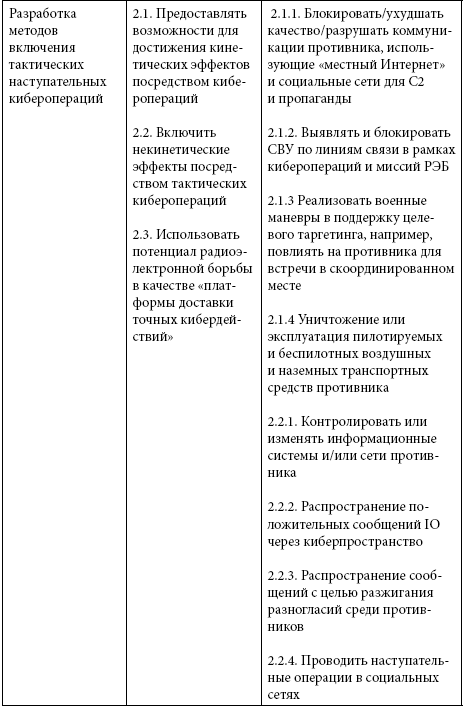

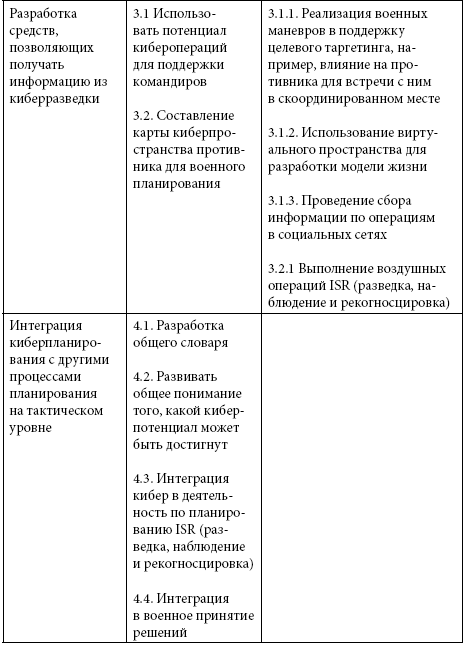

В следующем подразделе авторы предлагают стратегию проведения тактических киберопераций. Согласно концептуальному видению, армия эффективно работает в киберпространстве и через него достигает необходимого киберпотенциала, который может и должен быть использован на тактическом уровне. Необходимо использование наступательных и защитных киберресурсов в тактическом эшелоне с персоналом для поддержания тактических подразделений при работе во властных структурах. Это объединяет кинетические и некинетические эффекты. Нужно выстраивать доверительные отношения с JIIM-партнерами и готовиться к работе с новыми политическими лидерами в будущем, что позволит расширить возможности.

Для поддержки этой концепции потребуется стратегия, специально разработанная для достижения конкретных краткосрочных целей и задач.

Тактические подразделения в рамках анализа миссии могут использовать для идентификации киберключи определенного участка. При отсутствии общепринятых процессов и процедур для этой цели тактические подразделения либо не смогут идентифицировать ключевые киберпространства, либо будут делать это некоординированным образом. В результате – неспособность надлежащим образом защитить тактические активы в критические моменты во время выполнения своей миссии и/или незаконное присвоение ключей и стрессовое состояние персонала.

Указывается, что киберпоследствия (и угрозы) не должны ограничиваться оперативными и стратегическими эшелонами. Тактические организации все чаще становятся объектом киберопераций противников и даже негосударственных акторов. Более того, все больше возможностей, связанных с эксплуатацией вирутального пространства, появляется со стороны тактических организаций. Тактические организации из-за своей «принадлежности» к месту в зоне операций должны служить мостом между виртуальным миром и физическим миром наземных операций.

Также говорится, что все чаще данные и информация, получаемые через социальные сети или распространяемые через киберпространство, имеют ценность для военных планировщиков и операторов. В связи с чем необходимо разработать методы для обработки и анализа такого рода данных, которые будут затем использованы тактическими организациями.

Если данная работа представляет собой конкретные пошаговые действия для улучшения оперативности и межведомственного взаимодействия кибервойск, то теоретические концепции не менее важны, поскольку могут представлять собой обоснование для будущих решений. Особый интерес представляют собой альтернативные модели, поскольку стандартные подходы уже практически имплементированы в кибервойска или находятся в процессе реализации.

Еще одним кейсом корпорации RAND является небольшое исследование под названием «Сохранение киберэкспертизы армии», вышедшее в 2017 г.. Оно было посвящено обучению военнослужащих премудростям кибервойны и возможности ангажирования гражданских специалистов для таких нужд. Авторы исследования настоятельно рекомендовали, чтобы отслеживание гражданских вакансий и найм персонала продолжались на должном уровне, так как это будет играть важную роль в управлении армейскими киберпрофессиями.