Проведение операций в киберпространстве

В январе 2018 г. появилась концепция армии США по проведению операций в киберпространстве и электронной войны (2025–2040). Данное руководство включало материалы двух предыдущих по указанной теме – TRADOC Pamphlet 525-7-6 от 16 августа 2007 г. и TRADOC Pamphlet 525-7-16 от 28 декабря 2007 г.

Было сказано, что «способность использовать возможности киберпространства, электронной войны и операций управления спектром в качестве интегрированной системы, действующей в качестве умножителя силы, повышает способность командира достигать желаемых эксплуатационных эффектов. Системы киберпространства обеспечивают значительные точки присутствия на поле битвы и могут использоваться в качестве платформ доставки для точных сражений.

Операции в киберпространстве и электронная война имеют важное значение для проведения совместных операций по объединению вооружений. Хотя эти действия различаются по своей занятости и тактике, их функции и возможности должны интегрироваться и синхронизироваться, чтобы максимизировать их поддержку».

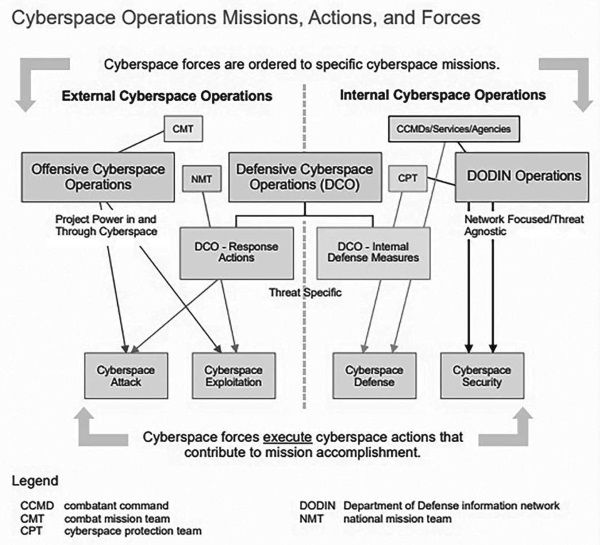

Рис 3. Схема проведения операций в киберпространстве. Источник: Cyberspace Operations, Joint Publication 3-12. DoD. 8 June 2018. р. II-3.

Также отмечено, что «в контексте появляющейся концепции многодоменных сражений способность интегрировать киберпространство, разведку, космос и информационные операции будет иметь решающее значение для успеха в работе. Эта интеграция, особенно на тактическом уровне, обеспечит командиру доступ к междоменным возможностям комбинированного вооружения как для устанавливаемых, так и для завершаемых операций. Междоменные возможности киберпространства и электронной войны также предоставляют командирам несколько вариантов, в то же время предлагая противнику несколько одновременных дилемм. Коммуникационные возможности как функция операций в киберпространстве поддерживают многофункциональные боевые команды, проводящие составной маневр. Наступательные и оборонительные возможности операций в киберпространстве в сочетании с критическими коммуникационными возможностями будут иметь решающее значение для накопления достаточной боевой мощи во времени и пространстве для успешной победы над элементами противника. Возможности киберпространства являются ключевыми инструментами многодоменного сражения».

Вместе с этим говорится, что «более широкое использование автономных устройств на поле боя, включая беспилотные воздушные системы, создает проблемы для безопасности. Усовершенствованное развитие автономных технологий предвещает будущее, когда машины сами принимают решения на поле боя, используя передовые алгоритмы и искусственный интеллект. Следовательно, этот алгоритм принятия решений может быть взломан, а искусственный интеллект поврежден, что создает опасность для вооруженных сил и технологий. Из-за распространения автономных систем для обеспечения положительного контроля требуются отказоустойчивые технологии и программное обеспечение». Данный пассаж характеризует перспективное видение будущих конфликтов и расчет на соответствующие технологии противника.

Также сделан вывод об общности подходов для этих специфических видов боевой деятельности. «Операции в киберпространстве и электронная война являются объединенными по своей природе. Армия использует возможности киберпространства и РЭБ для интеграции миссии партнеров в космосе, электромагнитном спектре, информационной среде и когнитивном измерении войны, чтобы превзойти врагов физически и когнитивно. На протяжении всего цикла операций планирование и координация между соответствующими отделами персонала имеют решающее значение для обеспечения понимания ситуации; быстрого использования специальных сил по операциям в киберпространстве; производства и распространения информации, а также создания эффектов в киберпространстве.

Полностью интегрированные возможности операций в киберпространстве и электронной войны в эшелоне обеспечивают органические возможности для поддержки маневренных сил, включая соединения, участвующие в полунезависимых операциях, а также предоставляют объединенные возможности, которые могут обеспечить дистанционную поддержку и расширение для тактических организаций. Эти возможности интегрируются в существующие модели структуры войск и позволяют поддерживаемым организациям выполнять все аспекты операций в киберпространстве и электронной войны».

Новую доктрину, которая регламентирует боевые действия в киберпространстве и является наиболее актуальной инструкцией, представляет 104-страничный документ «Проведение операций в киберпространстве», подготовленный и опубликованный Объединенным комитетом начальников штабов вооруженных сил США в июне 2018 г. Данная доктрина дает понимание возможных действий Пентагона в киберпространстве, их методов, целей и подходов.

В соответствии с данной публикацией киберпространство описывается как три взаимосвязанных уровня: физическая сеть, логическая сеть и киберперсона. Операции в киберпространстве интегрированы со всеми остальными операциями. Во время планирования в объединенном комитете командующие интегрируют свои кибервозможности и синхронизируют свои действия, хотя некоторые цели могут быть достигнуты только через проведение киберопераций. Отмечается, что, когда вооруженные силы США проводят маневры во внешнем киберпространстве, требования к миссии и исполнению могут подразумевать тайный режим.

Фактически это означает, что Пентагон может проводить подобные действия в обход действующего законодательства США и норм международного права.

Уровень физической сети состоит из IT-устройств и инфраструктуры в физических пространствах, которые обеспечивают хранение, транспортировку и обработку информации в киберпространстве, включая хранилища данных и соединения, которые передают данные между сетевыми компонентами. Физические сетевые компоненты включают в себя оборудование и инфраструктуру (например, вычислительные устройства, запоминающие устройства, сетевые устройства, проводную и беспроводную связь). Компоненты физического сетевого уровня требуют мер физической безопасности по защите их от физического повреждения или несанкционированного физического доступа, который может быть использован для получения логического доступа. Физический сетевой уровень является первой точкой применения эталонной кибероперации для определения географического положения и соответствующей правовой базы. Хотя геополитические границы можно легко и быстро пересечь в киберпространстве, существующие вопросы суверенитета все еще связаны с физическими сферами. Каждый физический компонент киберпространства принадлежит публичной или частной организации, которая может контролировать или ограничивать доступ к своим компонентам. Эти уникальные характеристики операционной среды должны быть приняты во внимание на всех этапах планирования.

Уровень логической сети состоит из элементов сети, связанных друг с другом таким образом, что они абстрагируются от физической сети и основываются на логике программирования (код), которая управляет сетевыми компонентами (т. е. взаимосвязи не обязательно связаны с конкретным физическим каналом или узлом, но с их способностью быть логически направленными и обмениваться или обрабатывать данные). Отдельные ссылки и узлы представлены логическим уровнем, но также являются различными распределенными элементами киберпространства, включая данные, приложения и сетевые процессы, не привязанные к одному узлу. Примером является совместный веб-сайт, который существует на нескольких серверах в разных местах физических пространств, но представлен в виде единого URL [унифицированного указателя ресурса] во Всемирной паутине.

Более сложными примерами логического слоя являются открытая сеть маршрутизации интернет-протоколов Министерства обороны (NIPRNET) и секретная сеть маршрутизации интернет-протоколов (SIPRNET), которые представляют собой глобальные, многосегментные сети и могут быть рассмотрены как единая сеть только в логическом смысле. Для целей таргетинга планировщики могут знать логическое расположение некоторых целей, таких как виртуальные машины и операционные системы, которые позволяют нескольким серверам или другим сетям функционировать с отдельными IP-адресами для размещения на одном физическом компьютере, не зная их географического положения. Цели логического уровня могут быть задействованы только через возможности киберпространства: устройство или компьютерная программа, включая любую комбинацию программного обеспечения, встроенного программного обеспечения или аппаратного обеспечения, предназначенного для создания эффекта в киберпространстве или через него.

Уровень киберперсоны – это вид киберпространства, созданный путем абстрагирования данных от уровня логической сети с использованием правил, которые применяются на уровне логической сети для разработки описания цифровых представлений актора или идентичности субъекта в киберпространстве (киберперсоны). Уровень киберперсон состоит из учетных записей пользователей сети или IT, независимо от того, сделал это человек или робот, а также их отношения друг к другу. Киберперсоны могут относиться непосредственно к конкретному физическому или юридическому лицу, включая некоторые личные или организационные данные (например, адреса электронной почты и IP-адреса, веб-страницы, номера телефонов, входы на веб-форум или пароли от аккаунта в банке). Один человек может создавать и поддерживать несколько киберперсон за счет использования в киберпространстве нескольких идентификаторов, таких как отдельные рабочие и личные адреса электронной почты, а также различные идентификаторы на разных веб-форумах, в чатах и социальных сетях, которые могут различаться до той степени, в которой они действительно точны.

И наоборот, одна киберперсона может иметь несколько пользователей. Так, несколько хакеров используют один и тот же псевдоним для контроля вредоносного ПО, или несколько экстремистов используют один банковский счет, или все члены одной организации используют один и тот же адрес электронной почты.

Использование киберперсон может усложнить возложение ответственности за действия в киберпространстве. Потому что киберперсоны могут быть сложными, когда элементы во многих виртуальных местах не связаны с одним физическим местоположением или формой. Их идентификация требует надлежащего сбора и анализа разведданных для обеспечения достаточного понимания и ситуационной осведомленности, чтобы обеспечить эффективное целеполагание или создать желаемый эффект от действий командующего объединенными силами.

Как и на уровне логической сети, комплексные изменения киберперсон могут происходить очень быстро по сравнению с аналогичными изменениями на физическом сетевом уровне, усложняя действия против этих целей без детального отслеживания изменений.

Три фундаментальных аспекта киберопераций требуют учета в процессах таргетирования: признание возможностей киберпространства является жизнеспособным вариантом для привлечения некоторых обозначенных целей; понимание опции киберопераций может быть в некоторых случаях предпочтительнее, потому что это может означать низкую вероятность обнаружения и/или отсутствие сопутствующего физического ущерба; эффекты высшего порядка на цели в киберпространстве могут влиять на элементы информационной сети Министерства обороны США, включая ответный удар за нападения, приписанные объединенным силам.

Движение и Маневр. Операции в киберпространстве позволяют проецировать силу без необходимости установления физического присутствия на чужой территории. Маневр в информационных сетях Министерства обороны или другом «синем»киберпространстве включает в себя расположение сил, датчиков и обороны для создания наилучшего режима безопасности областей киберпространства или участие в оборонительных действиях по мере необходимости. Маневр в «сером» и «красном» киберпространствах представляет собой действие по эксплуатации киберпространства и включает в себя такие виды деятельности, как получение доступа к противнику, врагу или промежуточным связям и узлам и обработка этого киберпространства для поддержки будущих действий.

Хотя многие элементы киберпространства могут быть определены географически, полное понимание расположения и возможностей противника в киберпространстве включает в себя понимание цели не только на базовом физическом сетевом уровне, но также на уровне логической сети и уровне киберперсоны, включая профили пользователей системы и администраторов, и их отношение к критическим факторам противника.

Наступательные кибероперации – это миссии киберопераций, предназначенные для проецирования власти в и через зарубежное киберпространство посредством действий, предпринимаемых в поддержку командира на боевом посту или национальных целей.

Наступательные кибероперации могут быть нацелены исключительно на функции киберпространства противника или создавать эффекты первого порядка в киберпространстве, чтобы инициировать тщательно контролируемые каскадные эффекты в физических областях и, тем самым, влиять на системы вооружения, процессы командования и управления, узлы логистики, важные цели и т. д. Все миссии киберопераций, проводимые за пределами синего киберпространства с намерением командира, кроме как защиты синего киберпространства от постоянной или неизбежной угрозы киберпространства, – это миссии наступательных киберопераций. Как и миссии оборонительных киберопераций/акций возмездия, некоторые миссии наступательных киберопераций могут включать в себя действия, которые поднимаются до уровня применения силы с физическим повреждением или уничтожением систем противника.

Специфические эффекты создаются в зависимости от более широкого операционного контекста, такого как существование или неизбежность открытых военных действий и соображений национальной политики. Миссии наступательных киберопераций требуют должного скоординированного военного порядка и тщательного анализа масштабов, правил вовлечения и измеримых целей.

Атаки в киберпространстве. Действия от атак в киберпространстве создают заметные отрицательные эффекты (то есть деградацию, нарушения или разрушение) в киберпространстве или манипулирование, которые приводят к отрицательным эффектам в физических областях. В отличие от действий по эксплуатации киберпространства, которые часто предназначены для того, чтобы оставаться в тайне, чтобы сохранять эффективность, кибератаки будут очевидны для системных операторов или пользователей сразу или через некоторое время, так как они выводят из строя некоторые пользовательские функции. Действия атаки в киберпространстве являются формой огневой мощи, принимаются как часть миссии наступательных киберопераций или оборонительных киберопераций/акций возмездия, координируются с другими департаментами правительства США и агентствами и тщательно синхронизированы с запланированными огневыми атаками в физических областях. Oни включают следующие действия:

а) Запрет. Для предотвращения доступа, работы или доступности функции цели в соответствии с указанным уровнем в течение указанного времени. Это достигается с помощью:

1. Деградации. Запрет на доступ или работу цели выражен в уровне, представленном в процентах от общего значения. Уровень деградации уточняется. Если требуется конкретное время, это можно указать.

2. Нарушений. Чтобы полностью, но временно запретить доступ или работу цели на определенный период времени. Обычно указывается желаемое время начала и окончания операции. Нарушение можно считать частным случаем деградации, когда уровень деградации достигает 100 %.

3. Уничтожения. Чтобы полностью и безвозвратно запретить доступ или работу цели. Уничтожение максимизирует время и общую сумму отрицания. Однако разрушение определяется в зависимости от продолжительности конфликта, так как многие цели за достаточный период времени и ресурсов, могут быть восстановлены.

б) Манипуляции. Манипуляция как форма киберпространственной атаки контролирует или изменяет информацию, информационные системы и/или сети в сером или красном киберпространстве, создавая физические отрицательные эффекты, используя обман, завлекание, обработку, подделку, фальсификацию и другие подобные методы. Используются информационные ресурсы противника для дружественных целей, чтобы создавать отрицательные эффекты, которые не сразу проявляются в киберпространстве. Целевая сеть может работать нормально до вторичного или третичного воздействия, включая физические эффекты, и выявления доказательств логического эффекта первого порядка.

В разделе, посвященном интеграции операций в киберпространстве с другими операциями, указано, что:

а. Во время совместного планирования возможности киберпространства уже интегрированы в планы объединенного командования и синхронизированы с другими операциями по всему спектру военных действий. Некоторые военные цели могут быть достигнуты только с помощью киберопераций. Командующие проводят кибероперации, чтобы получить или сохранить свободу маневра в киберпространстве, выполнить задачи командующих объединенными силами, предотвращать угрозы и выполнять другие оперативные действия.

б. Важность поддержки кибероперациями военных операций возрастает прямо пропорционально из-за растущей зависимости объединенных сил от киберпространства. Вопросы, которые могут возникнуть для адресного решения, чтобы полностью интегрировать кибероперации в совместное планирование и исполнение, включают в себя:

– централизованное планирование киберопераций, операций в информационных сетях Министерства обороны, оборонных мероприятий и других глобальных операций;

– потребности командующих объединенных сил по интеграции и синхронизации всех операций и огневой мощи во всей операционной среде, включая аспекты совместного таргетирования в киберпространстве;

– требования в отношении противоречий между правительством и юридические лица;

– отношения c государствами-партнерами;

– широкий спектр полномочий и правовых вопросов, связанных с использованием возможностей киберпространства.

Для этого требуются все сотрудники командного штаба, проводящие планирование, выполнение и оценку операций, чтобы понять фундаментальные процессы и процедуры для киберопераций, включая организацию и функции назначенных или поддерживающих сил, действующих в киберпространстве.

с. Эффективная интеграция киберопераций с операциями в физических областях требует активного участия планировщиков и операторов киберопераций на каждом этапе совместных операций по каждой группе, которая поддерживается силами киберпространства. Физические и логические границы, внутри которых совместные силы проводят кибероперации, а также приоритеты и ограничения на ее использование должны быть идентифицированы командирами объединенных сил в координации с другими департаментами и агентствами правительства США и национальным руководством. В частности, создание эффектов в чужом киберпространстве может потенциально повлиять на другие усилия правительства США. Где существует потенциал для такого воздействия, национальная политика требует координации действий с межведомственными партнерами.

В подглаве с названием «Вызовы географии» сказано, что в киберпространстве нет нейтральной зоны для маневра. Поэтому, когда военные силы США маневрируют в иностранном киберпространстве, условия миссии и политики могут требовать, чтобы это осуществлялось тайно, без ведома того государства, где находится инфраструктура. Поскольку кибероперации часто могут выполняться удаленно, посредством виртуального присутствия, через провода или беспроводной доступ, многие кибероперации требуют не физической близости к цели, а использования удаленных действий для создания эффектов, представляющих увеличение оперативного охвата, который недоступен в физических областях. Это использование глобального охвата в равной степени относится как к внешним операциям в красном и сером киберпространстве, так и к эффектам внутренней обороны в синем киберпространстве. Совокупное воздействие некоторых киберопераций может выходить за пределы исходной цели, зоны совместных операций или за пределы одной зоны ответственности. Из-за межрегиональных соображений и требований для сил и возможностей некоторые кибероперации координируются, интегрируются и синхронизируются с применением централизованного исполнения из местоположения, удаленного от командира.

В целом кибероперации подразделяются на три вида:

– Операции в информационных сетях Министерства обороны;

– Оборонительные операции в киберпространстве;

– Наступательные операции в киберпространстве.

Несмотря на указанную характеристику, оборонительные операции могут проводиться во внешней среде и включают в себя так называемые ответные акции. Наступательные кибероперации и ответные акции реализуются через одни и те же методы – это эксплуатация киберпространства и кибератаки.

В приложении IV также указано, что «возможности атаки киберпространства, хотя они могут быть использованы в автономном контексте, как правило, наиболее эффективны при интеграции с другой огневой мощью. Некоторые примеры интеграции огневой мощи в киберпространстве: разрушение системы противовоздушной обороны противника с использованием атаки электромагнитного спектра на киберпространство, вставка сообщений в коммуникацию руководства врага, деградация/ разрушение вражеских космических и наземных систем точной навигации и систем тайминга, разрушение вражеской системы командования и управления. Эффекты в киберпространстве могут быть созданы на стратегическом, оперативном или тактическом уровне, на любом этапе военной операции и скоординированы со смертоносной огневой мощью, чтобы создать максимальный эффект для цели.

Интегрированный огонь не обязательно является одновременной огневой мощью, так как время эффектов от атаки в киберпространстве может быть наиболее полезным, если осуществить их до или после воздействия смертельной огневой мощи. Каждое взаимодействие представляет уникальные соображения, в зависимости от уровня и характера зависимости врага от киберпространства. Поддерживающий огонь в киберпространстве может быть использован во второстепенной роли, или он может быть критическим компонентом миссии, когда используется, чтобы позволить проводить специальные операции в воздухе, на земле, в море и в космосе. Силы, эксплуатирующие смертоносное оружие и другие возможности в физических областях, не могут использовать огонь в киберпространстве, если они четко понимают тип и время запланированных эффектов в киберпространстве. Должным образом подготовленная и рассчитанная по времени стрельба в киберпространстве может создавать эффекты, которые не могут быть созданы другим путем. Плохо рассчитанная стрельба в киберпространстве может быть бесполезной или, что еще хуже, мешать эффективному выполнению миссии».

Данное положение показывает, что некоторые операции в киберпространстве напрямую ассоциируются с огневой мощью в традиционном понимании – когда они приводят к смерти людей и физическому разрушению.

В 2018 г. вышел еще один документ под эгидой Киберкомандования: «Достижение и сохранение превосходства в киберпространстве». Он является дополнением к Национальной стратегии обороны 2018 г. В его основу также вошел документ Beyond the Build: Delivering Outcomes through Cyberspace, изданный в июне 2015 г. Это видение является своего рода идеологической программой действий, направленных на достижение превосходства с помощью настойчивых актов американских военных. Указано, что «благодаря настойчивым действиям и более эффективной конкуренции ниже уровня вооруженного конфликта мы можем повлиять на расчеты наших противников, сдерживать агрессию и прояснить различие между допустимым и недопустимым поведением в киберпространстве. Наша цель – повысить безопасность и стабильность киберпространства. Этот подход будет дополнять усилия других учреждений по сохранению наших интересов и защите наших ценностей. Мы измеряем успех своей способностью расширять возможности для лиц, принимающих решения, и уменьшением агрессии противника».

Было указано пять императивов: 1) достичь и поддерживать превышение возможностей противника; 2) создать преимущества в киберпространстве для улучшения операций во всех доменах; 3) создать информационное преимущество для поддержки операционных результатов и достижения стратегического воздействия; 4) использовать боевое пространство для гибкого и ответного маневра; 5) расширить, углубить и внедрить партнерские отношения.

Еще один важный нормативно-технический документ, «Проведение информационных операций», был выпущен армией США в октябре 2018 г.. Ему предшествовало несколько более ранних полевых уставов. Полевой устав «Информационные операции» № 100-6 вышел в 1996 г.. В 2003 г. его сменила более расширенная версия «Информационные операции: доктрина, тактики, техники и процедуры». В 2010 г. также вышла объединенная доктрина по информационным операциям в поддержку военных (с последующим обновлением в 2011 г.).

Документ содержит обзор проведения информационных операций (ИО). Обсуждаются методы, с помощью которых военнослужащие оказывают влияние на информационную среду для получения решающего преимущества, но с различными уровнями опыта, вспомогательных возможностей и полномочий. Рассматривается ряд характеристик, которые отличают проведение ИО на более высоких и более низких уровнях. Предоставлена методика анализа, понимания и визуализации информационной среды.

Определяются возможности, связанные с информацией, которые командиры и штабы синхронизируют для создания эффектов в информационной среде, приводится их краткий обзор.

Также рассматриваются методы интеграции и синхронизации информационных возможностей, обязанностей командиров и персонала. Показаны образцы ряда инструментов и продуктов, обычно используемых командирами и штабами для обеспечения правильных эффектов, генерируемых в нужном месте и в нужное время.

Кроме этого, обсуждается разведывательная поддержка ИО, которая необходима для их проведения. Также дан обзор способов, которыми ИО интегрируется в процесс таргетирования.

Завершается документ обзором оценки, показателей эффективности и передаче результатов командиру, а также методами ввода-вывода на всех этапах.

В начале дано определение информационных операций – «это комплексное использование во время военных операций или информационные способности в сочетании с другими направлениями деятельности по влиянию, нарушению, искажению или узурпации принятия решений противником и потенциальным противником одновременно с защитой своих собственных. Способности, связанные с информацией – это инструмент, метод или деятельность, используемая в измерении информационной среды, которая может использоваться для создания эффектов и желаемых условий эксплуатации. Примеры таких способностей включают в себя военные операции по поддержке информации, военный обман, операции в сфере безопасности, связи с общественностью, электронную войну, операции по гражданским делам и операции в киберпространстве». Здесь уже дается четкое понимание комплексной взаимосвязи такого рода типично военной активности с дипломатической и гражданской деятельностью. При этом упоминание потенциального противника показывает намеренное размывание границ и юридических рамок.

1-е командование ИО в составе Командования разведки и безопасности армии США представляет собой многокомпонентное подразделение на уровне бригады. Под оперативным контролем и поставленными задачами со стороны Киберкомандования армии США оно обеспечивает четкое планирование информационных операций, планирование операций в киберпространстве, синхронизацию, оценку и поддержку армии и других вооруженных сил. Состоит из штаб-квартиры и его подразделений, а также двух батальонов, которые дополняют вооруженные силы информационными операциями и операциями в киберпространстве, проводят планирование и анализ, учения по готовности к выполнению армейских миссий, ведут специализированную подготовку для помощи подразделениям в гарнизоне во время учений и в чрезвычайных ситуациях.

Основные опорные пункты, где размещен персонал для проведения ИО, – это Форт Льюис (Вашингтон), Лагерь Мабри (Техас) и Форт Тоттен (Нью-Йорк).

Довольно важные данные содержатся во второй главе, посвященной анализу информационной среды.

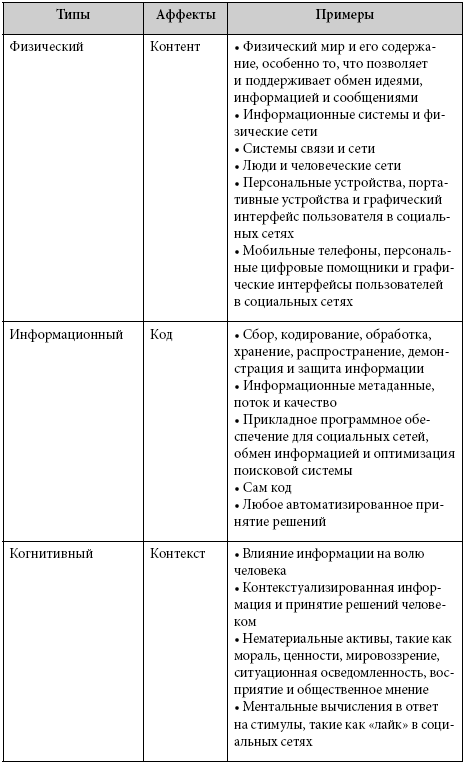

Информационная среда имеет три измерения: физическое, информационное и когнитивное. Физическое измерение состоит из того, что видят пользователи, – физического содержимого среды. Это измерение содержит наблюдаемое поведение. Такое поведение позволяет командиру и персоналу измерять эффективность их усилий по влиянию на врага и принятие решений противником, и сопутствующие действия, которые должны охватывать все население в районе проведения операций. Информационное измерение – это код, который собирает и систематизирует информацию, которая происходит в физическом измерении, чтобы ее можно было хранить, передавать, обрабатывать и защищать. Это измерение связывает физические и когнитивные измерения. Когнитивное измерение состоит из перспектив тех, кто населяет окружающую среду; их индивидуальных и коллективных усилий по созданию контекста из того, что происходит или произошло, и последующему осмыслению. В этом измерении происходит наделение смыслом.

Если в конечном итоге конфликт является борьбой волеизъявлений и победа достигается путем победы над врагом или противником психологически, тогда достижение эффектов в когнитивном измерении может быть решающим. Познавательное измерение труднее всего понять. Следовательно, чем лучше подразделения работают и используют физические и информационные измерения, тем больше они могут преодолеть проблемы, связанные с когнитивным измерением.

Согласно оценке специализированного издания, руководство представляет собой сплав кибер- и информационной войны и ведет операторов через многоступенчатый процесс информационной войны. В каждой из шести боевых фаз армии, которые варьируются от начальной «формирующейся» стадии до конечного шага «по формированию гражданской власти», руководство предлагает тактику распространения информации. Эти шаги могут варьироваться от мониторинга лиц, представляющих интерес, до нарушения связи или кибератаки. Новое руководство также включает в себя акцент на социальных сетях, которые описываются как «доминирующий аспект информационной среды». Однако армия предупреждает, что такие сети, как Twitter и Facebook, могут использоваться не только для распространения пропаганды. Социальные медиа следует рассматривать как форму сбора разведывательных данных. Руководство подчеркивает, что, помимо обеспечения технического поэтапного процесса применения методов информационной войны, согласованный нарратив имеет решающее значение.