Книга: Wi-Fi. Беспроводная сеть

Назад: Глава 13. Сеть Guerilla

Дальше: Глава 15. Виртуальные частные сети

Глава 14. Защита беспроводной сети

Беспроводные сети не являются защищенными. Позвольте повторить: беспроводные сети не являются защищенными. Большую часть времени они достаточно безопасны для большинства пользователей, но абсолютно частными такие сети сделать невозможно.

Простая истина состоит в том, что беспроводная сеть использует радиосигналы с четко определенным набором характеристик, поэтому любой, желающий уделить достаточное количество времени и усилий отслеживанию этих сигналов, скорее всего, сможет найти способ перехватить и прочитать данные, содержащиеся в них. Если вы посылаете конфиденциальную информацию по беспроводному соединению, недоброжелатель может скопировать ее. Номера кредитных карт, пароли учетных записей и другая персональная информация является уязвимой.

Шифрование и другие методы защиты могут слегка усложнить перехват данных, но они не обеспечивают полной защиту от действительно опытного шпиона. Как вам может сказать любой полицейский, замки хороши от честных людей, но опытные воры знают, как справиться с ними. В Интернете легко найти целый каталог инструментов для взлома WEP-шифрования.

Делая ситуацию еще более опасной, многие сетевые администраторы и пользователи домашней беспроводной сети оставляют двери и окна своих сетей широко открытыми, не используя шифрование и другие функции защиты, интегрированные в каждую беспроводную точку 802.11b и сетевой узел. «Вход по логинам» в незащищенные частные сети возможен во многих городских районах и в огромном количестве местных сетей. Весной 2001 года San Francisco Chronicle сообщила, что эксперт по сетевой защите с направленной антенной, смонтированной на крыше фургона, в деловом районе Сан-Франциско смог зарегистрироваться в среднем в полудюжине беспроводных сетей на квартал. Число таких сетей неуклонно растет. Годом позже группа сотрудников Microsoft, проводящая «неофициальный тест», обнаружила более 200 незащищенных точек с открытым доступом в пригородной окрестной сети Сиэтла. А магазины Tully's Coffee сообщают, что замечают, как их клиенты регистрируются в Wi-Fi-сетях через точки доступа в магазинах Starbucks, расположенных напротив.

Простых арифметических действий достаточно: ваша точка доступа имеет дальность действия 100 м или более во всех направлениях, поэтому сигнал, скорее всего, распространяется за пределы вашей собственности (или стен ваших апартаментов). Сетевое устройство в соседней комнате здания или через улицу, скорее всего, может сеть обнаружить. На подобное действие способен и ноутбук или PDA, размешенный в припаркованной на улице машине. Если не выполнить некоторых мер предосторожности, оператор данного устройства сможет зарегистрироваться в вашей сети, похитить файлы с серверов и внедриться в интернет-подключение с потоковым видео или сетевыми играми.

Важно понимать, что мы говорим о двух разных типах угроз безопасности беспроводной сети. Первой является опасность подключения к вашей сети постороннего лица без вашего ведома или разрешения; второй является возможность того, что опытный взломщик может похитить данные, когда вы передаете и принимаете их. Каждая из них — отдельная потенциальная проблема, и каждая требует специального метода профилактики и защиты. Несмотря на определенную правоту утверждения, что ни один из ныне доступных инструментов не может обеспечить полной защиты, они могут значительно усложнить жизнь большинству случайных недоброжелателей.

Беспроводные сети представляют собой компромисс между защитой и удобством использования. Очевидные преимущества беспроводного сетевого подключения — быстрый и простой доступ в сеть с портативного компьютера или из изолированного месторасположения — требуют затрат. Для большинства пользователей эти затраты не перевешивают удобства работы с беспроводной сетью. Но аналогично тому, как, паркуясь, вы запираете двери своей машины, вы должны принять похожие меры для защиты сети и данных.

Защита вашей сети и данных

Что вы можете предпринять для защиты от посторонних как оператор беспроводной сети? У вас есть два пути: вы можете смириться с фактом, что сети 802.11b не являются полностью защищенными, но использовать встроенные функции сетевой защиты для замедления работы недоброжелателей; можно отказаться от встроенных инструментов и вместо этого для изолирования использовать брандмауэр.

Понятно, что функции защиты, интегрированные в протоколы 802.11b.

неприемлемы для абсолютной защиты передаваемых данных. Если вы читали статьи о защите беспроводной сети в отраслевых журналах и изучали дискуссии на сетевых форумах, легко поверить, что Wi-Fi-сети такие же дырявые, как и вошедшее в пословицу решето. Но, возможно, реальная угроза вашей собственной сети этим преувеличивается. Помните, что большинство людей, близких к похищению ваших сообщений или проникновению в вашу сеть, не будут просто сидеть и ждать, когда вы начнете передавать данные. И, говоря совсем начистоту, большинство данных, пересылаемых через вашу сеть, на самом деле не представляют никакого интереса. Но инструменты шифрования доступны в каждой Wi-Fi-сети, поэтому вам на самом деле стоит их использовать.

Более серьезная угроза заключается не в том, что ваши сообщения будут перехватываться, а в том, что будут создаваться нелегальные к ней подключения. При этом неавторизованный пользователь сможет либо читать файлы, хранящиеся на других сетевых компьютерах, либо использовать ваше широкополосное подключение к интернету без вашего ведома или разрешения.

Имеет смысл позаботиться об управлении вашей сетью. Если вы выбрали реализацию защиты 802.11b, следует выполнить специальные шаги:

— расположите вашу точку доступа в середине здания, а не рядом с окном. Это уменьшит расстояние, которое должны преодолевать ваши сигналы, проходящие через стены;

— используйте шифрование WEP (Wired Equivalent Privacy — защита, эквивалентная проводной), имеющееся во всех сетевых узлах 802.11b. При наличии достаточного количества времени и нужного оборудования WEP несложно взломать, но шифрованные пакеты прочитать все же труднее, чем данные, пересылаемые без шифрования. В этой главе приводится больше информации о WEP-шифроваиии;

— чаще меняйте WEP-ключи. Извлечение ключей WEP-шифрования из потока данных требует времени, и каждый раз при смене ключей недоброжелателям, пытающимся похитить ваши данные, приходится все начинать сначала. Поменять ключи раз или два за месяц — это не слишком часто;

— не храните WEP-ключи в легкодоступном месте. В крупной сети может быть предпринята попытка сохранить их на локальной Web-странице или в текстовом файле. Не делайте этого;

— не используйте электронную почту для передачи WEP-ключей. Если посторонний украл названия учетных записей и пароли, похититель будет получать сообщения с вашими новыми ключами до того, как их получат ваши законные пользователи;

— добавьте другой уровень шифрования, например Kerberos, SSH или VPN поверх WEP-шифрования, интегрированного в беспроводную сеть;

— не используйте принятый по умолчанию SSID вашей точки доступа. Эти настройки хорошо известны сетевым хакерам;

— смените SSID на что-либо, не определяющее вашу работу или месторасположение. Если недоброжелатель обнаружит название BigCorpNet и, оглядевшись, увидит штаб-квартиру BigCorp напротив через улицу, он, скорее всего, целенаправленно проникнет в вашу сеть. То же касается домашней сети. Не называйте ее Перкинсы (Perkins), если это имя написано на внешней стороне вашего почтового ящика. Не используйте SSID, который звучит так, как будто ваша сеть содержит некоторого рода заманчивую информацию, — используйте непримечательное название, например пустое поле, «сеть- или даже строку из случайных символов (W24rnQ);

— смените IP-адрес и пароль вашей точки доступа. Принятые по умолчанию пароли для большинства инструментов конфигурирования точек доступа найти легко (и они часто повторяются от одного производителя к другому — совет: не используйте «admin»), поэтому они недостаточно хороши даже для защиты от ваших собственных пользователей, не говоря уже о посторонних недоброжелателях, намеревающихся использовать вашу сеть в своих собственных целях;

— отключите функцию «широковещательный SSID» для точки доступа, которая допускает реализацию подключений от клиентов без наличия правильного SSID. Это не дает гарантии, что ваша сеть будет невидима, но может помочь;

— включите функцию управления доступом для своей точки доступа. Управление доступом ограничивает подключения к сетевым клиентам с заданными МАС-адресами. Точка доступа будет отказывать в соединении любому адаптеру, чей адрес не присутствует в списке. Это может быть непрактично, если вы хотите разрешить другим посетителям пользоваться вашей сетью, но это полезный инструмент для домашней и малой офисной сети, где вы знаете всех своих потенциальных пользователей. Аналогично функции «широковещательный SSID» это не дает гарантии, но и не повредит;

— протестируйте защиту своей сети, попробовав найти ее с улицы. Возьмите портативный компьютер с запущенной программой сканирования, такой как Network Stumbler или утилита отображения состояния вашего сетевого адаптера, и начинайте отходить от здания. Если вы можете обнаружить свою сеть на расстоянии квартала, это же сможет и посторонний. Помните, что недоброжелатели могут использовать направленные антенны с высоким коэффициентом усиления, которые это расстояние увеличивают;

— воспринимайте сеть как широко открытую для коллективного доступа. Удостоверьтесь, что все использующие сеть сознают, что они используют небезопасную систем;

— распространяйте файловый доступ только на файлы, которые действительно хотите сделать доступными. Не открывайте весь диск. Используйте защиту паролем для каждого доступного элемента;

— используйте тс же инструменты защиты, которые использовали бы в проводной сети. В лучшем случае беспроводная часть вашей локальной сети является не более защищенной, чем проводная часть, поэтому вы должны соблюдать все те же предосторожности. В большинстве случаев беспроводная часть сети является гораздо менее защищенной, чем проводная;

— рассмотрите использование виртуальной частной сети (VPN) для дополнительной защиты.

Некоторые специалисты используют другой метод защиты беспроводной сети. Они принимают идею о том, что сеть 802.11b является незащищенной, поэтому даже не пытаются использовать встроенные функции защиты. Например, группа сетевой защиты Advanced Supercomputing Division NASA в Калифорнии установила, что «сеть сама по себе не обеспечивает надежной аутентификации и защиты от взлома» и что «функции защиты 802.11b лишь потребляют ресурсы, не обеспечивая взамен никакой реальной защиты». Поэтому она отключила все функции защиты 802.11b и использует вместо этого свой собственный файерволл беспроводной сети — Wireless Firewall Gateway (WFG). WFG представляет собой маршрутизатор, расположенный между беспроводной и остальной частью сети, поэтому весь входящий и исходящий сетевой трафик с беспроводных устройств (включая доступ в Интернет) должен проходить через шлюз.

Как дополнительное преимущество такой метод защиты сводит администраторскую долю в каждом пакете к минимуму, так как они не содержат аутентификации или шифрования. Это уменьшает количество битов в каждом пакете, что увеличивает эффективную скорость передачи данных по сети.

Другие операторы беспроводной сети используют VPN для управления доступом через свои беспроводные шлюзы. VPN добавляет другой уровень защиты от точки к точке к IP-слою (вместо физического уровня, где в 802.11b происходит шифрование) перед тем, как пользователь сможет работать в сети.

Сетевая защита необходима в двух случаях — сетевой администратор не хочет допустить проникновения в свою сеть неавторизованных пользователей, а индивидуальные пользователи не хотят, чтобы кто-то получил доступ к их личным файлам. Когда вы регистрируетесь в коллективной сети, необходимо принять некоторые меры предосторожности против чтения ваших файлов по сети.

Чтобы отключить File Sharing (Доступ к файлам) перед подключением к коллективной сети, используйте следующую процедуру в Windows 95, Windows 98 и Windows ME:

1. В Control Panel (Панель управления) откройте диалоговое окно Network (Сеть).

2. Выберите File and Printer Sharing (Доступ к файлам и принтерам).

3. В диалоговом окне File and Printer Sharing отключите функцию I Want to Give Others Access to My Files (Открыть доступ остальным к моим файлам).

В Windows 2000 и Windows ХР отсутствует центральное место для отключения доступа к файлам, поэтому вы должны отключать каждый доступ отдельно.

1. Откройте окно My Computer (Мой компьютер).

2. Иконки для всех ваших доступных дисков и папок снабжены изображением руки. Для отключения доступа щелкните правой клавишей мыши по иконке и выберите Sharing and Security (Доступ и безопасность) в меню.

3. Отключите функцию Share This Folder on the Network (Открыть доступ к этой папке по сети).

4. Щелкните по кнопке ОК (Да), чтобы закрыть диалоговое окно.

5. Повторите процесс для каждой доступной папки или файла. Не забудьте о папке Shared Documents (Общие документы).

Возвращаясь в офисную или домашнюю сеть, вы должны выполнить процедуру в обратном порядке для возобновления доступа к файлам.

Другая проблема заключается в опасности отслеживания шпионом данных, пересылаемых по радиосвязи, и похищения конфиденциальной информации на лету. Это не настолько широко распространено, как получение доступа к сети и чтение файлов шпионом, но возможно. Шифрование и другие инструменты защиты могут усложнить декодирование данных, но лучше поступать с сетью Wi-Fi, как с сотовым телефоном: никогда не посылайте сообщение или файл с конфиденциальной информацией.

Инструменты защиты 802.11b

Инструменты защиты в спецификациях 802.11b не идеальны, но это лучше, чем ничего. Даже если вы решите их не использовать, перед отключением важно понимать, что они собой представляют и как работают.

Название сети (SSID)

Как уже говорилось в главе 1, каждая беспроводная сеть имеет название. В сети только с одной точкой доступа названием является ID набора основных служб — Basic Service Set ID (BSSID). Когда сеть содержит более чем одну точку доступа, название превращается в ID расширенного набора служб- Extended Service Set ID (ESSID). Стандартным обозначением всех сетевых названий является SSID — термин, который вы наиболее часто будете встречать в программах конфигурационных утилит для беспроводных точек доступа и клиентов.

При конфигурировании точек доступа для сети вы должны присвоить ей SSID. Каждая точка доступа и сетевой клиент в сети должны использовать один и тот же SSID. На компьютерах, работающих под Windows, SSID беспроводного адаптера должен также быть названием рабочей группы.

При обнаружении двух или более точек доступа с одинаковым SSID пользователь предполагает, что все они являются частью одной и той же сети (даже если точки доступа работают на разных радиоканалах), и связывается с точкой доступа, обеспечивающей наиболее сильный или чистый сигнал. Если вследствие помех или затухания данный сигнал ухудшится, клиент попытается перейти на другую точку доступа, которая, как он считает, принадлежит этой же сети.

Если две разные сети с перекрытием сигналов имеют одно и то же название, клиент предположит, что обе они являются частью одной сети, и может попытаться выполнить переход. С точки зрения пользователя, такой ошибочный переход выглядит как полное прерывание сетевого подключения. Поэтому каждая беспроводная сеть, которая может перекрываться другой, должна иметь уникальный SSID.

Исключениями из правила уникального SSID являются коллективные и групповые сети, которые обеспечивают доступ только в Интернет, но не к другим компьютерам или устройствам в локальной сети. Такие сети часто имеют общий SSID, поэтому абоненты могут обнаруживать и подключаться к ним из нескольких мест.

Некоторые точки доступа, включая Apple AirPort Base Station и похожие системы Orinoco, имеют функцию, которая предоставляет выбор между «открытым» и «закрытым» доступом. Когда точка доступа настроена на открытый доступ, она принимает подключение от клиента, чей SSID установлен в положение Any (Любой), так же, как и от устройств, сконфигурированных для общения по собственному SSID точки доступа. Когда точка доступа настроена на закрытый доступ (Apple называет это «скрытая сеть»), она принимает только те подключения, чей SSID совпадает с ее SSID. Это хороший способ защиты сети от посторонних, но он работает, только если каждый узел в сети использует адаптер от Orinoco (Apple AirPort Card является частной версией адаптера Orinoco). Если адаптер, изготовленный каким-либо другим производителем, пытается подключиться к закрытой точке доступа, она будет игнорировать его, даже при совпадении SSID.

Сетевой SSID обеспечивает весьма ограниченную форму управления доступом, так как необходимо задавать SSID при настройке беспроводного подключения. Функция SSID точки доступа всегда представляет собой текстовое поле, принимающее любое название, которое вы захотите присвоить. Однако многие программы конфигурирования сети (включая инструменты беспроводной сети в Windows ХР и те, что поставляются с некоторыми основными марками сетевых адаптеров) автоматически обнаруживают и отображают SSID каждой активной сети в пределах зоны действия их сигналов. Поэтому не всегда обязательно знать SSID сети перед подключением. Иногда конфигурационная утилита (монитор сети или программа сканирования, аналогичная Network Stumbler) будет показывать вам названия каждой близлежащей сети в виде списка или меню.

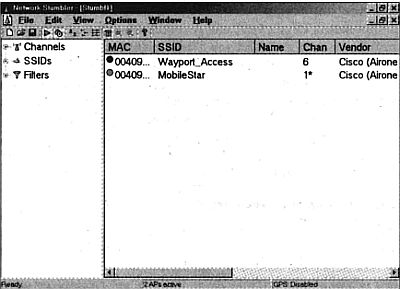

В качестве примера на рис. 14.1 показан результат работы сканера Network Stumbler в аэропорту Сиэтл-Такома, где пассажирский терминал обслуживает WayPort, a MobileStar обеспечивает покрытие в VIP-клубе American Airlines. (MobileStar вошла в состав другой службы вскоре после того, как я составил данный план, поэтому названия сетей изменились, но служба осталась на месте).

Каждая точка доступа поставляется с принятой по умолчанию настройкой SSID. Эти принятые по умолчанию параметры хорошо известны и опубликованы в сообществах сетевых шпионов (см., например, ). Очевидно, что принятые по умолчанию настройки не должны использоваться в любой сети.

Рис. 14.1

Многие точки доступа поставляются с функцией скрытия SSID, часто называемой Скрытая сеть или Скрываемая сеть. Эта функция помогает помешать некоторым шпионам обнаружить название вашей сети, но всякий раз, когда новый клиент подключается к ней или существующий клиент получает слабый сигнал, выполняется передача SSID, и такая программа, как Kismet, его определяет. Сокрытие SSID может замедлить работу случайного гостя, но не обеспечивает реальной защиты.

WEP-шифрование

WEP-шифрование является функцией каждой системы 802.11b, поэтому важно знать принцип его работы, даже если вы решили им не пользоваться. Как следует из названия, первоначальной задачей протокола защиты, эквивалентной проводной — Wired Equivalent Privacy (WEP), было обеспечение уровня защиты беспроводных сетей, сравнимой с защитой проводной сети. Но существует весьма распространенное утверждение, что сеть, основанная на WEP-шифровании, почти так же уязвима к вторжению, как и сеть с абсолютным отсутствием защиты. Она будет защищать от случайных шпионов, но не будет особенно эффективна против упорного взломщика.

WEP выпоняет три функции: предотвращает неавторизованный доступ в сеть, выполняет проверку целостности каждого пакета и защищает данные от недоброжелателей. Для шифрования пакетов данных WEP использует секретный ключ шифрования перед тем, как сетевой клиент или точка доступа передаст их, и применяет этот же ключ для декодирования данных после их приема.

Когда клиент пытается обменяться данными с сетью, используя другой ключ, результат искажается и игнорируется. Поэтому WEP-настройки должны быть абсолютно одинаковыми на каждой точке доступа и адаптере клиента в сети. Это звучит достаточно просто, но вызывает затруднения, так как производители используют разные методы для определения размера и формата WEP-ключа. Функции неизменны от марки к марке, но одинаковые настройки не всегда имеют одинаковые обозначения.

Сколько битов в вашем WEP-ключе?

Во-первых, WEP-ключ может состоять либо из 64, либо из 128 битов. 128-битные ключи взломать труднее, но они также увеличивают количество времени, необходимое для передачи каждого пакета.

Путаница в реализациях разных производителей возникает оттого, что 40-битный WEP представляет собой то же, что и 64-ключ WEP, а 104-битный ключ — то же, что и 128-битный ключ. Стандартный 64-битный WEP-ключ является строкой, содержащей внутренне сгенерированный 24-битный вектор инициализации и 40-битный секретный ключ, присвоенный сетевым администратором. Спецификации некоторых производителей и конфигурационные программы называют это «64-битным шифрованием», а другие — «40-битным шифрованием». В любом случае схема шифрования остается той же самой, поэтому адаптер, использующий 40-битное шифрование, полностью совместим с точкой доступа или адаптером, использующим 64-битное шифрование.

Многие сетевые адаптеры и точки доступа также содержат функцию «сильное шифрование», использующую 128-битный ключ (который на самом деле является секретным 104-битным ключом с 24-битным вектором инициализации).

Сильное шифрование односторонне совместимо с 64-битным шифрованием, но не является автоматическим, поэтому все составляющие смешанной сети из устройств со 128-битным и 64-битным ключом будут работать с 64-битным шифрованием. Если точка доступа и все адаптеры допускают 128-битное шифрование, используйте 128-битный ключ. Но если вы хотите, чтобы ваша сеть была совместима с адаптерами и точками доступа, которые распознают только 64-битное шифрование, настройте всю сеть на использование 64-битных ключей.

ASCII или шестнадцатеричный ключ?

Но только длина ключа сбивает с толку при настройке WEP-шифрования. Некоторые программы требуют ключа в виде строки из текстовых символов, а другие — в виде шестнадцатеричных чисел. Остальные могут генерировать ключ из опциональной идентификационной фразы.

Каждый ASCII-символ состоит из 8 битов, поэтому 40-битный (или 64-битный) WEP-ключ содержит 5 символов, а 104-битный (или 128-битный) ключ состоит из 13 символов. В шестнадцатеричной системе каждое число состоит из 4 битов, поэтому 40-битный ключ содержит 10 шестнадцатеричных символов, а 128-битный имеет 26 символов.

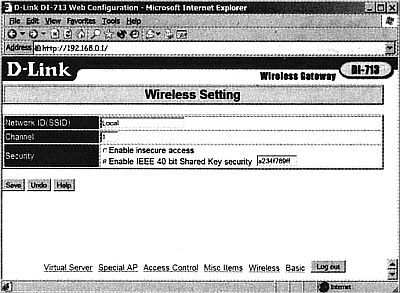

На рис. 14.2, где показано окно Wireless Setting (Настройка беспроводной сети) для точки доступа D-Link, поле 40-bit Shared Key Security (Защита с 40-битным ключом доступа) использует шестнадцатеричные символы и имеет пространство для десяти символов. Программа D-Link содержит все десять символов в одной строке, но некоторые другие разделяют их на пять групп по два числа или на две группы из пяти чисел.

Рис. 14.2

Для компьютера ключ выглядит одинаково в любом случае, но проще копировать строку, когда она разделена на части.

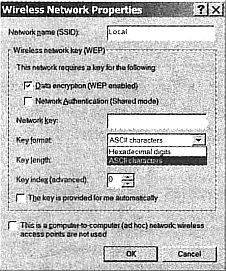

Многие утилиты клиентов, такие как диалоговое окно Wireless Network Properties (Свойства беспроводной сети) в Windows ХР (изображенное на рис. 14.3), предлагают на выбор либо шестнадцатеричный код, либо текст, поэтому вы можете использовать формат, соответствующий определенному, для точки доступа.

Идентификационная фраза представляет собой текстовую строку, которую адаптеры и точки доступа автоматически преобразуют в строку из шестнадцатеричных символов. Так как люди обычно легче запоминают осмысленные слова или фразы, чем абракадабру из шестнадцатеричных символов, идентификационную фразу легче передавать, чем шестнадцатеричную строку. Тем не менее идентификационная фраза полезна только тогда, когда все адаптеры и точки доступа в сети сделаны одним производителем.

Рис. 14.3

Какие функции присутствуют

Аналогично практически всем настройкам в конфигурационной утилите 802.11Ь-названия WEP-функций не являются постоянными от одной программы к другой.

Некоторые используют открытый набор таких функций, как «включить WEP-шифрование», а другие используют техническую терминологию, взятую из официальной спецификации 802.11. Открытая системная аутентификация — это второй вариант названия «WEP-шифрование отключено».

Некоторые точки доступа также предоставляют опциональную функцию аутентификации с открытым ключом, использующей WEP-шифрование, когда сетевой клиент имеет ключ, но нешифрованные данные принимаются с других сетевых узлов.

Комбинирование шестнадцатеричных и текстовых ключей

Настройка смешанной сети усложняется, когда некоторые сетевые узлы используют только шестнадцатеричные ключи, а другие требуют текстовых. Если такая ситуация возникла в вашей сети, нужно следовать нижеперечисленным правилам для их настройки WEP:

— преобразуйте все текстовые ключи в шестнадцатеричные. Если конфигурационная программа требует текстового ключа, введите символы Ох (ноль с последующей строчной буквой х) перед шестнадцатеричной строкой. Если вы используете программное обеспечение AirPort от Apple, вместо Ох в начале шсстнадцатеричного ключа необходимо ввести символ доллара ($);

— удостоверьтесь, что все ваши ключи шифрования имеют правильное количество символов;

— если все по-прежнему не работает, прочтите разделы, посвященные защите, в руководствах для ваших сетевых адаптеров и точек доступа. Возможно, что одно или более из этих устройств в сети имеет некую скрытую индивидуальную особенность, о которой вы не знаете.

Смена WEP-ключей

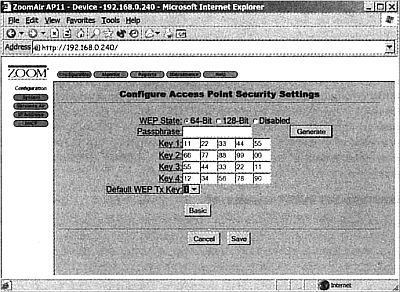

Многие точки доступа и адаптеры сетевых клиентов могут поддерживать до четырех разных 64-битных WEP-ключей, но только один является активным в отдельный момент времени, как показано на рис. 14.4. Другие ключи являются запасными, что может позволить сетевому администратору корректировать защиту сети с помощью короткого уведомления. Адаптеры и точки доступа, поддерживающие 128-битное шифрование, используют только один 128-битный WEP-ключ в отдельный момент времени.

Рис. 14.4

В сети, где WEP-шифрование организовано серьезно. WEP-ключи должны меняться регулярно, по расписанию. Срок в месяц достаточен для сети, по которой не передаются важные данные, но для более серьезной сети новый ключ необходимо устанавливать раз или два в неделю. Не забывайте записывать свои текущие WEP-ключи в безопасном месте.

В домашней или малой офисной сети вы, скорее всего, будете менять все WEP-ключи самостоятельно. В противном случае сетевой администратор или специалист по защите должен распространять новые WEP-ключи на бумаге, в служебной записке, а не по электронной почте. Для дополнительного уровня защиты в сетях с использованием 64-битного шифрования проинструктируйте ваших пользователей о смене двух ключей одновременно (не текущих принятых по умолчанию). Отправьте отдельную служебную записку с уведомлением пользователей о том, какой ключ стал новым, принятым по умолчанию, и когда должна произойти его смена.

Типовое еженедельное указание может выглядеть так:

Пожалуйста, введите следующие новые 64-битные WEP-ключи:Ключ 1: XX XX XX XX XXКлюч 4: YY YV YY YY YY

В другой записке, неделей позже, будут предоставлены коды для Ключа 2 и Ключа 3.

Отдельное указание может сообщать: «Наша сеть перейдет на использование Ключа 3 в полночь на вторник. Пожалуйста, смените принятый по умолчанию ключ вашего сетевого адаптера». Для смены выбирайте время, когда беспроводную сеть использует наименьшее количество пользователей, поскольку любое активное соединение на точке доступа в момент смены ключей будет разорвано и его нельзя будет восстановить до изменения ключей на адаптере клиента. Пользователи могут ввести новые ключи заранее как альтернативы текущему активному ключу и сменить их несколькими щелчками мыши, когда новый ключ вступит в силу.

Достаточно ли WEP-защиты?

Некоторые ученые, изучающие компьютеры, опубликовали доклады о WEP-шифровании, в которых приводятся аргументы против его использования для защиты конфиденциальных данных. Все они указывают на серьезные недостатки в теории и практике криптографии, используемые при составлении алгоритмов WEP-шифрования. Эти эксперты единогласны в своих рекомендациях: всякий, кто использует беспроводную сеть 802.11, не должен полагаться на WEP в целях защиты. Необходимо задействовать другие методы защиты своих сетей.

Группа из Калифорнийского университета в Беркли нашла многочисленные недостатки в алгоритме WEP, делающие его уязвимым по крайней мере для четырех различных видов атак:

— пассивных атак с использованием статистического анализа для декодирования данных;

— активных атак с созданием шифрованных пакетов, которые заставляют точку доступа принимать ложные команды;

— атак с анализом шифрованных пакетов для создания словаря, который затем может быть использован для автоматического декодирования данных в реальном времени;

— атак с изменением заголовков пакетов для перенаправления данных в точку назначения, управляемую атакующим.

Доклад из Беркли завершается недвусмысленным утверждением: «WEP-защита не эквивалентна проводной. Проблемы с протоколом — это результат неправильного понимания некоторых основ криптографии и, следовательно, небезопасного использования методов шифрования».

Исследователи из Университета Раиса и из AT&T Labs опубликовали собственное описание своих атак на сети с WEP-шифрованием (.edu/~astubble/wep), что привело их к похожему заключению: «WEP в 802.11 полностью небезопасен». Они смогли заказать и получить необходимое оборудование, установить испытательный стенд, разработать свой инструмент для атаки и успешно завладеть 128-битным WEP-ключом менее чем за неделю.

Как доклады из Беркли, так и доклады AT&T Labs написаны техническими экспертами и для технических экспертов, с анализом криптографии. Их доводы понятны, но методы предполагают наличие у недоброжелателя некоторых серьезных технических знаний. Тем не менее инструменты для менее искушенных взломщиков кодов можно найти так же легко. Как AirSnort (), так и WEPCrack () являются программами для Linux, которые отслеживают сигналы беспроводной сети и используют слабые места WEP-алгоритма для получения ключа кодирования.

Разработчики AirSnort утверждают, что их программа может успешно взламывать большинство сетей в течение двух недель. Данная технология отслеживает сетевые сигналы без влияния на них, поэтому сетевой администратор не может обнаружить наличие атаки. Программа выпускается с целью усугубления проблемы. Если взломать WEP-шифрование легко, группы, создающие стандарты, вынуждены либо искать способ сделать его безопаснее, либо заменить более трудным для взлома вариантом.

Подведем итог: смотрите на это проще и шифруйте свои сетевые данные.

Шифрованные данные защищеннее передачи открытым текстом, а взлом WEP-ключа требует времени, поэтому WEP добавляет другой (предположительно слабый) уровень защиты, особенно если вы часто меняете ключи. Для защиты вас от серьезных врагов WEP-шифрование много сделать не в состоянии, но оно обезопасит от случайных недоброжелателей. Гораздо проще проникнуть в сеть, не использующую шифрование (что и делает большинство из них), поэтому хакер, обнаруживший зашифрованный сигнал, скорее всего, переключится на цель с меньшей защитой.

Помощь на подходе

Очевидно, что схема защиты с прорехами, достаточными для того, чтобы провести через них гигантский «цифровой грузовик», почти так же плоха, как и полное отсутствие защиты. Успешные атаки на WEP-шифрование и легко доступные инструменты для использования недостатков протокола защиты заставляют участников Wi-Fi Alliance серьезно задуматься о поддержке своей лицензии как стандарта де-факто для беспроводной сети. Такие слова, как «кризис», используются ими для описания внимания, уделяемого данным проблемам.

Они хотят найти решение до того, как дурная слава о взломах защиты перевесит спрос на беспроводное Ethernet-оборудование, тщательно созданное и разрекламированное ими.

Новые стандарты, которые разрешат эту проблему, будут называться 802.11i.IEEE. Комитет стандартов 802.11 приступил к обсуждению проблемы за несколько месяцев до того, как она стала достоянием общественности. Комитет, названный Task Group i (TGi), занят работой над новой усовершенствованной спецификацией защиты, которая будет (как предполагается) лишена всех известных недостатков стандартов WEP-шифрования. Группа обещает, что новые инструменты защиты заработают автоматически и будут совместимы с более старым оборудованием, не использующим новые инструменты. У исследовательской группы есть Web-сайт на , где можно найти информацию о встречах и прочесть некоторые технические документы.

Wi-Fi Alliance желает, чтобы его члены приступили к использованию продукта TGi как можно быстрее. Это может разрядить ситуацию до того, как она превратится в коммерческое бедствие. Как только инженеры сообщат о найденном решении, все производители точек доступа и сетевых адаптеров будут интегрировать новые методы защиты в свою продукцию, a Alliance добавит их к тестовому комплекту сертификации Wi-Fi. Обновленное программное обеспечение и прошивки обеспечат совместимость существующих продуктов 802.11b с новыми протоколами 802.11i.

Управление доступом

Большинство точек доступа имеет функцию, разрешающую сетевому администратору ограничивать доступ к адаптерам клиентов из заданного списка. Если сетевое устройство, чей МАС-адрес не присутствует в списке авторизованных пользователей, пытается подключиться, точка доступа игнорирует запрос на ассоциирование с сетью. Такой способ может стать эффективным для предотвращения подключения посторонних к беспроводной сети, но это вынуждает сетевого администратора хранить полный список адаптеров пользователей и их МАС-адресов. Каждый раз, когда новый пользователь хочет подключиться к сети и когда легальный пользователь меняет адаптеры, кто-то должен добавлять в список еще один МАС-адрес. Это осуществимо в домашней или малой офисной сети, но может стать большой проблемой для крупной корпоративной или кампусной системы.

Каждая конфигурационная утилита точки доступа для списков доступа использует свой формат. Руководство и on line-документация, поставляемые с вашей точкой доступа, должны предоставлять подробные инструкции по созданию и использованию списка управления доступом. Стандарт 802.11b не определяет максимальный размер списка управления доступом для точки доступа, поэтому номера распределяются по всей карте. Некоторые точки доступа ограничивают список несколькими десятками параметров. Другие, например Proxim Harmony АР Controller, будут поддерживать вплоть до 10000 отдельных адресов. Остальные допускают неограниченное количество. Если вы планируете использовать список адресов для управления доступом в свою сеть, удостоверьтесь, что точка доступа будет работать с достаточно большим списком для поддержки всех пользователей с достаточным запасом на будущее. Непреложное правило — точка доступа должна допускать по крайней мере вдвое большее число МАС-адресов по сравнению с нынешним числом пользователей вашей сети.

МАС-аутентификация не может защитить от всех вторжений, так как смена МАС-адреса в большинстве сетевых карт является тривиальной: все, что нужно сделать недоброжелателю, — это достаточно долго отслеживать трафик вашей сети, чтобы найти действующего пользователя и скопировать его МАС-адрес.

Тем не менее это может стать весьма эффективным способом замедлить работу случайного шпиона.

Аутентификация: стандарт 802.1х

Из-за прорех в защите со спецификацией WEP-шифронания многие производители беспроводного сетевого оборудования и разработчики программного обеспечения уже адаптировали новый IEEE-стандарт — 802.1x — для добавления в свои сети другого уровня защиты. Стандарт 802.1х определяет структуру, которая может поддерживать несколько различных форм аутентификации, включая сертификаты, смарт-карты и однократные пароли, все из которых обеспечивают большую защиту, чем управление доступом, интегрированное в 802.11.

В беспроводных сетях 802.11 технология, названная устойчивой защитой сети — Robust Security Network, встраивается поверх структуры 802.1х для ограничения доступа в сеть авторизованными устройствами.

Большинство конечных пользователей должны знать две вещи о 802.1х: во-первых, она интегрирована в некоторое (но не все) аппаратное и программное обеспечение 802.11b, включая конфигурационную утилиту беспроводной сети, поставляемую с Windows ХР и многими современными точками доступа, поэтому может обеспечить еще один потенциальный уровень защиты; а во-вторых, она все еще обладает серьезными недостатками, которые опытный сетевой хакер может использовать для внедрения в беспроводную сеть. Малоприятные технические подробности, в виде анализа подготовленные двумя исследователями Университета Мериленда, доступны в режиме online на .

Кажется, что появился ориентир, не так ли? Инженеры из заинтересованных компаний, производящих оборудование и программное обеспечение, объединяются вместе под флагом исследовательской группы

Что делать? Является ли безопасная беспроводная сеть недостижимым идеалом? Если вы посмотрите на беспроводную защиту как на игру в кошки-мышки, весьма очевидно, что мыши (шпионы и сетевые кракеры) остаются в выигрыше. Но этим мышам необходимы углубленные знания и оборудование для преодоления существующих инструментов кодирования и аутентификации.

Подумайте об этом как о парадной двери вашего дома: если вы оставите ее широко открытой, любой может войти и похитить ваши вещи, но если вы запрете дверь и закроете на щеколду окна, грабителю будет гораздо труднее проникнуть внутрь. Специалист может вскрыть замок, но на это потребуется много времени и усилий.

Брандмауэры

Если вы допускаете мысль о том, что WEP-шифрование и 802.1х не обеспечивают приемлемой защиты беспроводной сети, следующим логичным шагом будет поиск другого способа предотвращения доступа посторонних в вашу сеть. Вам нужен брандмауэр.

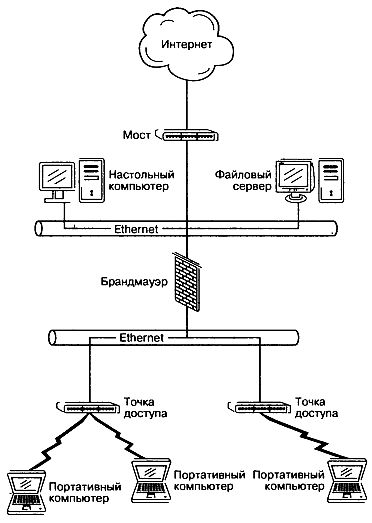

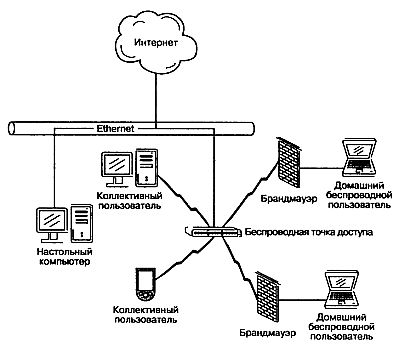

Брандмауэр является прокси-сервером, фильтрующим все данные, проходящие через него в сеть или из нее, в зависимости от набора правил, установленных сетевым администратором. Например, брандмауэр может отсеивать данные от неизвестного источника или файлы, связанные с определенным источником (вирусы). Или он может пропускать все данные, передающиеся из локальной сети в Интернет, но пропускать только конкретные их типы из Интернета. Наиболее общим использованием брандмауэра сети является шлюз в Интернет, как показано на рис. 14.5. Брандмауэр отслеживает все входящие и исходящие данные между локальной сетью на одной стороне и Интернетом на другой. Такой тип брандмауэра предназначен для защиты компьютеров в сети от неавторизованного доступа из Интернета.

Рис. 14.5

В беспроводной сети брандмауэр может быть также расположен на шлюзе между беспроводными точками доступа и проводной сетью. Такой брандмауэр изолирует беспроводную часть сети от проводной сети, поэтому недоброжелатели, подключившие свои компьютеры к сети без разрешения, не могут использовать беспроводное подключение для выхода в Интернет или проводную часть сети. На рис. 14.6 показано местоположение брандмауэра в беспроводной сети.

Рис. 14.6

Не оставляйте шансов захватчикам беспроводной сети

Большинство людей, пытающихся присоединиться к беспроводной сети, не беспокоятся о других компьютерах; их интересует бесплатный высокоскоростной доступ в Интернет. Если они не могут использовать вашу сеть для загрузки файлов или подключения к своим любимым Web-страницам, то, скорее всего, попытаются найти какую-либо другую незащищенную беспроводную точку. Это не означает, что вы должны хранить конфиденциальные данные в доступных файлах на незащищенных компьютерах, но если можно ограничить или запретить доступ в Интернет, вы сделаете свою сеть гораздо менее привлекательной для недоброжелателей. Брандмауэр в беспроводной сети может выполнять несколько функций: он действует как маршрутизатор между беспроводной и проводной сетью или как мост между сетью и Интернетом, блокирует все перемещения трафика с беспроводной части в проводную, которые не исходят от аутентифицированного пользователя. Но он не вмешивается в команды, сообщения и передачу файлов, осуществляемые доверенными пользователями.

Авторизованный пользователь может подключаться к сетевым узлам проводной части смешанной сети или к Интернету, а посторонний будет отсекаться брандмауэром.

Так как и авторизованные пользователи, и посторонние находятся на незащищенной стороне брандмауэра, это не изолирует беспроводные узлы один от другого. Недоброжелатель по-прежнему может получить доступ к другому компьютеру в этой же беспроводной сети и считать доступные файлы, поэтому лучше отключить File Sharing (Доступ к файлам) на любом компьютере, подключенном к беспроводной сети.

Брандмауэр для беспроводной сети должен использовать некий тип аутентификации, чтобы пропускать авторизованных пользователей через шлюз, а всех остальных отсеивать. Если управление доступом, основанное на МАС-адресах, встроено в системы 802.11Ь, а дополнительная аутентификация в802.1х неприемлема, то внешний брандмауэр должен требовать от каждого пользователя ввода логина и пароля до подключения к Интернету.

Если ваша беспроводная сеть содержит компьютеры, работающие под несколькими операционными системами, брандмауэр должен использовать логин, работающий на любой платформе. Самым простым способом выполнения этого условия является использование сервера аутентификации на базе Web, наподобие включенного в Apache Web-сервер (http:).

Центр NASA использует Apache на выделенном сервере для создания Web-сайта, уведомляющего пользователей о вводе названия учетной записи и пароля.

Сервер использует скрипт Perl/CGI для сравнения логина и пароля с базой данных. Если они правильные, он инструктирует сервер о принятии команд и данных по IP-адресу пользователя. Если в базе данных логина нет или пароль неточный, сервер Apache отображает Web-страницу «Invalid Username and Password — («Неверный логин и пароль»).

Web-сервер Apache доступен как Unix приложение, которое запускается на старом медленном компьютере с ранним Pentium или лаже 486 CPU, поэтому часто можно заново использовать старый компьютер, который больше не применяется в повседневной работе, чтобы задействовать его в качестве брандмауэра. Как приложение Apache, так и операционная система Unix доступны в качестве открытого программного обеспечения, поэтому далжна быть возможность построить брандмауэр на базе Apache за предельно низкую стоимость.

Если вы предпочитаете вместо Unix использовать Windows, у вас есть несколько вариантов. Можно использовать Windows NT/2000 версию Apache либо такую коммерческую утилиту, как Wireless Enforcer от Sygate () — Wireless Enforcer работаете другими элементами Sygate Secure Enterprise Suite (Комплект корпоративной защиты Sygate) для назначения и проверки уникального отпечатка пальца каждому авторизованному пользователю. Если посторонние пытаются подключиться к точке доступа без необходимого отпечатка, сеть блокирует их.

Изолирование вашей сети от Интернета

Не все атаки на беспроводную сеть осуществляются по воздуху. Беспроводная сеть требует такого же рода брандмауэрной поддержки против атак из интернета, как и любая другая сеть. Многие точки доступа содержат функции конфигурируемого брандмауэра, но, если ваши этого не обеспечивают, сеть должна содержать один или более следующих брандмауэров:

— программа брандмауэра на каждом компьютере;

— отдельный маршрутизатор или выделенный компьютер для работы в качестве сетевого брандмауэра;

— интегрированный пакет защиты, например пакет Sygate, описанный в предыдущем разделе.

Клиентские программы брандмауэров обеспечивают другую линию защиты от атак вашей сети через Интернет. Некоторые из них исходят от недоброжелателей, ищущих способ прочесть ваши файлы и другие ресурсы, которые вы хотите скрыть от внешнего мира. Другие могут захотеть использовать ваш компьютер в качестве рассыльной точки для спама или попыток внедрения в компьютер в другой точке земного шара, чтобы сделать реальный ресурс сложнее для отслеживания. Остальные распространяют вирусы или используют нежелательные программы, перехватывающие управление компьютером и отображающие устрашающие или рекламные сообщения. К тому же незащищенная машина с большим объемом неиспользуемого пространства хранения может стать привлекательной мишенью для хакеров, желающих распространять пиратское программное обеспечение, музыку или видеофайлы (не думаете же вы, что они хранят этот хлам на своих собственных компьютерах?).

Если вы установите брандмауэр, уведомляющий вас о попытке внешнего компьютера подключиться к сети, то, скорее всего, будете отмечать несколько попыток вторжения каждый день.

Точки доступа с брандмауэрами

Самым простым вариантом использования брандмауэра для беспроводной сети является использование встроенного в точку доступа. Некоторые сочетают функции беспроводной точки доступа с широкополосным маршрутизатором и свитчем Ethernet, поэтому поддерживают как проводных, так и беспроводных сетевых клиентов.

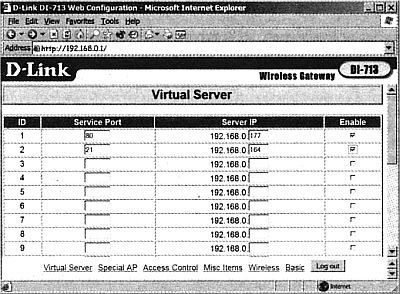

Как известно, сетевой маршрутизатор обеспечивает преобразование между числовым IP-адресом, определяющим шлюз локальной стеи, и внутренними IP-адресами, определяющими индивидуальные компьютеры в ее пределах. Брандмауэр обычно блокирует все входящие запросы данных к локальным сетевым хостам, но это создает проблемы, когда вы хотите использовать один или более компьютеров локальной сети в качестве файловых серверов. Для решения этой проблемы брандмауэр включает виртуальный сервер, который перенаправляет запросы определенного типа на соответствующий компьютер внутри сети.

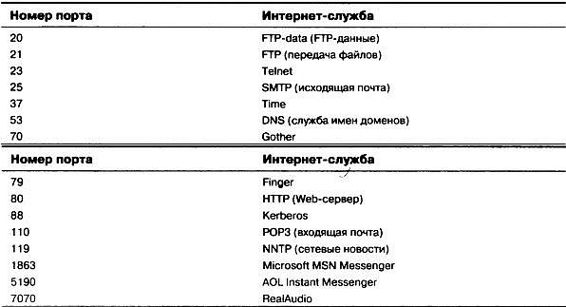

Каждый запрос на подключение к серверу содержит номер конкретного порта, определяющего тип сервера. Например, Web-серверы работают с портом 80, a FTP используют порт 21, поэтому номера этих портов являются частью запроса на доступ. Принимая запросы на доступ к серверу, вы должны включить в брандмауэре функцию преобразования сетевого адреса — network address translation (NAT) для направления этих запросов на заданный компьютер в пределах локальной сети. На рис. 14.7 виртуальный сервер сконфигурирован для использования компьютера с локальным IP-адресом 192.168.0.177 в качестве Web-сервера и 192.168.0.164 в качестве FTP файлового сервера. В табл. 14.1 приведены наиболее распространенные номера служебных портов.

Табл. 14.1 Распространенные номера служебных портов протокола TCP/IP

В разных сетях используются сотни номеров других портов, но большинство из них вы никогда не встретите в реальном использовании. Официальный список назначенных портов находится на .

Рис. 14.7

NAT-преобразование предполагает, что IP-адреса каждого виртуального сервера от одного запроса к следующему меняться не должны. Web-сервер с текущим номером 192.168.0.23 не должен через неделю переходить на 192.168.0.47. Обычно это не является проблемой в проводной сети, но в беспроводной, где сетевые клиенты подключаются и выходят непрерывно. DHCP-сернер автоматически присваивает следующий доступный номер каждому новому клиенту. Если один из этих пользователей является месторасположением одного из сетевых служебных портов, NAT, возможно, его не обнаружит. Проблема эта не слишком распространена, так как в большинстве сетей в качестве серверов не используются портативные компьютеры, но иногда такое случается. Решением является либо отключение DHCP-сервсра и назначение постоянного IP-адреса каждому клиенту, либо перемещение служебного порта на компьютер, имеющий проводное соединение с сетью.

Брандмауэрное программное обеспечение

Брандмауэр беспроводного шлюза на интерфейсе между точкой доступа и проводной частью вашей LAN предотвратит использование сети посторонними для выхода в Интернет, а брандмауэр интернет-подключения отклонит попытки подключения к сети из Интернета, но для беспроводной сети необходима еще одна форма защиты. Если кто-либо получает доступ к вашей беспроводной сети без разрешения, вы захотите избавить от него другие легальные компьютеры в этой же сети. Это означает, что вам необходима программа брандмауэра клиента для каждого сетевого узла.

Брандмауэр клиента выполняет те же функции на сетевом интерфейсе компьютера, которые сетевой или корпоративный брандмауэр выполняет для всей сети. Он обнаруживает попытки подключения к портам TCP и игнорирует их, если они не совпадают с одной или более конфигурационными настройками программы брандмауэра.

Некоторые брандмауэры доступны в виде испытательной версии, а другие являются бесплатными для некоммерческих пользователей, поэтому можно легко попробовать их на вашей собственной системе и выбрать наиболее понравившийся.

Ниже приведены некоторые программы для Windows:

— ZoneAlarm ():

— Tiny Personal Firewall ():

— Sygate Personal Firewall (/products/shield_ov.htm)

— Norton Desktop Firewall ().

— Norton Personal Firewall ():

— GFI LANguard ().

Пользователи Unix и Linux также имеют многие функции брандмауэра. Большинство из них были написаны для использования на автономных брандмауэрных компьютерах, которые широко применяются в качестве сетевых шлюзов, но они в равной степени могут выступать в качестве защиты индивидуальных сетевых клиентов.

В Linux брандмауэр является частью ядра, пользователь работает с ним через консольные утилиты — либо ipchains, либо iptables. Обе документированы на и .org/unreliable-guides/packet-filtering-HOWTO соответственно. IP Filter представляет собой программный пакет, обеспечивающий службы брандмауэра для систем FreeBSD и NetBSD. Официальный Web-сайт IP Filter находится на , а на представлен отличный документ по его использованию. Программа может отклонять или разрешать любой пакет, проходящий через брандмауэр, а также выполнять фильтрацию по сетевой маске или адресу хоста, реализовать ограничения по служебному порту и обеспечивать службы NAT-преобразования.

NetBSD/i386 Firewall является другим бесплатным брандмауэром на Unix.

Он работает на любом PC с 486-м или более современном CPU с минимальным объемом памяти 8 Мб. Домашняя страница NetBSD/i386 Firewall Project находится на .

PortSentry является инструментом определения сканируемых портов, интегрируемым в несколько широко используемых версий Linux, включая Red Hat, Caldera, Debian и Turbo Linux. Он доступен для загрузки на .com/products/portsentry.html.

Виртуальные частные сети

Изолируя подключение между сетевыми узлами от другого сетевого трафика, VPN может добавлять еще один уровень защиты. VPN является кодированным каналом передачи, который соединяет две сетевые конечные точки через «туннель данных». Многие эксперты по сетевой защите рекомендуют VPN как эффективный способ защиты беспроводной сети от недоброжелателей и неавторизованных пользователей. Вы можете найти более подробную информацию о настройке и использовании VPN в следующей главе.

Физическая защита

До сих пор мы говорили о предотвращении доступа электронных воришек в вашу сеть. Достаточно просто получить доступ к сети, используя имеющееся в наличии оборудование, которое еще не было для нее сконфигурировано. Сделать это еще проще, если у злоумышленника есть компьютер, украденный у авторизованного пользователя.

Потерять портативный компьютер малоприятно. Еще хуже позволить похитителю использовать украденный компьютер для ретстрации в сети. Как сетевой оператор вы должны напоминать своим пользователям, что их портативные устройства — это привлекательные мишени для воришек, и предлагать некоторые советы по их защите. Будучи пользователем, вы и сами должны придерживаться тех же правил.

Первое правило простое — не забывайте о том, что вы носите компьютер. Это кажется очевидным, но водители такси в Лондоне нашли примерно 2900 ноутбуков (и 62 ООО мобильных телефонов!), оставленных в автомобилях в течение шести месяцев. Бесчисленное количество других были оставлены в самолетах, гостиничных номерах, пригородных электричках и конференц-залах. Не афишируйте то, что вы носите компьютер. Нейлоновые сумки с крупной надписью «IВМ» или «COMPAQ» на боку могут выглядеть модно, но они не так безопасны, как обычный портфель или хозяйственная сумка.

Держите компьютер в руках или на плече всегда, когда он не заперт в шкафу или камере хранения. Отвлекитесь на минуту — и опытный вор сможет его похитить. Терминалы аэропортов, железнодорожные станции и вестибюли отелей являются привычными местами для краж. Не оставляйте незащищенный персональный компьютер в офисе на ночь. Не пропускайте его через сканеры в аэропортах. Попросите контролера досмотреть его собственноручно или удостоверьтесь, что можете вернуть компьютер сразу же после того, как он закончит прохождение по ленте транспортера. Два человека, работающих в паре, могут элементарно задержать вас и украсть компьютер до того, как он окажется у вас. Если кто-либо пытается стащить компьютер во время проверки багажа, поднимите шум и позовите на помощь охрану. Удостоверьтесь, что ваши компьютеры и отдельные компоненты, такие как РС-карты, имеют ярлыки, указывающие на право собственности, внутри и снаружи.

Компания Security Tracking of Office Property () предлагает регистрируемые защитные печатные ярлыки на цианокрилатном клее, для удаления которых требуется усилие в 360 кг, с нестираемой химической маркировкой «Похищенная собственность», которая проявляется, если кто-либо удалит ярлык.

Если вы можете убедить своих клиентов использовать на компьютерах устройства оповещения, это может повысить шансы на их возвращение. ТгаскIТ (m) представляет собой устройство оповещения, состоящее из двух частей, которое использует пристегиваемый цепочкой передатчик и миниатюрный приемник, находящийся в компьютерной сумке. Когда передатчик находится на расстоянии более 12 м от приемника, тот издает сирену силой 110 дБ, что обычно заставляет вора бросить украденную сумку.

И наконец, храните список моделей и серийных номеров отдельно от самих устройств. Эта информация необходима вам для страхового требования.

Когда вы обнаруживаете, что один из компьютеров, подключенных к вашей сети, был утерян или украден, важно защитить остальную сеть. По возможности смените сетевой SSID, пароль и WEP-ключи как можно скорее. Если ваша сеть использует список МАС-адресов для управления доступом, удалите МАС-адрес похищенного устройства из списка авторизованных подключений.

Объединение вашей сети с миром

Если вы используете беспроводную сеть для обеспечения коллективного доступа в Интернет окрестной сети или кампуса или хотите позволить заказчикам и другим посетителям подключаться к вашей беспроводной сети, не стоит использовать WEP или другие инструменты защиты для ограничения доступа известными пользователями, но все же необходимо обеспечить некоторые меры защиты.

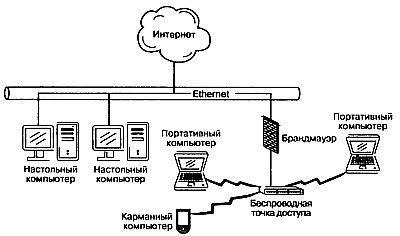

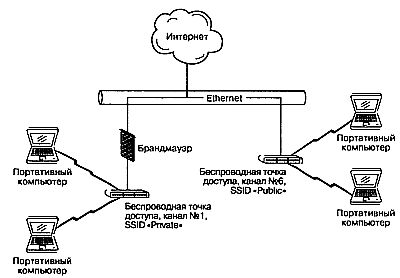

Ваше желание предоставить людям прямое подключение к Интернету не означает, что вы хотите позволить им бродить по другим компьютерам вашей сети, — необходимо изолировать беспроводные точки доступа от остальной ее части.

Если все локальные узлы вашей сети подключены по проводам, наилучшим методом будет размещение брандмауэра между беспроводной точкой доступа и проводной LAN, что позволит точке доступа (и компьютерам, подключенным к ней через беспроводные соединения) подключаться только к Интернету, а не к любому из локальных узлов проводной сети, как показано на рис. 14.8.

Тем не менее, если некоторые из ваших домашних компьютеров используют беспроводные подключения, необходимо защитить их от доступа посторонних, использующих коллективную часть вашей сети. Для осуществления этого плана существует пара способов: на рис. 14.9 показана беспроводная сеть с программным брандмауэром на каждом домашнем компьютере, а на рис. 14.10 — система, использующая две отдельные беспроводные сети с разными SSID, подключенные к одному и тому же интернет-узлу. Основным правилом является использование одного или более брандмауэров для изолирования коллективной части вашей сети от компьютеров, которые вы не хотите делать доступными для остального мира.

Рис. 14.8

Рис. 14.9

Рис. 14.10

Назад: Глава 13. Сеть Guerilla

Дальше: Глава 15. Виртуальные частные сети